SAP Tabellen für Transaktionen, Berechtigungsobjekte und Berechtigungsfelder

Autor: Tobias Harmes | 3. März 2015

Zurzeit fahre ich einige Auswertungen über notwendige und mögliche SAP Berechtigungen von Transaktionen und Programmen. In diesem Zusammenhang hangele ich mich regelmäßig durch eine Vielzahl von SAP Tabellen im System.

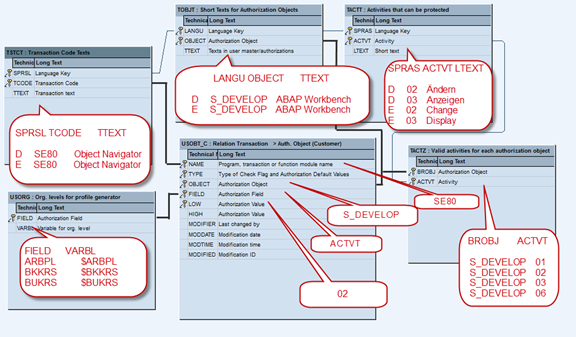

In meinen heutigen Blogbeitrag, möchte ich Sie kurz an meinen Aufzeichnungen zu SAP Tabellen teilhaben lassen. Ich persönlich finde es praktisch, meine meist genutzten SAP Tabellen immer im Überblick zu haben. Aus diesem Grund habe ich in der folgenden Tabelle meine derzeitigen Favoriten zusammengefasst. Im anschließenden Bild zeige ich Ihnen, wie die aufgeführten Tabellen miteinander verlinkt sind.

| Tabellenname (ggf. Langtext) | Verwendung |

|---|---|

| USOBT_C | Berechtigungsvorschläge zu Transaktionen – in dieser Tabelle sind alle Berechtigungsobjekte aufgeführt, die auch beim Einfügen über das SAP Menü in der PFCG später im Profil-Editor vorgeschlagen werden würden. Oder kurz: SU24. |

| TSTC (TSTCT) | Langtext für Transaktionen |

| TOBJ (TOBJT) | Langtext für Berechtigungsobjekte |

| USORG | Orgebenen für Profilgenerator |

| TACT (TACTT) | Zuordnung Nummer zu Aktivität |

| TACTZ | Mögliche Aktivitäten für ein bestimmtes Berechtigungsfeld |

Den Langtext für ein Berechtigungsfeld (also z.B. ACTVT = Aktivität ) hole ich mir zurzeit über den Funktionsbaustein AUTH_FIELD_GET_INFO.

Haben auch Sie Favoriten hinsichtlich Tabellen im Berechtigungsumfeld? Wenn Sie mögen, dann teilen Sie diese in den Kommentaren, direkt unterhalb dieses Blogs. Ich freue mich auf Ihre Antworten!

Hier finden Sie einen aktuellen Blogbeitrag mit einer Übersicht über alle Standardtabellen der Benutzer- und Berechtigungsverwaltung.

2 Kommentare zu "SAP Tabellen für Transaktionen, Berechtigungsobjekte und Berechtigungsfelder"

TSTCT-TCODE (Länge:20), USOBT_C-NAME (Länge:30) sind nicht kompatibel, wie kann man die Verknüpfung machen?

Das klappt leider nur mit einer Eigenlösung per Download nach Excel oder Access 🙁 Die Alternative ist, spezielle Berechtigungstools zu verwenden, die entsprechende Funktionen mitbringen.