SAP Berechtigungen

SAP Berechtigungen steuern in einem SAP-System die Zugriffsmöglichkeiten von Benutzern – zum Beispiel auf personenbezogene Daten. Die sichere Verwaltung dieses Zugriffes ist essenziell für jedes Unternehmen. Umso wichtiger sind Berechtigungskonzepte, Berechtigungstools sowie die automatisierte Absicherung des SAP-Systems, um mit möglichst geringem administrativem Aufwand die hohen rechtlichen Anforderungen zu erfüllen.

Inhaltsverzeichnis

- Videos zum Thema SAP Berechtigungen

- Was sind SAP Berechtigungen?

- Berechtigungskonzepte – Vorteile und Architektur

- Berechtigungstools – Vorteile und Grenzen

- SAP Security Automation

- Strukturelle Berechtigungen

- SAP FICO Berechtigungen

- Berechtigungen in S/4 HANA

- Fazit und Ausblick

- Weiterführende Informationen

- FAQ SAP Berechtigungen

Videos zum Thema SAP Berechtigungen

Was sind SAP Berechtigungen?

SAP Berechtigungen sind eine wichtige Komponente der SAP-Sicherheit. Sie legen fest, welche Benutzer auf welche Funktionen und Daten im SAP-System zugreifen dürfen. Die Vergabe von Berechtigungen erfolgt auf Basis von Benutzerrollen, die wiederum spezifische Aufgaben oder Funktionen im Unternehmen widerspiegeln. Jeder Benutzer wird einer oder mehreren Rollen zugewiesen, die den Anforderungen seines Arbeitsplatzes entsprechen. Eine saubere Trennung der Funktionen und Berechtigungen ist dabei essentiell, um sicherzustellen, dass ein Benutzer nur auf die Daten und Funktionen zugreifen kann, die er oder sie benötigt, um die Arbeit effektiv auszuführen. Die Verwaltung von SAP Berechtigungen erfordert technisches Fachwissen und Erfahrung. Unternehmen sollten daher Experten hinzuzuziehen oder Schulungen besuchen, um ein sicheres und effektives Berechtigungskonzept im SAP-System zu implementieren.

Berechtigungskonzepte – Vorteile und Architektur

Ein SAP Berechtigungskonzept dient der Abbildung von einschlägigen Rechtsnormen und unternehmensinternen Regelungen auf die technischen Schutzmöglichkeiten innerhalb eines SAP Systems. Berechtigungskonzepte sind somit der Schlüssel zum optimalen Schutz Ihres Systems – sowohl nach außen als auch nach innen.

Ziel der Berechtigungskonzepte ist es, jeden Benutzer regelkonform mit den für seine Aufgabe benötigten Berechtigungen im SAP-System auszustatten. Ein gutes Berechtigungskonzept ist dabei der Grundstein für eine effiziente und kostengünstige Berechtigungsvergabe.

Vorteile von Berechtigungskonzepten

Klare Berechtigungen an die Mitarbeiter zu vergeben, ist kein Zeichen von Misstrauen, sondern bietet einen hohen Schutz – sowohl für das Unternehmen als auch für die Mitarbeiter selbst. Durch die rollenspezifische Vergabe der SAP Berechtigungen erhält jeder Mitarbeiter entsprechend seiner Aufgabe Zugriff auf das System.

Auf diese Weise können massive Schäden durch versehentliche Handlungen von Mitarbeitern verhindert werden, wie zum Beispiel das Aufheben einer Liefersperre oder eine falsche Verwendung einer Massenveränderungsfunktion.

Außerdem stellen Berechtigungskonzepte sicher, dass Mitarbeiter keine Bilanzen schönen und so Stakeholdern und Steuerbehörden Schaden zugefügt wird. Ein Missbrauch von SAP Berechtigungen wird schwieriger und das Unternehmen wird damit vor erheblichen finanziellen Schaden sowie Reputationsschäden geschützt.

Architektur von Berechtigungskonzepten

So individuell wie die Anforderungen jedes einzelnen Unternehmens sind, so individuell sind die Anforderungen an die Architektur von Berechtigungskonzepten. Eine perfekte Vorlage gibt es daher nicht. Dennoch gibt es Themen, die in einem Berechtigungskonzept berücksichtigt werden sollten. Folgende Themen bzw. Kapitel sollten in einem wirksamen Berechtigungskonzept zu finden sein:

- Für ein Berechtigungskonzept muss zunächst ein klares Ziel definiert werden, das mithilfe des Konzepts erreicht werden soll.

- Darin sollte aufgelistet werden, welche regulatorischen Auflagen das jeweilige SAP-System erfüllen und das dazugehörige Berechtigungskonzept berücksichtigen muss. Auf diese Weise werden die rechtlichen Rahmenbedingungen festgelegt.

- Außerdem sollten einheitliche Namenskonventionen verwendet werden, da einerseits vieles nach der Erstbenennung nicht mehr änderbar ist und andererseits auf diese Weise die Suchbarkeit im SAP-System sichergestellt wird.

- Mit klar definierten Verantwortlichkeiten wird die Wirksamkeit eines Konzepts gewährleistet. In einem eigenen Abschnitt müssen konkrete Personen benannt oder zumindest Rollen festgeschrieben werden.

- Ein Kapitel sollte dem Prozess für das Benutzermanagement gewidmet werden. Hier ist zu beschreiben, wie Anwender vorhandene SAP Berechtigungen erhalten, wie neue Benutzer in das SAP System integriert werden und wer für die Genehmigungen von Berechtigungen verantwortlich ist.

- Im Kapitel zum Prozess für das Berechtigungsmanagement wird festgelegt, wer welche Rollen erstellen sowie bearbeiten darf und wer für die Entwicklung von verschiedenen zugehörigen Prozessen verantwortlich ist.

- Im Kapitel zu Sonderberechtigungen werden Prozesse und Besonderheiten im Bereich Nicht-Dialog-Betrieb beschrieben. Dazu gehören unter anderem Job Management und Schnittstellenkonvention. Auch weitere administrative Berechtigungen können beschrieben werden.

- Im Kapitel Rollenkonzept wird erläutert, wie fachliche Anforderungen auf eine technische Rolle übertragen werden. Das Rollenkonzept nimmt einen besonderen Stellenwert ein, da es die eigentliche Abbildung von betriebswirtschaftlichen Rollen auf die technischen Rollen und damit auf die Berechtigungen im SAP beschreibt.

Berechtigungstools – Vorteile und Grenzen

Berechtigungstools der SAP GRC Suite sorgen dafür, dass sich jedes Unternehmen ein stark automatisiertes Compliance Management passgenau konzipieren kann. Der überwiegende Teil deutscher Unternehmen mit einem SAP System setzt noch keine Berechtigungstools ein. Dabei stellt die Verwendung von SAP Berechtigungstools für viele Unternehmen einen großen Vorteil dar. In welchem Umfang der Einsatz von Berechtigungstools sinnvoll ist, hängt von der Größe eines Unternehmens ab.

Jedes große Unternehmen muss sich den wachsenden gesetzlichen Anforderungen stellen und diese umsetzen. Wenn in dieser Größenordnung der Einsatz eines Berechtigungskonzepts vollumfänglich gelingen soll, ist der Einsatz eines Berechtigungstools unumgänglich. Bei mittelgroßen Unternehmen lohnt sich der Einsatz in der Regel ebenfalls. Hier sollte jedoch fallspezifisch entschieden werden.

Kleine Unternehmen würden theoretisch von einem Berechtigungstool profitieren. Jedoch sind die Tools in vielen Fällen zu kostspielig, sodass das Kosten-Nutzen-Verhältnis ist in der Regel nicht gegeben ist.

Vorteile von Berechtigungstools

Die Nutzung eines Berechtigungstools bietet für Unternehmen viele Vorteile. Zu diesen gehören:

- Verwaltung von Berechtigungsanträgen

- Verteilung und Zuordnung von Berechtigungen

- Prüfung von Berechtigungen

- Entwicklung von Berechtigungen

So ist es möglich, mithilfe der Berechtigungstools z.B. den Aufwand für Rollenerstellung und Berechtigungsmanagement durch konkrete Zuordnung der SAP Systemrollen drastisch zu reduzieren.

Grenzen von Berechtigungstools

Selbst die besten Berechtigungstools können strukturelle und strategische Schieflagen nicht ausgleichen. Auch fehlendes Knowhow über SAP Berechtigungen kann nicht kostengünstig mittels Tools kompensiert werden.

Welche Herausforderungen können nicht allein mithilfe von Berechtigungstools gelöst werden?

- Fehlende Definition eines internen Kontroll-Systems (IKS)

- Kompensierende Maßnahmen für Funktionstrennungskonflikte

- Unklare Zielvorgaben und fehlende Definition eigener Sicherheitsstandards

- Unzufriedenheit und unklarer Bedarf im Prozess

- Ein kompliziertes Rollenkonstrukt

- Ungeklärte Zuständigkeiten, besonders zwischen Fachbereich und IT

- Fehlendes Knowhow

Berechtigungstools sind immer nur so gut, wie derjenige, der sie bedient. Bisher ermöglicht kein Tool, mit nur einem einzigen Klick fertige Berechtigungskonzepte zu erstellen.

SAP Security Automation

Um nachhaltig die Sicherheit des SAP-Systems nach innen und außen zu gewährleisten, ist eine regelmäßige Revision unabdingbar. Vorhandene Regelverstöße müssen erkannt und korrigiert werden. Zudem ist es wichtig, den regelmäßigen Betrieb von SAP zu dokumentieren, um somit bei externem und internem Bedarf Nachweise dessen zu haben. Durch automatisierte Prozesse kann dabei viel Zeit und Geld gespart werden.

Security Automation bei SAP Security Checks

Haben Sie schon einmal versucht manuell nachzuvollziehen, wer von den Nutzern in Ihrem SAP-System kritische Berechtigungen besitzt? Je nach Kenntnisstand und Erfahrung nimmt diese Arbeit viel Zeit in Anspruch. Sind zudem Wirtschaftsprüfungen angekündigt, ist der Druck besonders hoch. Denn manuell ist es schwierig, alle Anforderungen in Bezug auf SAP Berechtigungen zu erfüllen.

Genau aus diesem Grund gibt es die Lösung, mittels Toolunterstützung die Überprüfung des Berechtigungswesens in Hinblick auf kritische Berechtigungen und Segregation of Duties zu automatisieren. Dadurch haben die Berechtigungsadministratoren mehr Zeit, auftretende Fehler zu beheben, anstatt diese erstmal zu suchen.

Security Automation bei HR Berechtigungen

HR Berechtigungen sind in vielen Unternehmen ein sehr kritisches Thema. Einerseits sollen die Sachbearbeiter im Personal ihre Aufgaben erledigen können – andererseits muss auch der Schutz der persönlichen Daten der Mitarbeiter gewährleistet werden. Jeder Fehler im Berechtigungswesen fällt in den Aufgabenbereich eines Datenschutzbeauftragten des Unternehmens.

Auch hier ist es möglich, mithilfe von Tools bei den HR Berechtigungen Absicherung und Überblick zu schaffen. Durch das Tool wird eine klare Übersicht erstellt, auf welche Daten bestimmte Nutzer im SAP-System zugreifen dürfen. Darauf aufbauend ist es möglich, automatische Prüfungen zu entwickeln, die im Hintergrund ablaufen und regelmäßig kontrollieren, ob durch Änderungen an den Berechtigungen kritische Lücken im HR-Bereich entstanden sind.

Hier finden Sie noch mehr und tiefergehendes Know-how zum Thema SAP Security Automation.

Strukturelle Berechtigungen

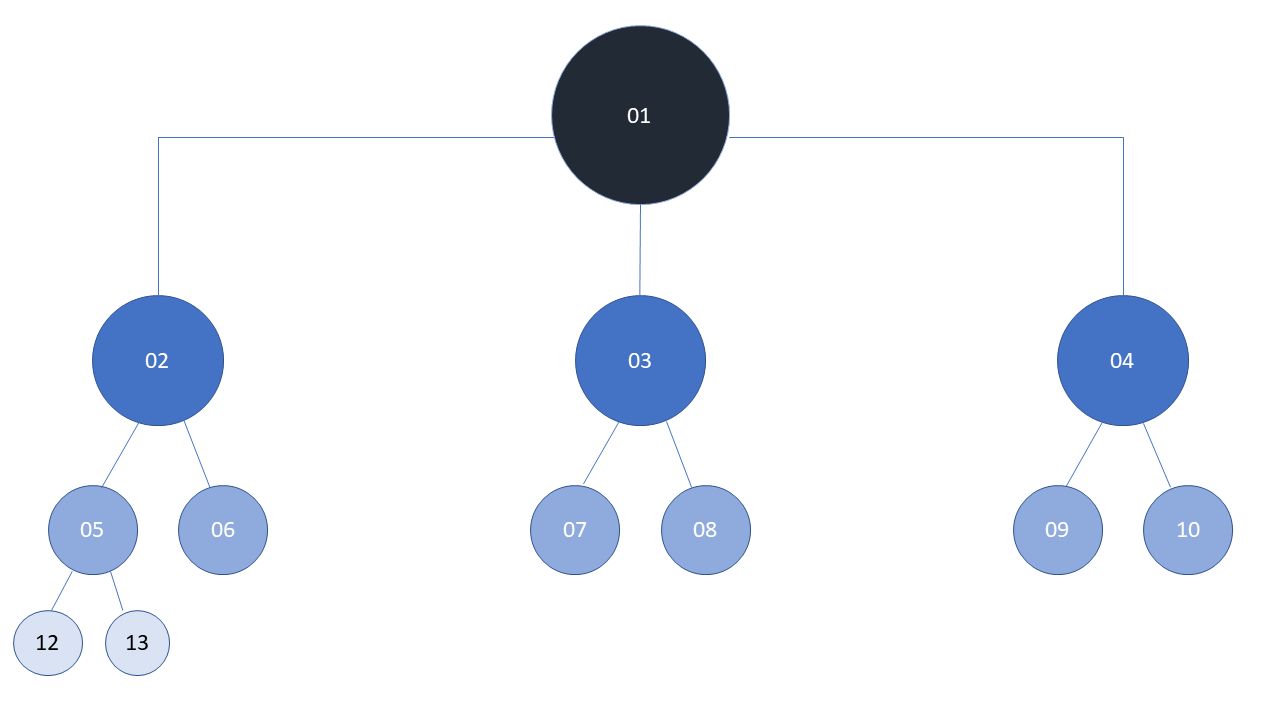

Strukturelle Berechtigungen arbeiten mit dem SAP HCM Organisationsmanagement und definieren, wer gesehen werden darf, aber nicht was gesehen werden darf. Dies geschieht auf Basis von Auswertungswegen im Org-Baum. Strukturelle Berechtigungen sind deshalb nur gemeinsam mit allgemeinen Berechtigungen einzusetzen. Genau wie die allgemeinen Berechtigungen in SAP ECC HR ermöglichen sie einen geregelten Zugriff auf Daten in zeitabhängigen Strukturen. Über ein Berechtigungsprofil läuft die Ermittlung ab. Zudem wird definiert, wie die Suche auf dem Org-Baum erfolgt.

Strukturelle Berechtigungen verfügen über ein sogenanntes Wurzelobjekt, also einen Startpunkt und einen zugehörigen Auswertungsweg. Das Organigramm des Unternehmens ist im SAP HCM hinterlegt. Dadurch kann angezeigt werden, wie welche Positionen miteinander verbunden sind. Wenn eine bestimmte Information über einen Mitarbeiter gefragt ist, kann diese über einen Pfad ausgelesen werden. Am Ende steht dann eine Liste von Objekten.

Die Daten, die von den strukturellen Berechtigungen reglementiert werden, müssen sich hierarchisch strukturiert in einer der Personalentwicklungskomponenten befinden. Dies kann beispielsweise das Organisationsmanagement oder die Personalentwicklung sein. Die Zugriffe können dadurch relativ zum Wurzelobjekt innerhalb der hierarchischen Struktur geregelt werden.

SAP FICO Berechtigungen

Das FI-Modul von SAP ist eines der häufigsten in der SAP-Welt und umfasst sämtliche Geschäftsprozesse im Bereich des Finanz- und Rechnungswesens. Die Prozesse, die über dieses Modul laufen, dienen der doppelten Buchführung und Erfassung von Belegen auf den erforderlichen Konten. Zudem wird dadurch die damit einhergehende Gewinnermittlung für externe und interne Zwecke festgestellt.

Es ist für einen konsolidierten Jahresabschluss wichtig, dass in verschiedenen Buchungskreisen derselbe Nummernkreis im Bereich der Sachkontenstämme vorliegt. Dies wird durch die Werkzeuge im Modul FI sichergestellt. Außerdem können die Stammsätze angepasst werden, sodass auch länderübergreifend mit den verschiedenen Währungen der Buchungskreise gearbeitet werden kann.

Ebenso können neben einer gesetzlichen Veröffentlichung der Bilanz und GuV (Gewinn- und Verlustrechnung) auch interne Auswertungen erstellt werden. SAP FI verfügt über direkte Schnittstellen zu anderen Modulen, wie z.B. HR oder SD. Für die Internetfreigabe von Reports ist es nötig, dass für den jeweiligen Report eine Berechtigungsgruppe gepflegt wurde.

Das SAP CO-Modul ist das Modul für das klassische Controlling in einem Unternehmen. Teil (der responsible area) davon ist die Kontrolle und Analyse der Kosten. Dazu gehört außerdem die Kontrolle der Kostenarten und der Kostensätze, die im Unternehmen entstehen und verbucht worden sind. Das Controlling berichtet dann meist unmittelbar an die Unternehmensführung. Unterstützung erhält es dabei von den Werkzeugen aus dem Modul SAP CO, die umfassende Auswertungen und Analysen bereitstellen können. SAP CO lässt sich in einige weitere Teilbereiche unterteilen. Dazu gehören z.B. CO-PC (Produktkostenrechnung), CO-PA (Ergebnis- und Marktsegmentrechnung) oder PCA (Profit Center Accounting).

Zu Beginn waren die FI- und CO-Module voneinander getrennt. Beide Module sind von der SAP als übergeordnete Module im Bereich Rechnungswesen zusammengefasst worden. Grund dafür ist vor allem die enge Prozessstruktur, die einen fließenden Übergang zwischen den beiden Modulen ermöglicht. Folglich treten SAP FI und CO nur noch als gemeinschaftliches Modul SAP FICO auf.

Betriebswirtschaftliche Objekte, auf die Unternehmen Berechtigungen beziehen, sind im System als Berechtigungsobjekte definiert. Für Individualkonditionen liefert SAP die Berechtigungsobjekte F_FICO_IND und F_FICO_AIN aus. Mit F_FICO_IND kann festgelegt werden, welche Individualkonditionen beim Bearbeiten des Vertrages in Abhängigkeit der definierten Berechtigungsfelder und deren Ausprägungen überprüft werden. Mithilfe des Berechtigungsobjekt F_FICO_AIN können Unternehmen festlegen, ob und wie Individualkonditionen bei der Bearbeitung im Kanal BAPI in Abhängigkeit der definierten Berechtigungsfelder und deren Ausprägungen überprüft werden sollen.

Berechtigungen in S/4 HANA

SAP Berechtigungen spielen auch in SAP S/4 HANA eine zentrale Rolle, um eine sichere und effektive Nutzung des Systems zu gewährleisten. Durch die Umstellung auf S/4 HANA kann es jedoch erforderlich sein, das bestehende Berechtigungskonzept anzupassen oder neu zu erstellen. Hierbei sollten die neuen Funktionen und Prozesse in S/4 HANA berücksichtigt werden. Ein effektives Berechtigungskonzept ist notwendig, um die Sicherheit und Datenintegrität im System zu gewährleisten. Es ist wichtig, die Berechtigungen so feingranular wie möglich zu vergeben, um den Zugriff auf sensible Daten und Funktionen zu beschränken. Eine saubere Trennung der Funktionen und Berechtigungen stellt sicher, dass ein Benutzer nur die Berechtigungen erhält, die er oder sie benötigt, um die Arbeit effektiv auszuführen. Bei der Erstellung eines SAP Berechtigungskonzepts in S/4 HANA empfiehlt es sich, Experten hinzuzuziehen oder Schulungen zu besuchen, um sicherzustellen, dass das Konzept den Anforderungen des Unternehmens entspricht und optimal umgesetzt wird.

Fazit und Ausblick

SAP Berechtigungen sind ein sicherheitskritisches und damit ein immens wichtiges Thema in Unternehmen. Mit ihrer Hilfe werden nicht nur die Zugriffsmöglichkeiten der Nutzer im SAP-System gesteuert, sondern auch die externe und interne Sicherheit der Unternehmensdaten hängt direkt von den eingestellten Berechtigungen ab.

Ein gut durchdachtes und sauber ausgeführtes Berechtigungskonzept ist dabei der Grundstein für jedes Unternehmen, um hohe IT-Sicherheitsstandards zu erreichen und die Compliance-Anforderungen zu erfüllen.

Berechtigungstools stellen eine große Hilfe dar, um ein stark automatisiertes Compliance Management passgenau an die eigenen Anforderungen im Unternehmen zu konzipieren. Die Einführung von Berechtigungstools nimmt zwar einige Zeit in Anspruch, sollte aber dennoch von Unternehmen in Angriff genommen werden, um die Effizienz langfristig zu steigern und gleichzeitig Kosten zu sparen.

Zunehmend ist es möglich auf Automatisierungen im Security-Umfeld zurückzugreifen. Zwar werden diese noch nicht von vielen Unternehmen genutzt, sind jedoch der nächste Schritt in der digitalen Transformation. Durch die intelligente Nutzung von Automatisierungen können Unternehmen Ressourcen für die wirklich wichtigen Innovationsthemen schaffen. In Zukunft ist sowohl mit einem Anstieg der Zahl als auch der Leistungsfähigkeit von Automatisierungstools zu rechnen. Daher ist es nur eine Frage der Zeit, bis auch SAP selbst optimierte Unterstützung in Form von Tools im Standard ausliefert.

Weiterführende Informationen

- SAP Berechtigungskonzept

- Rollen im SAP Berechtigungskonzept analysieren

- Berechtigungskonzept AS ABAP

FAQ SAP Berechtigungen

Was sind SAP Berechtigungen?

SAP Berechtigungen steuern in einem SAP-System die Zugriffmöglichkeiten von Benutzern zum Beispiel auf personenbezogene Daten. Eben diesen Zugriff sicher zu verwalten, ist essentiell für jedes Unternehmen. Umso wichtiger sind Berechtigungskonzepte, Berechtigungstools sowie die automatisierte Absicherung des SAP-Systems.

Welche Vorteile haben SAP Berechtigungen?

Ein SAP Berechtigungskonzept dient der Abbildung von einschlägigen Rechtsnormen und unternehmensinternen Regelungen auf die technischen Schutzmöglichkeiten innerhalb eines SAP Systems. Berechtigungskonzepte sind somit der Schlüssel zum optimalen Schutz Ihres Systems sowohl nach außen als auch nach innen.

Wer kann mir beim Thema SAP Berechtigungen helfen?

Wenn Sie Unterstützung zum Thema SAP Berechtigungen benötigen, stehen Ihnen die Experten von RZ10, dem auf dieses Thema spezialisierten Team der mindsquare AG, zur Verfügung. Unsere Berater helfen Ihnen, Ihre Fragen zu beantworten, das passende Tool für Ihr Unternehmen zu finden und es optimal einzusetzen. Vereinbaren Sie gern ein unverbindliches Beratungsgespräch, um Ihre spezifischen Anforderungen zu besprechen.