Tipps für die erfolgreiche Anbindung AzureAD an SAP IAS

Autor: Tobias Harmes | 15. September 2020

SAP hat ein sehr gutes Tutorial veröffentlicht, in dem alle Schritte für die Konfiguration von AzureAD als Identity Provider (IdP) beschrieben sind. Nur, ob es jetzt wirklich funktioniert, ist gar nicht so einfach zu erkennen. Hier ein paar Tipps und Erfahrungswerte für eine erfolgreiche Anbindung.

Um Anwendern den Zugriff auf SAP Cloud Platform Apps zu erleichtern, möchten viele Unternehmen Microsoft AzureAD zur Anmeldung nutzen. Das funktioniert über den Vermittler SAP IAS (SAP Identity Authentication Service). Es gibt mehre Anleitungen, die die Verbindung zwischen SAP IAS und AzureAD beschreiben, die aus meiner Sicht derzeit beste Anleitung findet sich hier: Connect Azure Active Directory to SAP Cloud Platform Identity Authentication Service

Enterprise Application für den Roboter

Der wichtigste Unterschied zu anderen (älteren) Anleitungen: es wird keine generische SAML2-Vertrauensbeziehung aufgebaut, sondern eine von SAP vorbereitete Enterprise Application auf AzureAD verwendet. Diese Enterprise App („SAP Cloud Platform Identity Authentication“) ist nichts, was ein User aktiv nutzen muss, man sich das in diesem Fall eher wie einen Connector vorstellen.

Funktioniert es? Troubleshooting

Sobald die Verbindung konfiguriert ist, kann sie getestet werden. Falls noch nicht installiert, empfehle ich dafür die Browser-Erweiterung SAML-Tracer (z.b. für Chrome). Microsoft empfiehlt für den Test „My Apps Secure Sign-in browser extension“ – mit der habe ich nur keinen erfolgreichen Test durchführen können. Nach meiner Erfahrung klappt es am besten mit einem Ende-zu-Ende-Test.

Optionale Vorarbeit: Umstellung nur für ausgewählte User

SAP IAS erlaubt auch, einen Identity Provider nur unter bestimmten Bedingungen zu verwenden. Und das ermöglicht einen Test, bevor man gleich für alle umstellt.

Und so geht es:

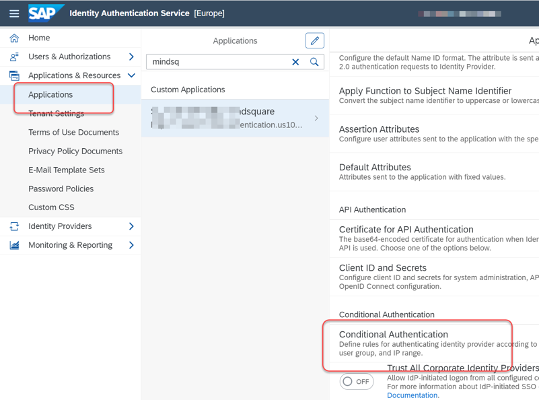

1. Bei einer (funktionierenden) Application im SAP IAS den Punkt „Conditional Authentication“ auswählen

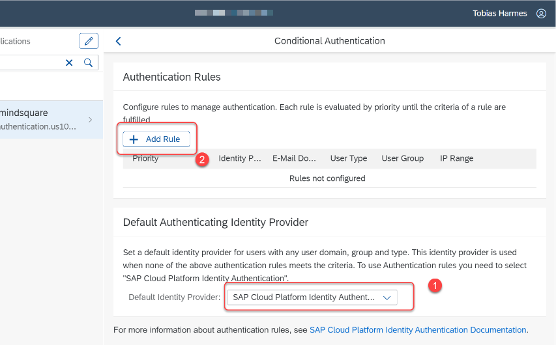

2. Eine neue Regel hinzufügen, wichtig: die Regeln funktionieren nur, wenn als Default IdP der IAS selbst ausgewählt ist:

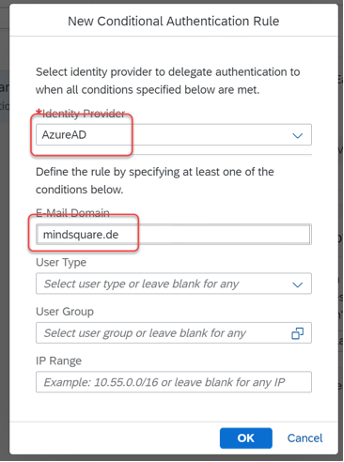

3. Als bedingten Identity Provider den AzureAD-IDP auswählen, z.B. auf Basis einer Mail-domain (könnte bei AzureAD z.B. auch Testmails mit onmicrosoft.com sein):

4. Danach OK und nochmal SAVE.

Der Ende-zu-Ende Test

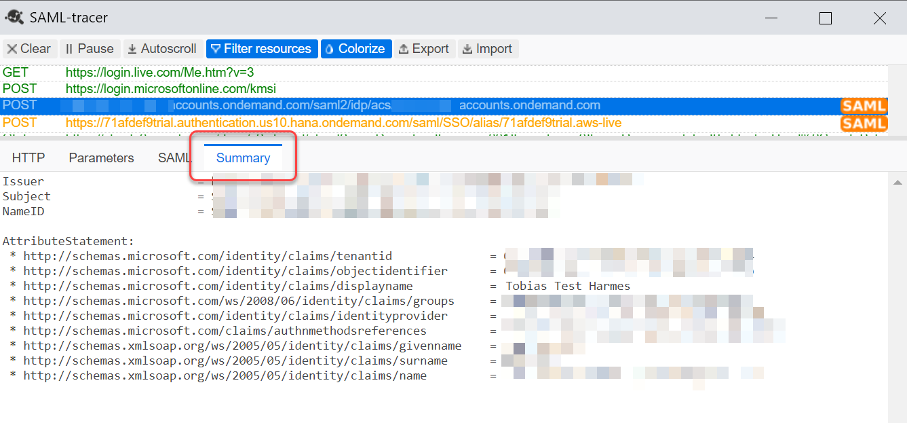

Für den eigentlichen Test nun (1) einen Inkognito-Modus öffnen, (2) den SAML-tracer aktivieren, (3) die App aufrufen und das Protokoll auswerten. Relevante Einträge werden im Trace mit „SAML“ gekennzeichnet sind (4), dann kann man auf dem Tab „SAML“ (5) die detaillierten Informationen sehen.

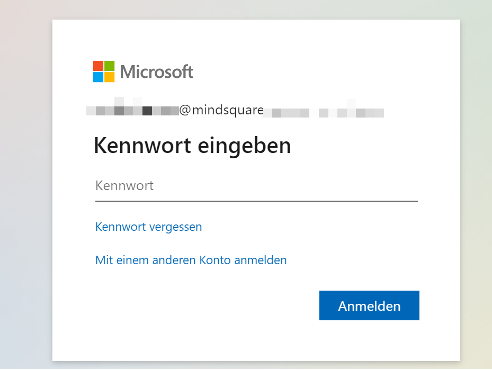

Wird nun eine Mail mit der Domain aus der Bedingung oben verwendet oder wenn man AzureAD direkt als Default IDP ausgewählt hat, wird man auf AzureAD weitergeleitet.

Wenn alles funktioniert hat, kann man im SAML-Tracer die Attribut-Werte (SAML claims) finden, die AzureAD übertragen hat. Tipp: der Tab „Summary“ macht es sogar noch übersichtlicher:

Fazit und ein letzter Tipp

Mit dieser Vorgehensweise konnte ich bisher sehr gut herausfinden, wenn irgendwo bei der Anbindung etwas fehlt oder nicht weitergegeben wird.

Und noch eine Erkenntnis: Chrome teilt zwischen Inkognito-Tabs die Anmelde-Informationen. Für diesen Test sollte man also andere Inkognito-Tabs schließen, um die Ergebnisse nicht zu verfälschen.