SAP Schwachstellen – wer gegen wen?

Autor: Luca Cremer | 23. Januar 2020

In meinen SAP Security-Strategieworkshops kommen des Öfteren Fragestellungen auf: "Was sind denn eigentlich die größten Schwachstellen im SAP System?" oder "Wo soll ich mit der Absicherung anfangen?". Um das zu beantworten muss man mögliche Angriffsmuster kennen - aber auch wissen, wer hier eigentlich gegen wen kämpft.

Hacker mit Kapuze oder eigener Mitarbeiter?

Generell lassen sich die Schwachstellen von IT-Systemen (darunter auch SAP) in 3 Bereiche aufteilen:

- Datenzugriff innerhalb des Systems

- Kommunikation von Systemen untereinander

- Angriffe von außen (Cyberangriffe)

Die 3 genannten Bereiche sind bereits der Eintrittswahrscheinlichkeit nach geordnet. Das liegt ganz einfach daran, dass es mit jeder Stufe schwieriger wird eine Sicherheitslücke auszunutzen. Um das deutlich zu machen, beschreibe ich nun, wie ich als potenzieller Angreifer in den Bereichen vorgehen würde:

- Datenzugriff innerhalb des Systems: Ich habe die Berechtigungen um auf kritische Daten zuzugreifen und kann diese nutzen, um meinen Vorteil daraus zu ziehen

- Kommunikation von Systemen untereinander: Ich habe keinen direkten Zugriff auf die von mir gewünschten Daten, bin aber bereits in dem Netzwerk und kann über die Verknüpfungen der Systeme untereinander an die passenden Informationen kommen

- Angriffe von außen (Cyberangriffe): Ich muss mir Kenntnisse über die IT-Infrastruktur des Ziels verschaffen, eine passende Schwachstelle finden um auf das Netzwerk zu gelangen und mir dann noch Zugriff zu den Daten beschaffen

Sie sehen, dass die Komplexität der Vorgehensweisen und damit die Schwierigkeit als Angreifer an Informationen zu gelangen mit jeder Stufe ansteigt. Dazu kommt noch ein anderes wichtiges Kriterium. Wenn es um Sicherheit von IT-Landschaften geht, wird meist von technischen Eigenschaften und Konfigurationen sowie fehlenden Updates etc. ausgegangen. Das Bild eines böswilligen Hackers mit Kapuze vor einem PC auf welchem die Codezeilen runterlaufen ist dabei direkt vor dem virtuellen Auge.

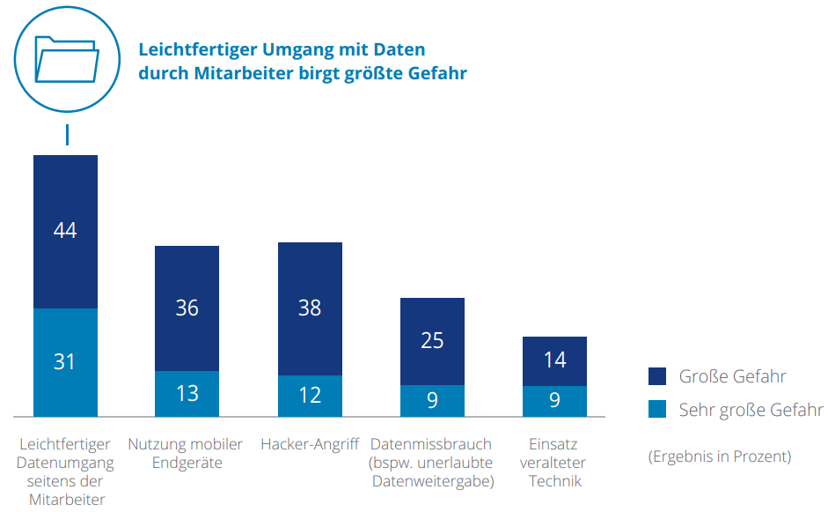

Das ist jedoch nicht immer der Fall. Tatsächlich geht die Mehrheit von Vorgesetzten davon aus, dass der leichtfertige Umgang mit Daten durch Mitarbeiter die größte Gefahr birgt. Das wurde auch im Cybersecurity Report von Deloitte so noch einmal dargelegt. Hier eine Grafik aus dem Bericht zu den größten IT-Risiken:

Quelle: https://www2.deloitte.com/content/dam/Deloitte/de/Documents/risk/RA-Risk-Advisory-Cybersecurity-Report-2017-2-14122017-s.pdf

DAX-Unternehmen oder Mittelständler? Beide!

Neben der Identifikation der größten Sicherheitslücken stellt sich die Frage nach der Wahrscheinlichkeit, ob so ein Risiko überhaupt eintrifft. Auch hier wird teilweise viel darüber spekuliert. Die Annahme, dass das Risiko eines Angriffs auf das eigene System gering ist, ist hierbei sehr weit verbreitet.

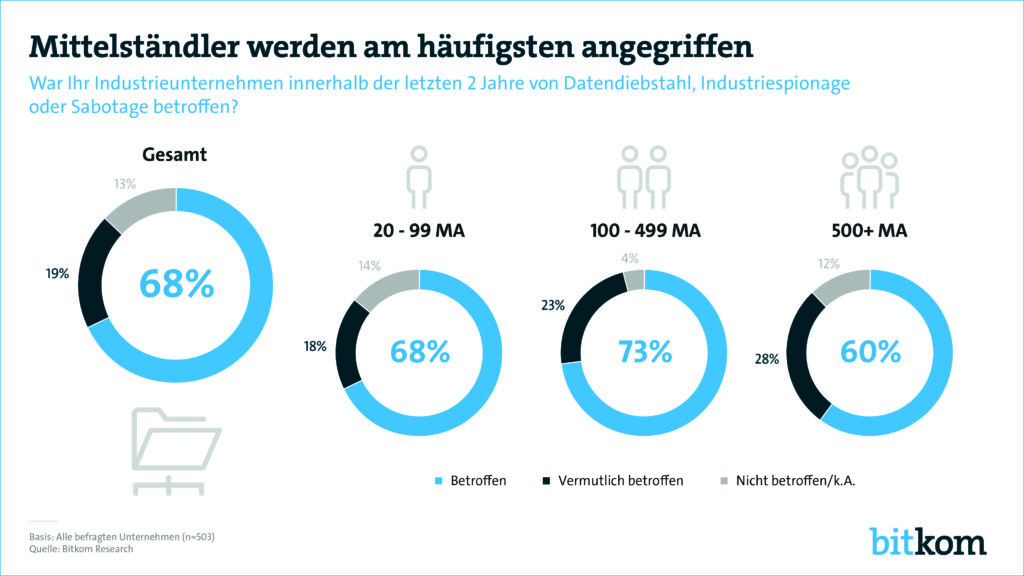

Zu diesem Punkt möchte ich gerne eine Grafik aus einer Studie der Bitkom zu tatsächlichen Angriffszahlen auf deutsche Industrien anführen:

Quelle: https://www.bitkom.org/Presse/Presseinformation/Attacken-auf-deutsche-Industrie-verursachten-43-Milliarden-Euro-Schaden.html

Spannend sind hier in erster Hinsicht zwei äußerst wichtige Erkenntnisse:

- Ca. 70% der befragten Unternehmen unterlagen innerhalb von 2 Jahren einem IT-Angriff

- Knapp 20% konnten keine qualifizierte Aussage treffen, haben aber dennoch angegeben, dass sie vermutlich betroffen sind

Diese Zahlen kann man sich gerne einmal auf der Zunge zergehen lassen.

Vorsorge für alle?

Wenn einmal bekannt ist, wie hoch das Risiko ist und was die größten Sicherheitslücken im System sind, ist der nächste logische Schritt das System gegen solche Fälle zu schützen. Doch wo fange ich an? Was bietet mir am meisten Schutz mit möglichst geringem Aufwand?

Grundsätzlich kann ich Ihnen hier zwei Optionen empfehlen, die sich bei unseren Kunden bewährt haben:

- Eine Möglichkeit etablieren, um Angriffe zu erkennen und dann gezielt darauf zu reagieren

- Präventive Maßnahmen dort ergreifen, wo das größte Risiko ist: in den Zugriffsrechten innerhalb des Systems

Beide Maßnahmen haben dabei verschiedenste Vor- und Nachteile. Bei der ersten Option können Sie erst reagieren, wenn der Angriff schon stattgefunden hat oder gerade aktiv ist. Im Gegenzug haben Sie jedoch Klarheit darüber wie stark Ihr System wirklich gefährdet ist. Dann können Sie genau die Sicherheitslücken schließen, die für Sie speziell am relevantesten sind.

Bei der zweiten Option sorgen sie im Vorhinein dafür, dass Ihr System sicherer ist: z.B. durch ein neues Berechtigungskonzept gegen den unbefugten Zugriff von innen oder eine Systemhärtung gegen den Zugriff von außen. Wenn Sie jedoch nur die zweite Option durchführen, wissen Sie tatsächlich nicht, ob Ihre Maßnahmen auch den gewünschten Erfolg erzielt haben – Sie erkennen nicht welche Sicherheitslücken wirklich ausgenutzt werden.

Ich hoffe, ich konnte Ihnen mit diesem Beitrag einmal aufzeigen, wo momentan die größten Risiken vorhanden sind und deutlich machen, dass es ein Angriff auf Ihr Unternehmen nicht gerade unwahrscheinlich ist!

Wenn Sie Fragen dazu haben, schreiben Sie gerne auch ein Kommentar direkt unter diesen Beitrag.