Was Sie bei SAP CPI Berechtigungen beachten müssen

Autor: Yannick Rech | 7. Januar 2021

Cloud-Berechtigungen, speziell die der hoch-kritischen SAP CPI, mögen auf den ersten Blick als "einfach" angesehen werden, sorgen in der Praxis allerdings immer wieder für Verwirrungen. In diesem Blogbeitrag klären wir auf.

Berechtigungen im Cloud-Geschäft wurden von der SAP sowie den einsetzenden Unternehmen lange Zeit nur am Rande betrachtet. Immer mehr rückt unser Lieblingsthema aus dem ERP auch in die Cloud-Welt und gewinnt bei Wirtschaftsprüfern und internen Auditoren an Interesse. Auch der neue Stern am Himmel der SAP Cloud, die SAP Cloud Platform Integration, ist davon betroffen.

Im Gegensatz zu den SAP ERP-Berechtigungen, welche in der PFCG verwaltet werden können, ist die Berechtigungsadministration der CPI verteilt. Sowohl im Globalaccount als auch im Subaccount und sogar in der CPI selbst werden Berechtigungen verwaltet.

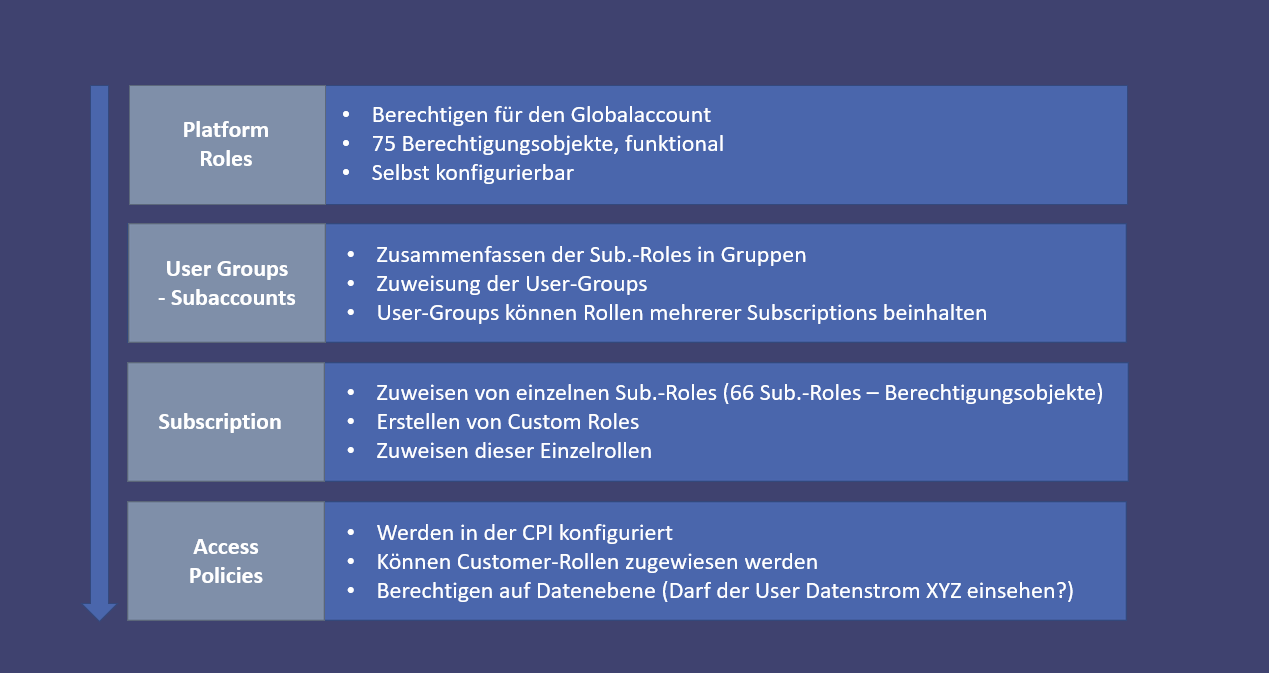

Berechtigungsschichten der Cloud Platform Integration

Die Berechtigungsstruktur der Cloud Platform Integration kann man in vier verschiedene Schichten teilen. Diese Schichten unterscheiden sich in der Art der Berechtigungen (funktional/Datenebene) sowie auch dem Administrationsort und Umfang.

Die “Platform Roles” werden im SAP Cloud Platform Cockpit definiert und zusammengesetzt. Dabei hat der Berechtigungsadministrator die Möglichkeit zwischen 75 Berechtigungsobjekten per Point-and-Click zu wählen. Diese Berechtigungen gelten für den Globalaccount (gelten auf Test- sowie Produktivtenants) und sind aufgrund ihrer prominenten Platzierung am besten bekannt. Zusammen mit der Cloud Platform werden hier fünf vordefinierte Rollen ausgeliefert. Eigene Rollen können auch erstellt und zusammengesetzt werden.

Die User Groups und Berechtigungsvergabe der Subaccountrollen werden unter Security –> Authorizations im Subaccount vergeben und zusammengesetzt. Hier können sogenannte “Individual Roles” und Custom-Rollen zu sogenannten User Groups zusammengesetzt werden, welche hier auch an User vergeben werden können. Diese User Groups können dabei “Individual Roles” aus unterschiedlichen Tenants enthalten.

In der Subscription (dem einzelnen Tenant) werden “Individual Roles” vergeben und “Custom Roles” erstellt. Hier findet also eine Vergabe einzelner Rollen statt. Diese “Individual Roles” könnten auch als Berechtigungsobjekte bezeichnet werden, denn sie stellen die unterste Ebene der funktionalen Berechtigungen dar. Es gibt insgesamt 66 dieser vordefinierten funktionalen Rollen.

Die in der Subscription erstellten “Custom Roles” nützen erst dann etwas, wenn man sie aus der CPI, dem iFlow selbst, heraus befüllt. Hierfür hat die SAP die sogenannten “Access Policies” eingeführt, mit welchen man einzelne Datenströme auf Datenebene berechtigen kann. Dafür werden für diese Datenströme Access Policies angelegt, die den Custom Roles zugewiesen werden können. Dadurch erhalten die eigenen Rollen ihre Befüllung auf Datenebene.

Fazit

Es ist in der CPI möglich sowohl auf Daten-, als auch auf Funktionsebene zu berechtigen. Weil ein Berechtigungskonzept mit funktionalen Berechtigungen nur schwer aufzubauen ist (zu wenig Komplexität), sind Access Policys und Custom Roles umso wichtiger. Nur mit solchen durchdachten Zusammenfassungen dieser einzelnen Berechtigungsebenen ist es möglich, in der CPI ordnungsgemäß und sicher zu berechtigen.

Sie benötigen Hilfe bei der Einführung eines nachhaltigen CPI-Berechtigungskonzepts?

Als Ihre Experten für Security und Berechtigungen, auch in der Cloud, würden wir Sie gerne sowohl bei der Konzeption, als auch der Administration der Berechtigungen unterstützen.