SAP Passwort in weniger als 24 Stunden entschlüsseln

Autor: Alexander Depold | 6. Oktober 2017

Die Authentifizierung eines Anwenders erfolgt in den meisten Fällen durch die Eingabe eines Benutzernamens und dem dazugehörigen Passwort. Diese Informationen werden als user credentials bezeichnet und sollten nur dem jeweiligen Anwender bekannt sein, sodass sich kein Dritter unter einer falschen Identität Zugang zum System verschaffen kann. Wie der Passwortschutz eines Benutzers umgangen werden kann und wie Sie dies verhindern können, erfahren Sie in diesem Beitrag.

Altlasten des SAP Systems

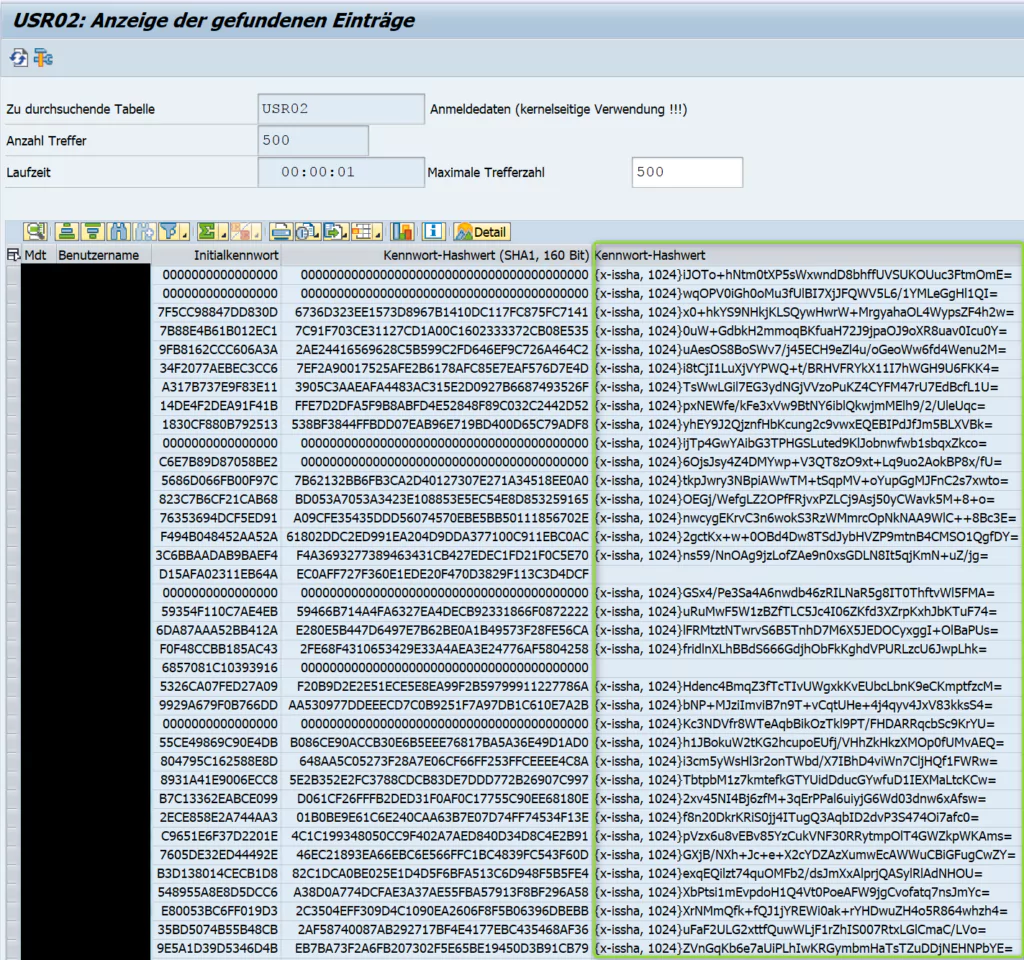

Die Anmeldedaten eines Benutzers, inklusive Passwort, werden in der Datenbanktabelle USR02 gesichert. Das Passwort liegt jedoch nicht im Klartext, sondern verschlüsselt als Hashwert vor. Für jeden Benutzer gibt es jedoch nicht nur einen, sondern bis zu drei erzeugte Passwort-Hashes. Zur Berechnung dieser Werte werden verschiedene Algorithmen verwendet, von denen jedoch nur der Salted SHA1 als ausreichend sicher angesehen werden kann.

Der sichere Passwort-Hash befindet sich in der fünften Spalte des abgebildeten Tabellenabzugs mit der Überschrift Kennwort-Hashwert. Das zugehörige Datenfeld der Spalte heißt PWDSALTEDHASH.

Risiken durch schwache Passwort-Hashes

Sie verfügen über ein gutes und funktionierendes Berechtigungskonzept, welches sicherstellt, dass keine Prozesse oder Daten manipuliert oder gestohlen werden können. Ein potenzieller Angreifer verfügt nun über die Möglichkeit Ihre Datenbank mit den Passwort-Hashes auszulesen. Die Hashwerte werden über Passwort-Cracker, die im Internet zuhauf erhältlich sind, zurückgerechnet und der Angreifer verfügt nun über eine lange Liste mit user credentials. Um Ihrem System Schaden zuzufügen sucht sich dieser nun den Benutzer mit den passenden Berechtigungen aus und führt seinen Angriff unter falscher Identität aus. Den tatsächlichen Angreifer nun zu ermitteln ist quasi unmöglich.

Prüfen Sie, ob auch Ihr System angreifbar ist

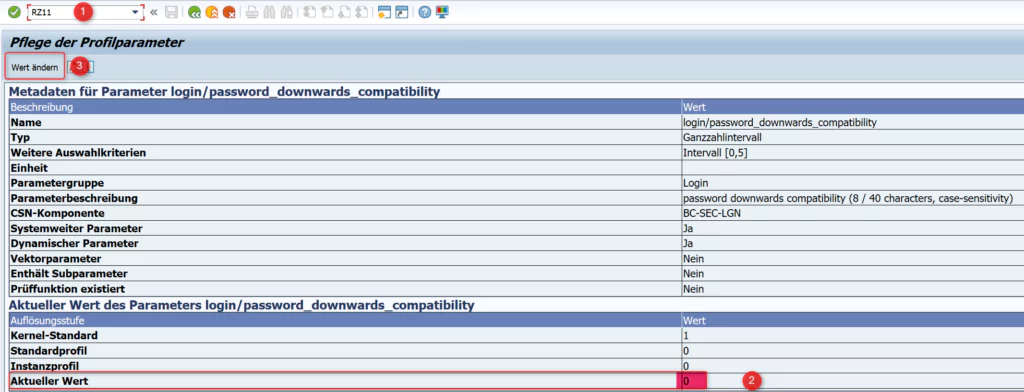

Ihr System generiert die schwachen Hashwerte, wenn der Profilparameter login/password_downwards_compatibility einen Wert ungleich 0 besitzt.

Der Standardwert des Profilparameters ist 1, sodass die schwachen Hashes für jeden Benutzer generiert werden.

In dem Strategieworkshop SAP Berechtigungen entwickeln wir für Sie eine Strategie zur Optimierung der SAP Sicherheit und Reduzierung der Betriebsaufwände.

Erzeugung schwacher Passwort-Hashes verhindern

Die Generierung der unsicheren Hashwerte kann unterbunden werden, indem der Profilparameter login/password_downwards_compatibility auf den Wert 0 gesetzt wird.

Beachten Sie, dass eine Änderung erst durch einen Neustart der Instanz wirksam wird!

Schwache Passwort-Hashes aus dem System entfernen

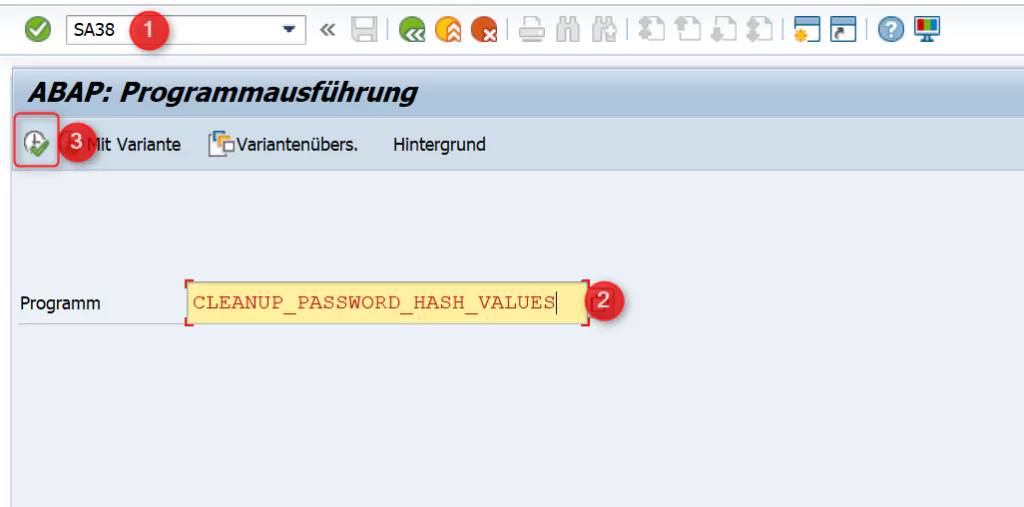

Lediglich den Profilparameter zu aktualisieren bringt Ihnen noch nicht die nötige Sicherheit. In Ihrer Datenbank befinden sich immer noch zahlreiche schwache Hashwerte, die zum Angriff auf Ihr System verwendet werden können. Diese müssen vollständig aus der Datenbank entfernt werden. Dazu verwenden Sie den Report CLEANUP_PASSWORD_HASH_VALUES.

Rufen Sie dazu die Transaktion SA38 auf und geben den Namen des Reports in das Eingabefeld ein. Durch den Ausführen-Button oder F8 wird das Programm ausgeführt und Ihre Datenbank bereinigt

Dieses Programm entfernt Mandanten-übergreifend die veralteten Hashwerte.

Haben Sie bereits Erfahrungen mit dieser Angriffsmethode gemacht oder weitere Anmerkungen zu diesem Thema? Teilen Sie uns Ihre Erfahrungen in Form eines Kommentars unter diesem Artikel mit.