SAP Security

Das Thema SAP Security befasst sich mit der Beseitigung und Reduzierung der Risiken, die durch die Speicherung von sensiblen Informationsbeständen oder der Durchführung von geschäftskritischen Prozessen eines Unternehmens im SAP-System entstehen. Erfahren Sie im Artikel alles zu den Grundlagen der SAP Security.

Inhaltsverzeichnis

- Was ist SAP Security?

- SAP Secure Operations Map: ein Überblick über die Themen der SAP Security

- Die Absicherung eines SAP-Systems

- SAP Berechtigungskonzept

- SAP Security Patch Day

- SAP Standardbenutzer und Standardpasswörter

- SAP Webapplikationen

- SAP Gateway

- SAP Message Server

- SAP Cloud Security

- Gesetze und Richtlinien für Informationssicherheit

- SAP Security Tools

- Fazit

- FAQ zu SAP Security

Die SAP Security Roadmap Planung dient dazu, einen Überblick über Maßnahmen im Bereich der SAP Sicherheit zu erhalten. Jetzt anfragen!

Was ist SAP Security?

Sicherheitslücken in SAP-Systemen entstehen regelmäßig – durch Softwaremängel oder Fehlkonfiguration. Allerdings hat dies erst gravierende Folgen, wenn in erforderlichen Sicherheitsstrategien nicht ausreichend investiert wird. Unabhängig von der Ursache: Sicherheitsdefizite können immer zu finanziellem Betrug, Sabotage oder Betriebsspionage führen. Daher sollte das Thema SAP Security unbedingt Teil der IT-Security-Strategie für jede SAP-Landschaft sein.

SAP Security bezeichnet dabei das Gesamtkonzept zur Absicherung einer SAP-Landschaft, das darauf abzielt, den unberechtigten Zugriff auf Daten, Anwendungen und Funktionen zu verhindern. Die Implementierung effektiver Sicherheitsmechanismen in SAP-Systemen ist unerlässlich, um die Integrität, Verfügbarkeit und Vertraulichkeit der Unternehmensdaten zu gewährleisten.

Ebenen sind in diesem Kontext wichtig: Neben den typischen Herausforderungen von Governance, Risikomanagement und Compliance (GRC) rücken auch Aspekte der Security Automation wie SIEM und SOAR immer mehr in den Fokus, um sich gegen die steigende Bedrohung und Komplexität von Cyberangriffen zu schützen.

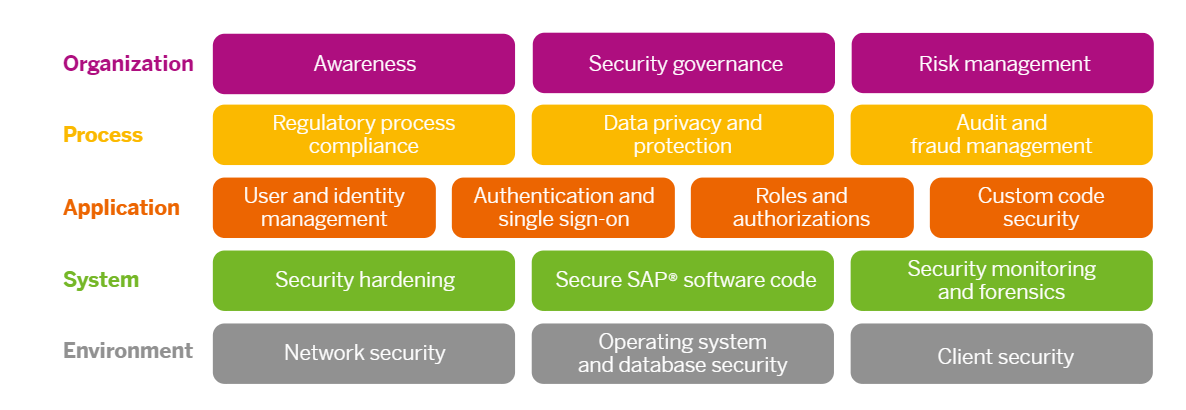

SAP Secure Operations Map: ein Überblick über die Themen der SAP Security

Die Grundlagen der SAP Security bildet die Secure Operations Map ab. Diese steckt die wichtigsten Themen und Aufgaben ab, wenn es um die IT-Security von SAP-Systemen geht. Um Non-SAP-Usern den Einstieg in das Thema SAP-Security zu erleichtern, wurde die Secure Operations Map auf das NIST Cybersecurity Framework, ein weitverbreitetes und universal anwendbares Cyber-Security-Framework, gemappt.

Die Secure Operations Map ist in 5 Schichten und 16 Blöcke gegliedert:

Der Environment Layer als unterste Ebene der Secure Operations Map fokussiert sich auf die technische Infrastruktur von Non-SAP Systemen. Zu den wichtige Bestandteile dieses Layers gehören die Network-Sicherheit, Betriebssystem- und Datenbanksichert sowie die Client-Sicherheit. Dabei ist der Erfolg auf dieser Ebene entscheidend, um die laufende Betriebssicherheit zu gewähleisten.

Der System Layer dient als Grundlage für die Ausführung aller SAP-Anwendungen. Mit Steuerelementen wie Autorisierungstools auf Anwendungsebene ist Ihre Organisation sicherer und vor Schwachstellen auf niedrigerer Ebene wie SQL-Injektionen geschützt, die durch die Verwendung von unsicheren Codes ermöglicht werden.

Der Anwendungs-Layer konzentriert sich auf Steuerelemente, die in Standardanwendungen verfügbar sind, die von SAP bereitgestellt werden. Ebenso auch auf nicht standardmäßige Anwendungen, die von Anwendern selbst erstellt wurden. Zu den Themen gehören Schutzmaßnahmen in Bezug auf Benutzerzugriff und Berechtigungsstufen sowie das ordnungsgemäße Anwendungsdesign.

Der Prozess Layer der Secure Operations Map befasst sich maßgeblich mit der Einhaltung gesetzlicher Vorschriften. Ziel ist es, das richtige Anwendungsverhalten in Bezug auf die Richtlinien und rechtlichen Anforderungen zu erzielen, die mit den verschiedenen Gerichtsbarkeiten verbunden sind, in denen SAP-Lösungen tätig sind.

Die Organisationsschicht konzentriert sich auf den Personenaspekt der Secure Operations Map. Hier liegt der Fokus auf dem allgemeinen Bewusstsein für unternehmensweite Sicherheitsmaßnahmen. Awareness, Compliance, Security Governance sowie Risikomanagement (GRC) sind auf dieser Schicht zentrale Elemente.

Die Absicherung eines SAP-Systems

Um die Vertraulichkeit, Integrität und Verfügbarkeit von Informationsbestände eines Unternehmens im SAP-System zu gewährleisten, müssen unterschiedlichen Komponenten und Konzepte des SAP-Systems überprüft bzw. sichergestellt werden. Diese werden im Folgenden kurz erläutert.

SAP Berechtigungskonzept

Das SAP Berechtigungskonzept stellt die grundlegenden Sicherheitsfunktion des SAP-Systems dar. Es steuert alle relevanten Sicherheitsfunktionen durch den Schutz von Programmen, Transaktionen und Diensten im SAP-System vor unbefugtem Zugriff. Die Implementierung eines standardisierten Berechtigungskonzeptes für die Sicherung von Daten im System ist dringend empfohlen.

SAP Security Patch Day

Am zweiten Dienstag jeden Monats werden am SAP Security Patch Day von der SAP Patches mit unterschiedlichen Relevanzen für die Sicherheit vorgestellt. Dabei ordnet SAP die “News” nach Wichtigkeit in low, medium, high und hot ein. Eine 9 oder 10 auf der von der SAP erstellten Skala ist eine “Hot News”. Bei einer 7 oder höher handelt es sich um eine “High News”, eine 3 oder höher wird als “Medium” eingestuft. Alle Zahlen darunter sind “Low News”.

SAP Security Notes

SAP Security Notes werden am Patch Day von SAP veröffentlicht und enthalten wichtige Sicherheitsupdates für gemeldete Sicherheitsschwachstellen der SAP Netweaver Technologie sowie der SAP Business Suite. Die Implementierung dieser Sicherheitspatches schützt das SAP System vor unbefugten Zugriff.

SAP Standardbenutzer und Standardpasswörter

Während einer SAP Systeminstallation oder der Durchführung von einigen administrativen Prozessen werden hoch privilegierte Standardbenutzer mit öffentlich bekannten Standardpasswörter automatisch erzeugt. Der Zugang zu solchen Benutzerkonten über diese Standardpasswörter durch nicht autorisierte Personen kann zu schweren Sicherheitsverstößen führen.

SAP Webapplikationen

Die Webapplikationen im SAP Application Server sind anfällig für Hackerangriffe wie z.B. XSS, XXE Tunneling, SQL Injection. Wenn nicht gegen solche Angriffe geschützt wird, kann es zur Ausführung von unerlaubten Funktionen durch Unbefugte kommen.

SAP Gateway

Das SAP Gateway ermöglicht eine Verbindung von Geräten, Umgebungen und Plattformen zum SAP System. Diese kann mit verschiedenen Entwicklungstechnologien durch den Einsatz von Webservices und OData Protokollen realisiert werden. Wenn dieses Gateway nicht ausreichend geschützt wird, können Sicherheitslücken entstehen.

SAP Message Server

Der SAP Message Server ist für die Kommunikation zwischen den Anwendungsservern verantwortlich. Wenn der Server nicht ordnungsgemäß gesichert ist, kann es zu unerlaubten Systemzugriffen kommen.

Die oben genannten Angriffspunkte sind nur einige Möglichkeiten, über welche der unautorisierte Zugriff auf SAP-Systeme möglich ist.

SAP Cloud Security

Der Umstieg in die Cloud wirft bei vielen Unternehmen Fragen zur Sicherheit auf. SAP nimmt diese Bedenken ernst und investiert massiv in umfassende Sicherheitsmaßnahmen. Mit weltweit 88 Rechenzentren, darunter fünf in Deutschland, setzt SAP strenge Industriestandards und modernste Technologien ein, um Daten und Anwendungen zu schützen.

Die SAP Cloud überzeugt nicht nur durch physische Sicherheitsbarrieren, sondern auch durch strenge digitale Kontrollen. Multi-Faktor-Authentifizierungen (MFAs), Firewalls und ein durchgehendes Monitoring sorgen dafür, dass unbefugte Zugriffe nahezu ausgeschlossen sind. Darüber hinaus werden Daten doppelt gespeichert und regelmäßige Backups durchgeführt, um maximale Ausfallsicherheit zu gewährleisten.

Für die umfassende Sicherheit von Geschäftsdaten in der SAP Cloud, müssen auch die Kunden eine aktive Rolle in der Systemsicherung einnehmen. Durch eine Verlagerung des ERPs oder einzelner Services in die Cloud werden nicht alle zu ergreifenden Sicherheitsmaßnahmen automatisch an SAP als Hoster abgegeben. Compliance-Richtlinien, Berechtigungskonzepte und laufende Systemüberwachung durch Security Audit Logs und SIEM-Lösungen sind nach wie vor zentrale Aufgaben der internen IT-Sicherheit.

Falls Sie Unterstützung bei der Implementation sicherer SAP-Cloud-Security-Maßnahmen benötigen, unterstützen wir Sie gerne.

Gesetze und Richtlinien für Informationssicherheit

Neben der von SAP herausgegebenen Secure Operations Map, die als reine Empfehlung sicherheitsrelevante Bereiche abdeckt, existieren einige Richtlinien und Gesetze für die Sicherheit von IT-Systemen. Diese müssen unter Umständen im Rahmen der SAP Security verbindlich umgesetzt werden. An folgender Stelle sind die wichtigsten Regularien, die auch Ihre SAP-Security Strategie beeinflussen aufgelistet:

- DSGVO: Die EU-Datenschutzgrundverordnung (DSGVO), die am 25. Mai 2018 in Kraft getreten ist, stellt umfangreiche Anforderungen an den Datenschutz und die Datensicherheit in Unternehmen, einschließlich solcher, die SAP-Systeme nutzen. Diese können mit SAP ILM umgesetzt werden.

- IT Sicherheitsgesetz 2.0: Das IT-Sicherheitsgesetz 2.0, verabschiedet am 23.04.2021, erweitert die bestehenden Anforderungen an Betreiber Kritischer Infrastrukturen (KRITIS) und verpflichtet diese, bis zum 01.05.2023 fortgeschrittene Sicherheitsmaßnahmen, einschließlich Systemen zur Angriffserkennung, zu implementieren.

- IT Grundschutz nach BSI Standard: Das Bundesamt für Sicherheit und Informationstechnik (BSI) veröffentlicht jährlich den IT-Grundschutz als umfassenden Leitfaden für Informationssicherheit in Unternehmen und Behörden. In Bezug auf SAP bietet der IT-Grundschutz spezifische Richtlinien und Empfehlungen, um die Sicherheitsstandards in entsprechenden Systemen zu erhöhen.

- ISO27001: Die ISO 27001 ist eine internationale Norm, die die Anforderungen für ein Informationssicherheitsmanagementsystem (ISMS) festlegt, um Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu gewährleisten. Für Unternehmen, die SAP-Systeme nutzen, bietet die Zertifizierung eine strukturierte Vorgehensweise, um IT-Sicherheitsrisiken zu minimieren und gleichzeitig das Vertrauen von Geschäftspartnern und Kunden zu stärken.

- NIS 2: Die EU NIS2-Richtlinie legt verbindliche Mindeststandards für die Cybersicherheit in kritischen Infrastruktursektoren innerhalb der Europäischen Union fest. Für Unternehmen, die SAP-Software einsetzen, bedeutet dies eine erhöhte Verantwortung im Bereich Risikomanagement und Notfallpläne, wobei Verstöße gegen die Richtlinien mit signifikanten finanziellen Strafen geahndet werden können.

Wir verschaffen Ihnen einen klaren Einblick in die aktuelle Sicherheitssituation Ihres SAP-Systems - mit unserem SAP Security Check und Audit.

SAP Security Tools

Für die SAP Security stehen verschiedene Tools zur Verfügung, die sich hinsichtlich ihrer Funktionalitäten in die Bereiche Identity- und Accessmanagement (IAM), Konfiguration und Überwachung der Sicherheit, Datenschutz und Vertraulichkeit sowie Governance, Risikomanagement und Compliance (GRC) einteilen lassen. Dabei bieten die hauseigenen Security Tools der SAP für jeden Bereich einzelne modulare Lösungen an, während die meisten Drittanbieter-Lösungen alle Bereiche durch eine Suite-Lösung abdecken.

Im Folgenden sind die wichtigsten SAP Security Tools gegliedert nach Funktionen in einer tabellarischen Übersicht aufgeführt:

| Tools der SAP | Drittanbietertools | |

| Identity- und Accessmanagement (IAM) |

|

|

| Konfiguration und Überwachung der Sicherheit |

|

|

| Datenschutz und Vertraulichkeit |

|

|

| Governance, Risikomanagement und Compliance (GRC) |

|

|

Für einen detaillierten Einblick in die wichtigsten SAP Security Tools empfehlen wir Ihnen unseren Artikel zum SAP Security Tools Vergleich, den Sie hier finden können.

Fazit

SAP Security ist ein unverzichtbarer Bestandteil der IT-Sicherheitsstrategie jedes Unternehmens, das SAP-Systeme nutzt. Da Sicherheitsrisiken sowohl durch Softwarefehler als auch durch Fehlkonfigurationen entstehen können, erfordert dies eine umfassende Herangehensweise, die verschiedene Ebenen umfasst: von der Netzwerksicherheit bis hin zur Bewusstseinsschulung der Mitarbeiter. Effektive Maßnahmen wie das SAP Berechtigungskonzept, regelmäßige Security Patches und eine sorgfältige Verwaltung von Benutzerzugängen und -berechtigungen sind entscheidend, um Datenintegrität und -vertraulichkeit zu sichern.

Die SAP Secure Operations Map bietet eine strukturierte Anleitung, um diese Herausforderungen zu meistern, während globale und regionale IT-Sicherheitsgesetze und -richtlinien wie die DSGVO, das IT-Sicherheitsgesetz und ISO27001 zusätzliche Rahmenbedingungen setzen. Im Kontext der Cloud-Sicherheit ist es zudem essenziell, dass Unternehmen eine aktive Rolle bei der Sicherung ihrer SAP-Systeme übernehmen, trotz der robusten Sicherheitsinfrastruktur der SAP Cloud.

Dieser Artikel erschien bereits im Mai 2015. Der Artikel wurde zuletzt am 16. Januar 2026 erneut geprüft und mit leichten Anpassungen aktualisiert.

Weiterführende Informationen

- SAP Security im SAP Trust Center

- Podcast: Was bietet die SAP Security Suite? – mit Martin Müller

- SAP Security Beratung

- Why you should automate your SAP security

- 4 Empfehlungen für mehr Sicherheit

- Security Insider: Grundzüge der SAP-Security

FAQ zu SAP Security

Was ist SAP Security?

SAP Security befasst sich mit der Vermeidung und Verringerung von Risiken, die aus der Speicherung sensibler Daten oder dem Betrieb geschäftskritischer Prozesse in SAP-Systemen resultieren. Dies umfasst die Absicherung der SAP-Landschaft, um unberechtigten Zugriff auf Daten, Anwendungen und Funktionen zu verhindern. Die Implementierung effektiver Sicherheitsmechanismen ist entscheidend, um Integrität, Verfügbarkeit und Vertraulichkeit der Unternehmensdaten sicherzustellen.

Ist die SAP Cloud genauso sicher wie eine On-Premise Landschaft?

Die SAP Cloud bietet umfassende Sicherheitsmaßnahmen, inklusive physischer und digitaler Kontrollen, Multi-Faktor-Authentifizierung, Firewalls und kontinuierliches Monitoring. Dennoch sind Kunden auch für Teile der Sicherheit verantwortlich. Das beinhaltet die Einhaltung von Compliance Richtlinien und Berechtigungskonzepten sowie die Überwachung mittels Security Audit Logs und SIEM-Lösungen.

Wo fange ich am besten mit einer SAP Security Strategie an?

Der Startpunkt einer SAP Security Strategie sollte eine umfassende Analyse der aktuellen Sicherheitslage und der spezifischen Anforderungen Ihres Unternehmens sein. Berücksichtigen Sie dabei:

- Die Secure Operations Map für eine strukturierte Herangehensweise

- Gesetzliche und normative Vorgaben wie DSGVO, IT-Sicherheitsgesetz 2.0, BSI IT-Grundschutz und ISO 27001

- Spezifische Anforderungen und Risiken Ihres Unternehmens

- Entwicklung einer maßgeschneiderten Strategie, die sowohl technische als auch organisatorische Aspekte integriert.

- In jeder Phase ist eine fachkundige Beratung wertvoll, um sicherzustellen, dass alle relevanten Aspekte abgedeckt und die besten Praktiken eingehalten werden

Wer kann mir beim Thema SAP Security helfen?

Wenn Sie Unterstützung zum Thema SAP Security benötigen, stehen Ihnen die Experten von RZ10, dem auf dieses Thema spezialisierten Team der mindsquare AG, zur Verfügung. Unsere Berater helfen Ihnen, Ihre Fragen zu beantworten, das passende Tool für Ihr Unternehmen zu finden und es optimal einzusetzen. Vereinbaren Sie gern ein unverbindliches Beratungsgespräch, um Ihre spezifischen Anforderungen zu besprechen.