Security Dashboard für SAP mit SecurityBridge

Autor: Christoph Nagy | 7. Mai 2020

Die Forderung nach einem einheitlichen Security Dashboard für die SAP-Landschaft wird lauter - auch bedingt durch die steigende Anzahl von Cyberattacken. Die historisch gewachsene Landschaft und die Anbindung von Cloud-Services steigern noch einmal die Komplexität. Christoph Nagy zeigt in diesem Beitrag, wie die SecurityBridge die Nachfrage nach einem Security Dashboard lösen kann.

SAP-Nutzer wünschen Security Dashboard

Was lange währt – wird hoffentlich gut. Die Idee eines SAP Security Dashboards, über das man auf einen Blick die wichtigsten Security-Perimeter der kompletten SAP-Systemlandschaft abfragen kann, geistert schon seit mehreren Jahren durch die SAP-Community. Treiber war hier vor allem die DSAG, die bereits mehrfach über die Arbeitsgruppe “Security & Vulnerability Management” und zuletzt über den Fachvorstand für Technologie Steffen Pietsch diese Forderung gegenüber den Walldorfern geäußert hat.

Einen ersten Erfolg bei der Forderung nach dem Dashboard, verzeichnet die DSAG auf den diesjährigen Technologietagen in Mannheim. SAP CTO Jürgen Müller hat sich das Bekenntnis zu einem Security Dashboard abringen lassen und das Projekt in Rahmen eines „Kickoff’s“ mit dem DSAG Fachvorstand für Technologie gestartet. Ebenso geht die SAP SE einen wichtigen Schritt und macht das Thema Security-by-Default zur Chefsache. Erste positive Auswirkungen manifestieren sich in der aktuellen Version S4/HANA 1909.

Das Thema Security Dashboard hingegen steckt noch in den Kinderschuhen und so hält sich der SAP CTO auf Nachfrage in Bezug auf Funktionsumfang und Roadmap während der Pressekonferenz der DSAG Technologie Tage 2020 bedeckt.

Das Security Dashboard mit SecurityBridge

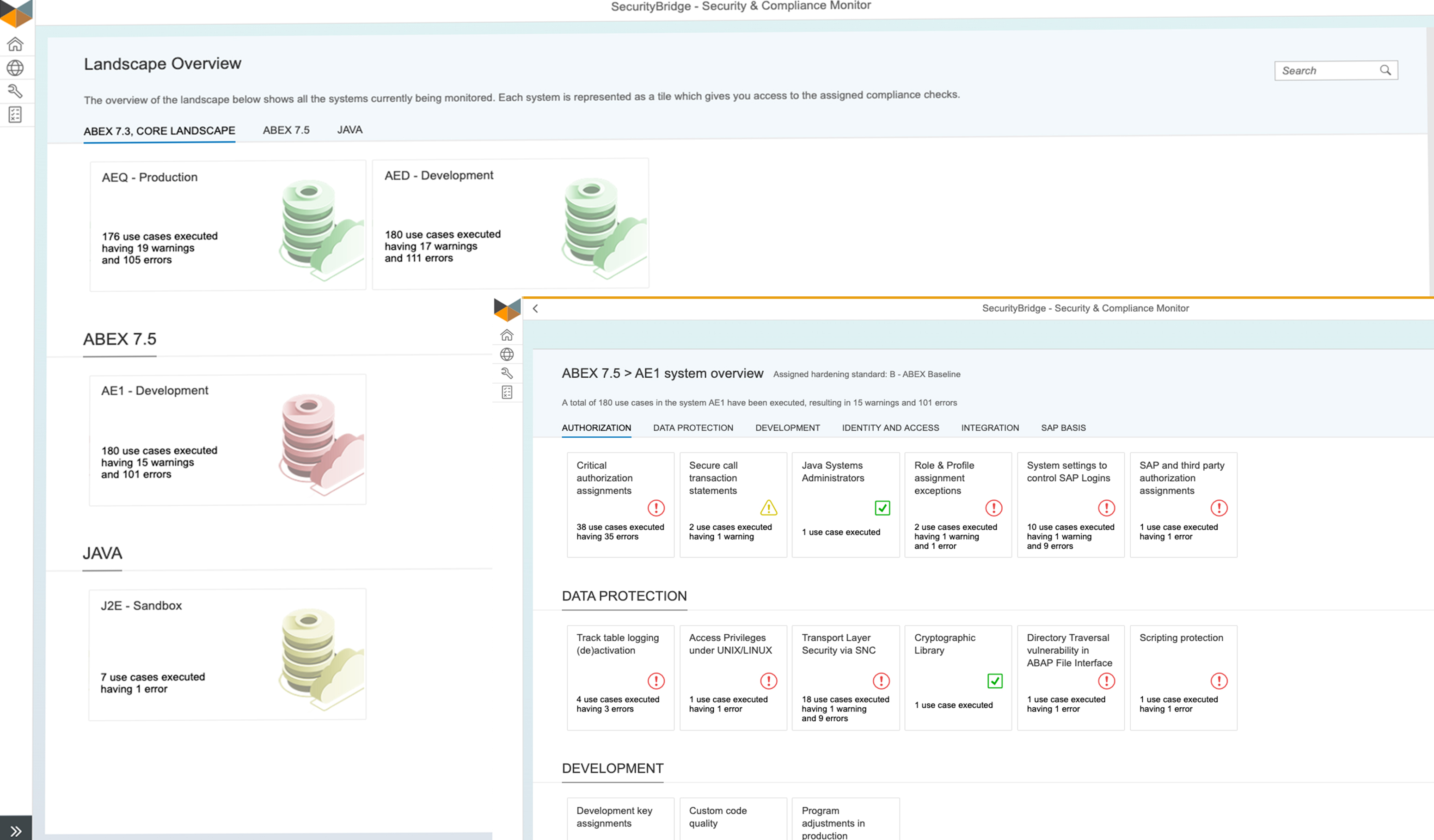

Da die Entwicklung eines übergreifenden Security Dashboard für die Lösungen aus Walldorf ein Bestandteil unserer Lösung SecurityBridge ist, verfolgen und unterstützen wir die Forderung der SAP Kunden mit großem Interesse. Wir empfehlen kontinuierliches Security Monitoring sowie die Prüfung und Überwachung von Schwachstellen. Ein umfangreiches und aktuelles Security Dashboard ist für uns die logische Konsequenz einer ganzheitlichen Sicherheitslösung.

Zunächst können wir bestätigen, dass es nicht einfach ist, ein Security-Dashboard für SAP-Systeme, geschweige denn für das komplette Lösungsportfolio der SAP in hybriden Anwendungsszenarien zu entwickeln. Dennoch gibt es einige Dinge, die SAP in ein solches Standard-Dashboard unbedingt mit einfließen lassen sollte. Wir setzen bei unserer Lösung beispielsweise auf ein einheitliches Nutzererlebnis, um die Überwachung der SAP-Sicherheit möglichst effizient und mit minimalen Schulungsaufwand umsetzen zu können.

Welche Inhalte sollte ein Security Dashboard für SAP enthalten? Grundsätzlich gilt es, mehrere Bereiche zu unterscheiden:

- Konfiguration: Einstellung zur Härtung der SAP-Systeme

- Transaktionen: Aktionen, die während der Laufzeit im SAP-System durchgeführt werden

- Schwachstellen: Kundeneigene Entwicklung, aber auch verfügbare SAP Security Notes, welche installiert/umgesetzt werden sollten

Die genannten Bereiche obliegen in der Regel der Verantwortung unterschiedlicher Akteure, welche sich jeweils eine detaillierte Einsicht wünschen. Um ein Beispiel aus dem Bereich Konfiguration zu nennen: der verantwortliche SAP Basis Mitarbeiter sollten erkennen, welche Parameter zur Laufzeit geändert wurden und welche Auswirkung diese Änderung auf die Sicherheitslage der Instanz hat.

SecurityBridge Live-Demo anfordern

Sehr gerne bieten wir auch eine Live-Demo der SecurityBridge-Lösung an. Diese können Sie einfach über den Link unverbindlich und kostenlos anfordern.

Etablierte Sicherheitsframeworks visualisieren

Um die Komplexität dieses Vorhabens zu meistern, empfiehlt sich die Orientierung an etablierten Standards, z.B. dem NIST-Framework. Die SAP nutzt dieses Framework bereits in anderen Bereichen. Im Wesentlichen beinhaltet NIST die Schritte:

- Identify

- Protect

- Detect

- Respond

- Recover

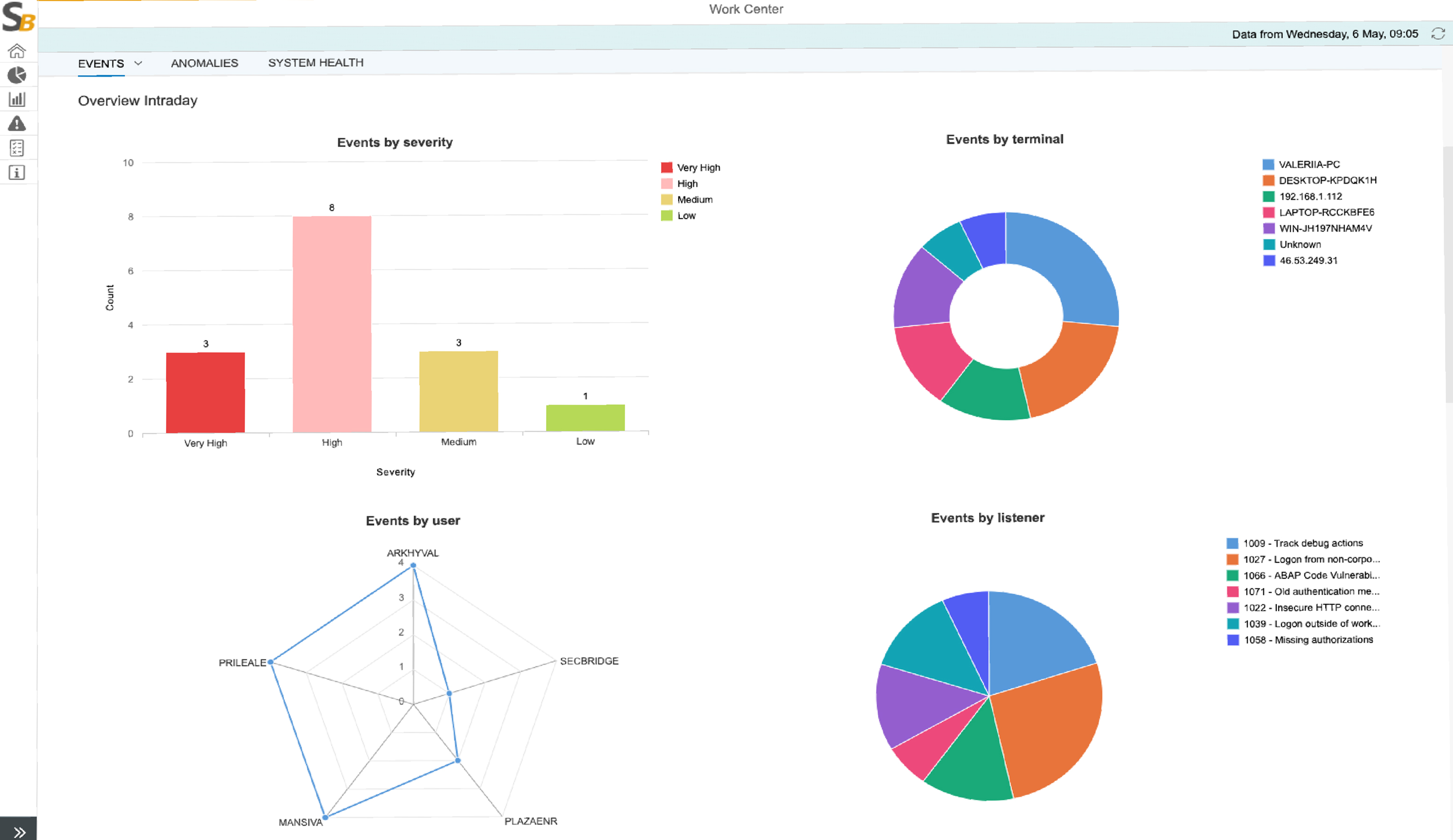

Für ein Security Dashboard sind vor allem die ersten drei Bereiche relevant, da diese technologisch gut abgebildet werden und – für die komplexen SAP-Landschaften wichtig – größtenteils automatisiert werden können.

Der erste Schritt – Identify – sollte dementsprechend eine Übersicht der Schwachstellen innerhalb des Security Dashboard gewährleisten. Diese sollten gemäß des NIST-Frameworks – und auch gemäß des Common Vulnerability Scoring System (CVSS), das SAP schon bei den monatlichen Patchdays verwendet – eingeordnet werden können.

Im NIST Framework wird für das Thema Protect unter anderem Identity and Access Management genannt. Im SAP-Umfeld sollte unbedingt das Rollen- und Berechtigungskonzept einfließen. Hier wiederum muss zwischen Sicherheit und Compliance unterschieden werden. Für die Sicherheit sind die kritischen Berechtigungen entscheidender als beispielsweise Funktionstrennungskonflikte – ein Umstand, den eine Security Dashboard berücksichtigen muss.

Bei dem dritten Schritt, Detect, dem Erkennen von potentiellen Bedrohungen gibt es im SAP-Standard derzeit noch wenige Möglichkeiten. „Klassische“ Lösungen zur Threat Detection berücksichtigen die Protokolldateien der SAP nicht – was unter anderem daran liegt, dass die SAP für ihre Log-Dateien technologisch nicht immer dem Syslog-Standard anderer Systeme folgt. Einige Hersteller, so auch wir, sind in die Bresche gesprungen und bieten Erweiterungen zur Anbindung von SAP an externe Überwachungslösungen (SIEM) wie splunk, Sentinel, arcSight, etc. an. Mit SecurityBridge, ermöglichen wir es unseren Kunden die Sicherheitsevents der SAP-Systemlandschaft in Echtzeit in ein SIEM zu übertragen. Damit können wesentlich umfangreichere Dashboards realisiert werden, die auch Systeme außerhalb der SAP-Welt berücksichtigen. Aufgrund fehlender Standards ist dieser Teil des Security Dashboards sicherlich eine besondere Herausforderung – zumal zu erwarten ist, dass die SAP sich auf Ihr eigenes Produkt-Portfolio fokussieren wird.

Neben diesen Security-Prozessen stellt sich bei einem Security Dashboard weiterhin die Fragen nach dem Grad der Abdeckung, die ein solches Dashboard unterstützen sollte. Monitoring und Logging in hybriden SAP-Landschaften stellen eine Herausforderung an sich dar. Die SAP-Produktpalette ist inzwischen so divers, dass hier unbedingt priorisiert werden muss. De facto ist es inzwischen so, dass die SAP mehr Umsatz im Cloud-Umfeld macht als mit ihren klassischen On-Premise-Lösungen, die installierte Basis der ABAP-basierten NetWeaver-Systeme macht aber weiterhin den Großteil aller in Betrieb befindlichen SAP-Systeme aus. Es ist daher naheliegend, ein Dashboard zunächst für diese Systeme zu entwickeln.

Der Erfolg und vor allem die Akzeptanz eines SAP Security-Dashboards hängen davon ab, welche Voraussetzungen, installierte Komponenten und Konfigurationen und Versionskompatiblität erfüllt sein müssen, um dieses mit Inhalten zu befüllen.

Offene Schnittstellen und Standards

Innovative Alternativen kommen nicht zuletzt aus dem Partner-Ökosystem, das sich seit den Erfolgen von R/3 um den Softwarehersteller aus Walldorf gebildet hat. Das war unter anderem deswegen möglich, weil die SAP früh erkannt hat, dass ihre Aufgabe nicht sein kann, in allen Punkten die beste Lösung bieten zu können. So war und ist die Entwicklung von User Exits und kundenspezifischen Erweiterungen genauso wie Add-on Lösungen ein wichtiger Bereich. Dieser hat dafür gesorgt, dass viele Kundenanforderungen mithilfe der SAP-Standardsoftware, ergänzt durch Partnerlösungen, überhaupt abbildbar waren. Leider gibt es auch Beispiele, bei denen sich SAP lange etablierten Standards verschlossen hat – man denke an die späten 90er Jahre, als SAP (teilweise zurecht) vorgeworfen wurde, das Internet verschlafen zu haben.

Diesen Fehler gilt es nun im Bereich Cyber-Security unbedingt zu vermeiden. Gerade bei dem geplanten Security Dashboard müssen frühzeitig offene Schnittstellen etabliert und Standards geschaffen werden. Dazu gehört auch, wie oben schon angesprochen, sicherheitsrelevante Protokolldateien zu öffnen. Ansonsten wird das Security Dashboard ein weiteres – unter vielen Security-Werkzeugen sein, die dem Kunden wenig nützen.

Fazit

Die Wahrscheinlichkeit, dass ein Unternehmen Opfer eines Cyber-Angriffs wird, liegt bei mehr als 50%. Steffen Pietsch sagt in seiner Key-Note hierzu: „Es ist keine Frage ob, sondern nur eine Frage wann?“. Leider bestätigt er damit, dass die Eintrittswahrscheinlichkeit für einen erfolgreichen Angriff auf SAP hoch sind und die Auswirkungen fatal sein werden. Wer daher nicht auf den ersten Wurf des Walldorfer Softwarehauses warten möchte sollte sich SecurityBridge – Threat Detection genauer ansehen. Unsere Lösung basiert auf den Wünschen und Anforderungen unserer Kunden.

SecurityBridge Live-Demo anfordern

Sehr gerne bieten wir auch eine Live-Demo der SecurityBridge-Lösung an. Diese können Sie einfach über den Link unverbindlich und kostenlos anfordern.