IT-Sicherheitsgesetz 2.0

Am 23.04.2021 wurde das IT-Sicherheitsgesetz 2.0 (IT-Sig 2.0) verabschiedet, welches eine Weiterentwicklung des IT-Sig 1.0 darstellt. Das IT-Sig 2.0 verpflichtet alle KRITIS-Betreiber, spätestens bis zum 01.05.2023 erweiterte Sicherheitsmaßnahmen für ihre IT umzusetzen. Darüber hinaus sind weitere Neuerungen enthalten, die für KRITIS-Unternehmen eine wichtige Rolle spielen.

Was ist das IT-Sig 2.0?

Das IT-Sicherheitsgesetz 2.0 (IT-Sig 2.0) basiert auf dem IT-Sicherheitsgesetz (IT-Sig), welches 2015 vom deutschen Bundestag verabschiedet worden ist und zur Erhöhung der Sicherheit informationstechnischer Systeme sowie zum Schutz kritischer Infrastrukturen (KRITIS-Betreiber) beitragen soll.

Unser Beratungsangebot unterstützt sie schnell und unkompliziert bei der rechtzeitigen Umsetzung des IT-Sicherheitsgesetz 2.0.

Das IT-Sig 2.0 ist 2021 beschlossen worden und konkretisiert die Anforderungen an die KRITIS-Betreiber und weitet diese aus. Weiterhin wird im Rahmen des IT-Sig 2.0 das Bundesamt für Sicherheit in der Informationstechnik (BSI) gestärkt, indem das Amt personell aufgestockt wird und neue weitreichende Kompetenzen erhält. So kann das BSI zukünftig den Bundesbehörden Mindeststandards zum Schutz der IT-Systeme vorschreiben und deren Einhaltung kontrollieren.

Darüber hinaus ist seitens des BSI eine Vergebung von Sicherheitskennzeichen vorgesehen, um den Verbraucherschutz zu stärken. Weitere Neuerungen werden im Folgenden erläutert.

Wen betrifft das IT-Sig 2.0?

In der Digitalisierung ebnet zwar die Zukunft, sie bietet jedoch auch Raum für physische und virtuelle Angriffe. Die Betreiber „kritischer Infrastrukturen“ sind besonders anfällig.

Zu den Bertreibern kritischer Infrastrukturen zählen Unternehmen und Organisationen, die eine wichtige Bedeutung für das staatliche Gemeinwesen haben. Kommt es zu einem Ausfall eines KRITIS-Betreibers, so können nachhaltige Versorgungsengpässe entstehen und die öffentliche Sicherheit kann nur schwer gewährleistet werden.

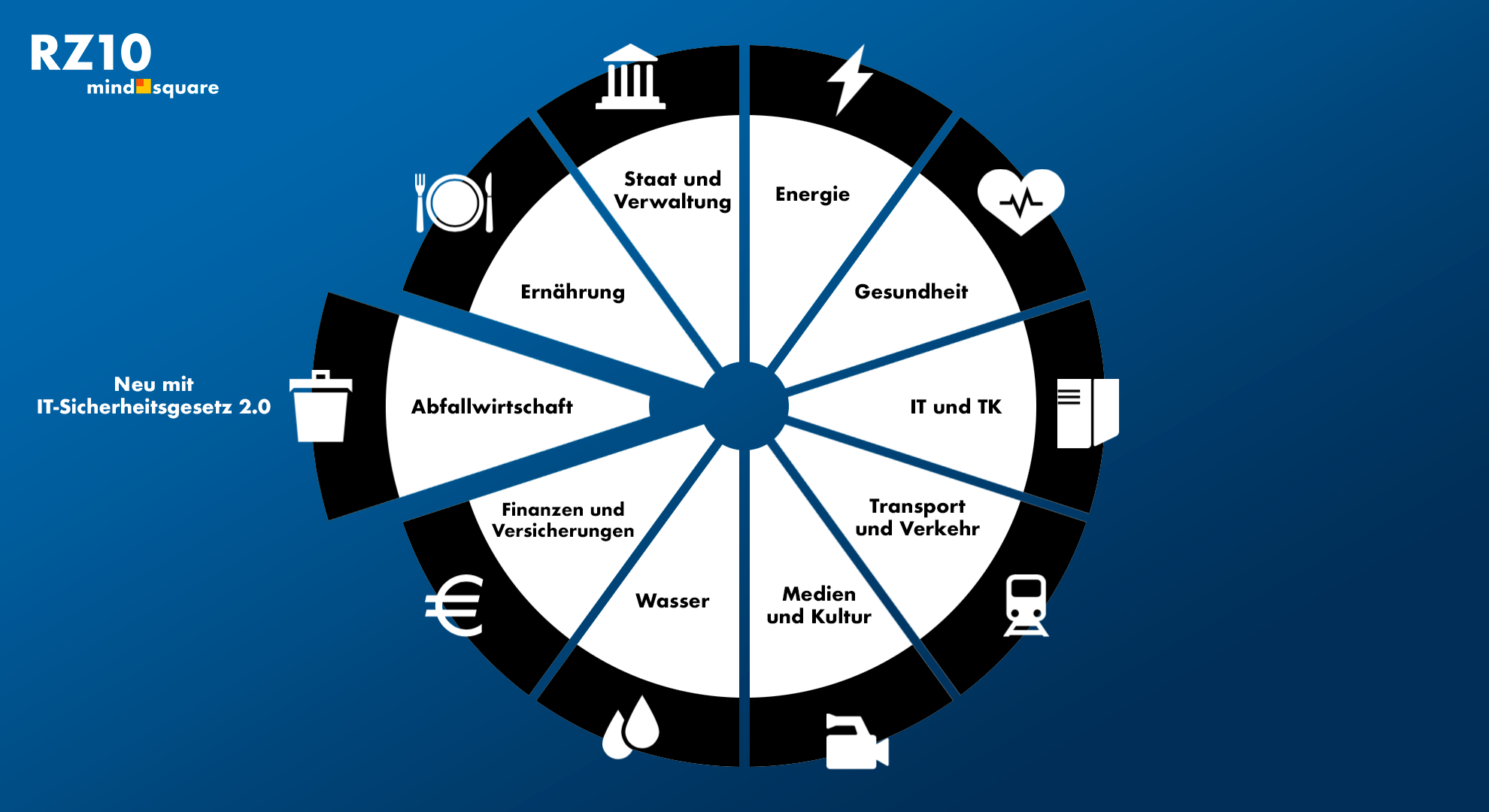

Demzufolge richtet sich das IT-Sig 2.0 an KRITIS-Betreiber, da sie als nachhaltig schützenswert gelten. In Deutschland gehören aktuell zehn verschiedene Sektoren der KRITIS an:

Die KRITIS-Sektoren Medien und Kultur sowie Staat und Verwaltung gehören zu KRITIS, unterliegen allerdings nicht der Regulierung durch das Gesetz über das Bundesamt für Sicherheit in der Informationstechnik.

Überblick der konkreten Änderungen

Mehr betroffene Unternehmen

Das IT-Sig. 2.0 umfasst einen neuen KRITIS-Sektor und ergänzt die Kategorie „Unternehmen im besonderen öffentlichen Interesse“

Der Sektor der Siedlungsabfallentsorgung gilt neuerdings als KRITIS-Betreiber. Neben dem neuen Sektor umfasst das IT-Sig 2.0 umfasst nun auch folgende Unternehmen:

- Rüstungsindustrie

- Unternehmen mit besonderer volkswirtschaftlicher Bedeutung

- Unternehmen, die der Störfall-Verordnung (StöV) unterliegen

Neue Pflichten

Systeme zur Angriffserkennung

Spätestens ab dem 01.05.2023 Weiterhin ist der Einsatz von Systemen zur Angriffserkennung verpflichtend. Die Funktionsfähigkeit dieser Systeme muss in KRITIS-Prüfungen ab diesem Zeitpunkt auch explizit nachgewiesen werden.

Meldepflichten

Bei Störungen sind die KRITIS-Betreiber dazu verpflichtet, alle Informationen herauszugeben, die zur Bewältigung der Störung beitragen. Eingeschlossen sind hier ebenfalls personenbezogene Daten. Diesbezüglich ist im Energiewirtschaftsgesetz (EnWG) die Forderung des Einsatzes von Angriffserkennungssystemen verankert.

Betreiber Kritischer Infrastrukturen müssen sich nach der Identifikation als KRITIS-Betreiber unverzüglich beim BSI registrieren und Kontaktdaten hinterlegen. Zudem ist es dem BSI erlaubt, Betreiber Kritischer Infrastrukturen in Eigeninitiative zu registrieren, falls diese ihrer Registrierungspflicht nicht nachkommen.

“Neueste Stand der Technik”

Weiterhin verpflichtet das Gesetz nun alle KRITIS-Betreiber ihre informationstechnischen Systeme auf den neusten „Stand der Technik“ zu bringen, um Störungen dieser Systeme zu verhindern. Dazu zählt gemäß 8a Absatz 1 BSIG auch der Nachweis von Sicherheitsaudits, Prüfungen oder Zertifizierungen.

Ein Nachweis kann zum einen durch die „branchenspezifischen Sicherheitsstandards“, kurz B3S erfolgen. Die B3S dienen als Orientierung zur Einhaltung der gesetzlich vorgeschriebenen Schutzmaßnahmen.

Zum anderen kann mithilfe der Zertifizierung nach ISO 27001 die Informationssicherheit gewährleistet und Sanktionen vermieden werden.

Mehr Kompetenzen und Kontrollbefugnisse des BSI

- Das BSI ist zukünftig für die Definition des neusten „Standes der Technik“ von sicherheitstechnischen Anforderungen an IT-Produkte verantwortlich.

- Darüber hinaus wird das BSI gemäß dem Cyber Security Act der EU zur nationalen Stelle für Cybersicherheitszertifizierungen ernannt und hat zusätzlich das Recht, europäische Cybersicherheitszertifizierungen/ -zertifikate zu widerrufen. Im Rahmen dieses Kontrollmechanismus kann das BSI von Konformitätsbewertungsstellen und Inhabern einer Konformitätserklärung oder Cybersicherheitszertifizierung notwendige Auskünfte sowie Unterstützung einfordern.

- Um Schadprogramme, Sicherheitslücken oder mögliche Sicherheitsrisiken zu finden und zu eliminieren, besitzt das BSI die Befugnis, Sicherheitsrisiken zu detektieren. Somit ist das „Angreifen“ von Unternehmen unter diesen Umständen erlaubt.

- Das BSI darf über IT-Eigenschaften von IT-Produkten, die für die Sicherheit relevant sind, informieren und warnen.

- Das BSI wird um 800 Stellen erweitert, um die Anforderungen des IT-SiG. 2.0 zu kontrollieren

Weitere Neuerungen des IT-Sicherheitsgesetz 2.0

Einführung eines neuen, freiwilligen IT-Sicherheitskennzeichens

Mithilfe des IT-Sicherheitskennzeichens können Unternehmen die Sicherheitseigenschaften ihres Produktes in Form einer Herstellererklärung dem BSI mitteilen. Daraufhin prüft das BSI die Eignung der branchenspezifischen Sicherheitseigenschaften des Produktes. Gleichzeitig wird auch die Überprüfung der Vorgaben zum IT-Sicherheitskennzeichen vom BSI durchgeführt. Bei einer Nicht-Einhaltung werden entsprechende Maßnahmen festgelegt.

Anpassung der Bußgelder zur Nichteinhaltung des Gesetzes

Im IT-Sig 2.0 sind bei den Bußgeldern die Höchstbeträge in konkrete Stufen (z.B. 100 Tausend bis 2 Millionen Euro) festgelegt worden. Entsprechend spezifischer Rahmenbedingungen ist eine Verzehnfachung des Maximalbetrages auf bis zu 20 Millionen Euro möglich.

Klarstellungen im Bereich der kritischen Komponenten

In Zukunft müssen KRITIS-Betreiber den Einsatz sogenannter sektorspezifischer „kritischer Komponenten“ vor der Nutzung dem Bundesministerium des Inneren (BMI) anzeigen. Hierbei ist es erforderlich, dass die Hersteller kritischer Komponenten eine Vertrauenswürdigkeitserklärung abgeben. Die Einhaltung dieser Erklärung wird vom BSI überwacht. Im Rahmen des IT-Sig 2.0 kann das BMI unter bestimmten Voraussetzungen den Einsatz kritischer Komponenten untersagen, wenn die Vertrauenswürdigkeit des Herstellers nicht in Frage gestellt worden ist.

Auswirkungen des IT-Sig 2.0 für KRITIS-Betreiber

Sofern Unternehmen der neuen Kategorie „Unternehmen mit besonderem öffentlichem Interesse“ angehören, müssen sie gemäß IT-Sig 2.0 alle zwei Jahre dem BSI die Umsetzung des neuesten „Standes der Technik“ nachweisen. Dieser Nachweis erfolgt beispielsweise durch eine KRITIS-Prüfung oder mithilfe einer Zertifizierung nach ISO 27001.

Für bereits bestehende KRITIS-Betreiber ändert sich diesbezüglich erstmal nichts. Im letzten Jahr hat das BSI bei der Einreichung der erforderlichen KRITIS-Prüfungsergebnisse begonnen. Dabei werden die Betreiber über die Fristen für die nächsten Abgaben und die notwendigen KRITIS-Prüfungen informiert. Diese Prüfungen gelten für jeden KRITIS-Betreiber individuell.

Das IT-Sig 2.0 verpflichtet alle KRITIS-Betreiber bis zum 01.05.2023 erweiterte Sicherheitsmaßnahmen für ihre IT umzusetzen. In diesem Zusammenhang ist eine Implementierung von Systemen zur Angriffserkennung erforderlich.

Gut zu wissen: Unsere Fachmail-Serie

In unserer Mail-Serie geben wir Tipps, wie Sie Ihre Informationssicherheit verbessern und rechtliche Anforderungen (wie z. B. das IT-Sicherheitsgesetz 2.0) erfüllen können. Einmal in der Woche wird sie Ihnen zugesendet und Sie können sich jederzeit auch wieder austragen.

In unserer Mail-Serie geben wir Tipps, wie Sie Ihre Informationssicherheit verbessern und rechtliche Anforderungen (wie z. B. das IT-Sicherheitsgesetz 2.0) erfüllen können. Einmal in der Woche wird sie Ihnen zugesendet und Sie können sich jederzeit auch wieder austragen.

Zur Fachmail-Serie anmelden

Wie können KRITIS-Unternehmen die Ansprüche des IT-Sig 2.0 erfüllen?

Einrichtung von Systemen zur Angriffserkennung

Die Betreiber kritischer Infrastrukturen werden vor dem Hintergrund des IT-Sig 2.0 dazu verpflichtet, Systeme zur Angriffserkennung einzusetzen. Diese sogenannten Intrusion Detection Systems (IDS) basieren auf Algorithmen, die anhand von Log-Dateien Angriffe auf Computer, Server oder Netzwerke erkennen und konkretisieren.

Darüber hinaus müssen die KRITIS-Betreiber gemäß des IT-Sig 2.0 ihre System Log-Daten nicht nur aufzeichnen, sondern auch auswerten. Die aufgezeichneten Log-Dateien können über das Security-Audit Log im SAP konfiguriert werden.

Kommt es zu einer außergewöhnlichen Störung und anderen Risikoquellen, so müssen KRITIS-Betreiber diese Störungen und Risikoquellen einer Kontaktperson melden, die dem BSI bekannt ist (Funktionspostfach).

Weitere Informationen finden Sie in unserem Beitrag: IT-Sicherheitsgesetz 2.0 – Was Sie jetzt tun können

Ausarbeitung von Reaktionsplänen und Präventionsmaßnahmen

Darüber hinaus ist die Ausarbeitung von Reaktionsplänen und Präventionsmaßnahmen im Fall einer massiven Versorgungsstörung verpflichtend für alle KRITIS-Betreiber. Der Staat fordert hierfür ein detailliertes Business Continuity Planning und damit zusammenhängend Desaster-Recovery-Szenarien.

Mithilfe von Planungen und Tests soll in einem Extremfall (z.B. Systemangriff oder Shutdown) ein möglichst effektives Instandsetzen der Arbeitsfähigkeit gewährleistet werden. Folglich müssen die Wiederherstellungsprozesse im Falle eines Angriffes oder Ausfalls vordefiniert sein, um den gesellschaftlichen Nutzen des Unternehmens schnellstmöglich wiederherzustellen und Risiken und Schäden zu minimieren.

Die Erstellung und Überprüfung solcher Pläne setzt eine detaillierte Expertise im Bereich der IT-Sicherheit und Netzwerkadministration voraus sowie einen fachlichen Überblick über die Bestandteile und Zusammenhänge der unternehmerischen IT-Infrastruktur.

Weiterhin erfolgt im Rahmen der System-Absicherung ein Audit, das dem BSI alle zwei Jahre nachgewiesen werden muss.

Desaster-Recovery-Szenarien

Die Desaster-Recovery-Szenarien sind ein Teil der Sicherheitsplanung. Die Konsequenzen von Systemausfällen verschiedener Herkunft werden durch den Einsatz der Desaster-Recovery-Szenarien minimiert. Geschäftskritische Funktionen sollen nach dem Ausfall schnellstmöglich wieder einsatzbereit sein, sodass die Einbußen bei Geschäftsabläufen möglichst gering ausfallen.

Fazit

Das IT-Sicherheitsgesetz 2.0 ist die Weiterführung des ersten IT-Sicherheitsgesetzes. Es wurde im April 2021 verabschiedet und umfasst seither einen weiteren KRITIS-relevanten Sektor. Die betroffenen Sektoren sind verpflichtet, die Anforderungen bis zum 01.05.2023 umzusetzen. Andere Unternehmen und Organisationen können die empfohlenen Sicherheitsstandards auf freiwilliger Basis nutzen. Dadurch erhöht sich beispielsweise für Partner oder Wirtschaftsprüfer das allgemeine Vertrauen in die Pflege der IT Security.

FAQ

Was ist das IT-Sig 2.0?

Am 23.04.2021 wurde das IT-Sicherheitsgesetz 2.0 (IT-Sig 2.0) verabschiedet, welches eine Weiterentwicklung des IT-Sig 1.0 darstellt. Das IT-Sig 2.0 konkretisiert die Anforderungen an die KRITIS-Betreiber und weitet diese aus, indem es alle KRITIS-Betreiber spätestens bis zum 01.05.2023 verpflichtet, erweiterte Sicherheitsmaßnahmen für ihre IT umzusetzen.

Weiterhin wird im Rahmen des IT-Sig 2.0 das Bundesamt für Sicherheit in der Informationstechnik (BSI) gestärkt, indem das Amt personell aufgestockt wird und neue weitreichende Kompetenzen erhält.

Welche Neuerungen beinhaltet das IT-Sig 2.0?

Das IT-SiG. 2.0 bringt einige Veränderungen mit sich. Eine Neuerung ist die Etablierung eines neuen KRITIS-Sektors sowie die Einführung neuer Pflichten für alle KRITIS-Betreiber. Ebenfalls wurde die Kategorie „Unternehmen im besonderen öffentlichen Interesse“ in das Gesetz mit aufgenommen. Zudem wurden die Kompetenzen und Befugnisse des BSI erweitert. Freiwillige IT-Sicherheitskennzeichen wurden eingeführt und eine Klarstellung im Bereich der kritischen Komponenten vorgenommen. Für alle Verstöße gegen das IT-SiG. 2.0 wurden die Bußgelder entsprechend erhöht.

Wie können KRITIS-Unternehmen die Ansprüche des IT-Sig 2.0 erfüllen?

Einrichtung von Systemen zur Angriffserkennung

Die Einrichtung von sogenannten Intrusion Detection Systems (IDS) ist für alle KRITIS-Betreiber verpflichtend. IDS erkennen und konkretisieren mithilfe von Log-Dateien Angriffe auf Computer, Server und Netzwerke. Gemäß des IT-Sig 2.0 müssen diese Log-Daten nicht nur aufgezeichnet sondern auch ausgewertet werden. Weiterhin sind außergewöhnliche Störungen und Risiken dem BSI über ein Funktionspostfach zu melden.

Ausarbeitung von Reaktionsplänen und Präventionsmaßnahmen

Im Rahmen des IT-Sig 2.0 fordert der Staat für alle KRITIS-Betreiber ein detailliertes Business Continuity Planning und damit zusammenhängend Desaster-Recovery-Szenarien. Ziel ist es, in einem Extremfall den gesellschaftlichen Nutzen des Unternehmens schnellstmöglich wiederherzustellen sowie Risiken und Schäden zu minimieren.

Weiterführende Informationen

- IT-Sicherheitsgesetz 2.0 (IT-Sig 2.0) – Was bedeutet das?

- IT-Sicherheitsgesetz 2.0 – Was Sie jetzt tun können

- BMI Gesetzgebungsverfahren IT-Sicherheitsgesetz 2.0

- TÜV TRUST IT – Kabinettsfassung des IT-Sig 2.0 beschlossen

- Deutscher Bundestag – Gesetz zur Erhöhung der IT-Sicherheit beschlossen

Wer kann mir beim Thema IT-Sicherheitsgesetz 2.0 helfen?

Wenn Sie Unterstützung zum Thema IT-Sicherheitsgesetz 2.0 benötigen, stehen Ihnen die Experten von RZ10, dem auf dieses Thema spezialisierten Team der mindsquare AG, zur Verfügung. Unsere Berater helfen Ihnen, Ihre Fragen zu beantworten, das passende Tool für Ihr Unternehmen zu finden und es optimal einzusetzen. Vereinbaren Sie gern ein unverbindliches Beratungsgespräch, um Ihre spezifischen Anforderungen zu besprechen.

4 Kommentare zu "IT-Sicherheitsgesetz 2.0"

Hallo, die Aussage “Am 16.12.2020 wurde das IT-Sicherheitsgesetz 2.0 (IT-Sig 2.0) verabschiedet”, welche mehrmals im Artikel aufgegriffen wird ist nicht korrekt. Am 16.12 wurde der 4. Entwurf vorgelegt. Seit dem 01.01.21 liegt der Entwurf dem Bundestag vor und am 23.04.21 wurde es verabschiedet.

Hallo Rene,

das stimmt, da wurde der Entwurf vom Kabinett beschlossen. Ich habe das korrigiert, danke für den Hinweis!

Viele Grüße

Tobias

Mit dem “IT-Sicherheitsgesetzt 2.0” ist lt. “Bundesgesetzblatt Jahrgang 2021 Teil I Nr. 25, ausgegeben zu Bonn am 27. Mai 2021” das Gesetz “Zweites Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme” gemeint, welches aber im Endeffekt das “BSI-Gesetz” (“Gesetz über das Bundesamt für Sicherheit in der Informationstechnik (BSI-Gesetz – BSIG)”) ändert. Warum im Artikel nicht einmal vom BSI-Gesetz gesprochen wird und der Zusammenhang erwähnt wird, ist mir nicht klar und erschwert die Recherche, wenn ich im Gesetz nachschauen will.

Das sollte man natürlich wissen, wenn man sich z.B. fragt, was nach dem BSI-Gesetz eine KRITISCHE INFRASTRUKTUR ist und in wie vielen SEKTOREN diese auftreten können. Das ist im BSI-Gesetzt in der Fassung vom 18. Mai 2021 klar geregelt:

Es gibt die Sektoren*:

– Energie,

– Informationstechnik und Telekommunikation,

– Transport und Verkehr,

– Gesundheit,

– Wasser,

– Ernährung,

– Finanz- und Versicherungswesen sowie

– Siedlungsabfallentsorgung

*siehe: https://www.gesetze-im-internet.de/bsig_2009/__2.html

Das sind genau ACHT SEKTOREN, nicht ZEHN. Wie kommen Sie nun dazu, in der Abbildung “Übersicht der KRITIS-Sektoren” in Ihrem Artikel, die folgenden Sektoren nach BSI-Gesetz als kritische Sektoren zu definieren?

– Staat und Verwaltung

– Medien und Kultur

Hallo und danke für den Hinweis!

Zu den KRITIS-Sektoren gehören auch Staat und Verwaltung sowie Medien und Kultur, das wird z. B. hier aufgeführt: https://www.bbk.bund.de/DE/Themen/Kritische-Infrastrukturen/Sektoren-Branchen/Medien-Kultur/medien-kultur_node.html

Diese Sektoren unterliegen jedoch nicht der Regulierung durch das BSIG bzw. IT-Sig 2.0, das stimmt. Das haben wir entsprechend im Text ergänzt.

Viele Grüße aus der RZ10-Redaktion