ISO 27001

Die ISO 27001 Zertifizierung ist eine etablierte Antwort auf die Frage nach einem gemeinsamen IT-Sicherheitsstandard zwischen Geschäftspartnern. Die enthaltenen Vorgaben helfen dabei, bei der Arbeit mit Partnern und Dienstleistern die wichtigen Faktoren Vertraulichkeit, Integrität und Verfügbarkeit ihrer Informationen zu schützen. So soll mit der Norm die IT-Sicherheit nachvollziehbar und prüfbar werden.

Inhaltsverzeichnis

- Was ist ISO 27001?

- Was versteht man unter Informationssicherheit?

- Warum verwendet man die ISO 27001 Zertifizierung?

- Wer verwendet ISO 27001?

- Historische Entwicklung

- Was ist für eine Zertifizierung zu erfüllen?

- Durchführung der Zertifizierung

- ISO 27001: Abweichungen während des Audits

- ISO 27001 vs. BSI IT-Grundschutz

- Fazit

- FAQ

- Weiterführende Informationen

Was ist ISO 27001?

Bei der ISO 27001 Norm handelt es sich um eine internationale Norm, die die Informationssicherheit in privaten, öffentlichen oder gemeinnützigen Organisationen sicherstellen soll. Sie beschreibt die Anforderungen für das Einrichten, Realisieren, Betreiben und Optimieren eines dokumentierten Informationssicherheitsmanagementsystems (ISMS). Ein ISMS wird im Rahmen der Zertifizierung nach ISO 27001 im Unternehmen auditiert und auf seine Wirksamkeit überprüft.

Unsere ISO 27001 Beratung richtet sich an alle, die das Thema Informationssicherheit angehen wollen - sicher werden nach ISO 27001 Standard.

Demnach ist die Grundlage für ISO 27001 durch die Beschreibung der Anforderungen zur Implementierung und zum Betrieb eines Informationssicherheitsmanagementsystems gekennzeichnet. Das ISMS ist dabei an die Gegebenheiten der jeweiligen Organisation angepasst und berücksichtigt individuelle Besonderheiten. Weiterhin definiert es Regeln, Verfahren, Maßnahmen und Tools, um die Informationssicherheit zu steuern, zu kontrollieren, sicherzustellen und zu optimieren.

Was versteht man unter Informationssicherheit?

Informationssicherheit dient dazu, die Daten und Informationen von Organisationen vor Gefahren und Bedrohungen zu schützen und wirtschaftliche Schäden zu verhindern. Dafür werden entsprechende technische und organisatorische Maßnahmen definiert, um Schwachstellen und Sicherheitslücken zu erkennen und zu beheben. Die Informationssicherheit ist durch drei Kernziele definiert:

- Vertraulichkeit: Schutz von vertraulichen Informationen vor unberechtigtem Zugriff

- Integrität: Minimierung von Risiken und Absicherung der Vollständigkeit und Richtigkeit von Daten und Informationen

- Verfügbarkeit: Sicherstellung des verlässlichen Zugangs und der Nutzbarkeit für den berechtigten Zugriff auf Informationen und Informationssysteme

Ist Informationssicherheit gleich IT-Security?

In Zeiten hoher Digitalisierung ist in Unternehmen in der Regel der Begriff Informationssicherheit gleichgesetzt mit IT-Sicherheit oder auch IT-Security. Im Prinzip ist Informationssicherheit jedoch ein Oberbegriff, weil grundsätzlich zum Beispiel auch ausgedruckte, eben nicht digitale Dokumente schutzbedürftig sind. Die meisten Konzepte und Prozesse im Umfeld ISO 27001 konzentrieren sich jedoch auf IT-Security-Aspekte, da der überwiegende Teil der schutzbedürftigen Daten digital vorliegen bzw. im digitalen Geschäftsprozess entstehen.

Gut zu wissen: Unsere Fachmail-Serie

In unserer Mail-Serie geben wir Tipps, wie Sie Ihre Informationssicherheit verbessern und rechtliche Anforderungen (wie z. B. das IT-Sicherheitsgesetz 2.0) erfüllen können. Einmal in der Woche wird sie Ihnen zugesendet und Sie können sich jederzeit auch wieder austragen.

In unserer Mail-Serie geben wir Tipps, wie Sie Ihre Informationssicherheit verbessern und rechtliche Anforderungen (wie z. B. das IT-Sicherheitsgesetz 2.0) erfüllen können. Einmal in der Woche wird sie Ihnen zugesendet und Sie können sich jederzeit auch wieder austragen.

Zur Fachmail-Serie anmelden

Warum verwendet man die ISO 27001 Zertifizierung?

Unternehmenswerte schützen:

Durch die Vorbereitung auf die ISO 27001 erhalten Sie einen detaillierten Überblick über die Bereiche im Unternehmen, die es zu schützen gilt. Im Rahmen der Risikoanalyse werden die Schwachstellen ermittelt und analysiert, wie diese mit geeigneten Maßnahmen beseitigt werden können. Für Unternehmen bietet ISO 27001 folglich einen strukturierten Ansatz, die Integrität der betrieblichen Daten und deren Vertraulichkeit zu schützen.

Wettbewerbsvorteil:

Die Nutzung einer ISO 27001 Zertifizierung dient für Marketing und Vertrieb als Argument gegenüber Kunden, dass sich das Unternehmen im Bereich der Informationssicherheit nachweislich an anerkannte Standards hält, die durch eine unabhängige Stelle (der Auditor) bestätigt werden. Dies steigert das Vertrauen der Kunden, da nach außen gezeigt wird, dass erforderliche Maßnahmen zum Schutz der Daten von Unternehmen, Kunden und Geschäftspartner umgesetzt werden. Folglich kann das Risiko eines Problems, das durch die IT verursacht wird, verringert und finanzielle Schäden sowie mögliche rechtliche Folgen abgewendet werden.

Haftung für die Unternehmensleitung:

Als Unternehmen ist man verpflichtet, zumindest dem „Stand der Technik“ entsprechende Maßnahmen zu treffen, um geeignete Schutzmaßnahmen gemäß Artikel 32 DSGVO zu gewährleisten und Sicherheitsrisiken zu vermeiden. Eine ISO 27001 Zertifizierung hilft deshalb bei der Reduzierung der persönlichen Haftung der Unternehmensleitung durch Vermeidung eines Organisationsverschuldens. Denn die Kunden des Unternehmens können die Zertifizierung unter anderem als Garantien gemäß dem Artikel 28 der DSGVO (Auftragsverarbeiter) und gemäß Artikel 32 (Datensicherheitsmaßnahmen) nutzen.

Wer verwendet ISO 27001?

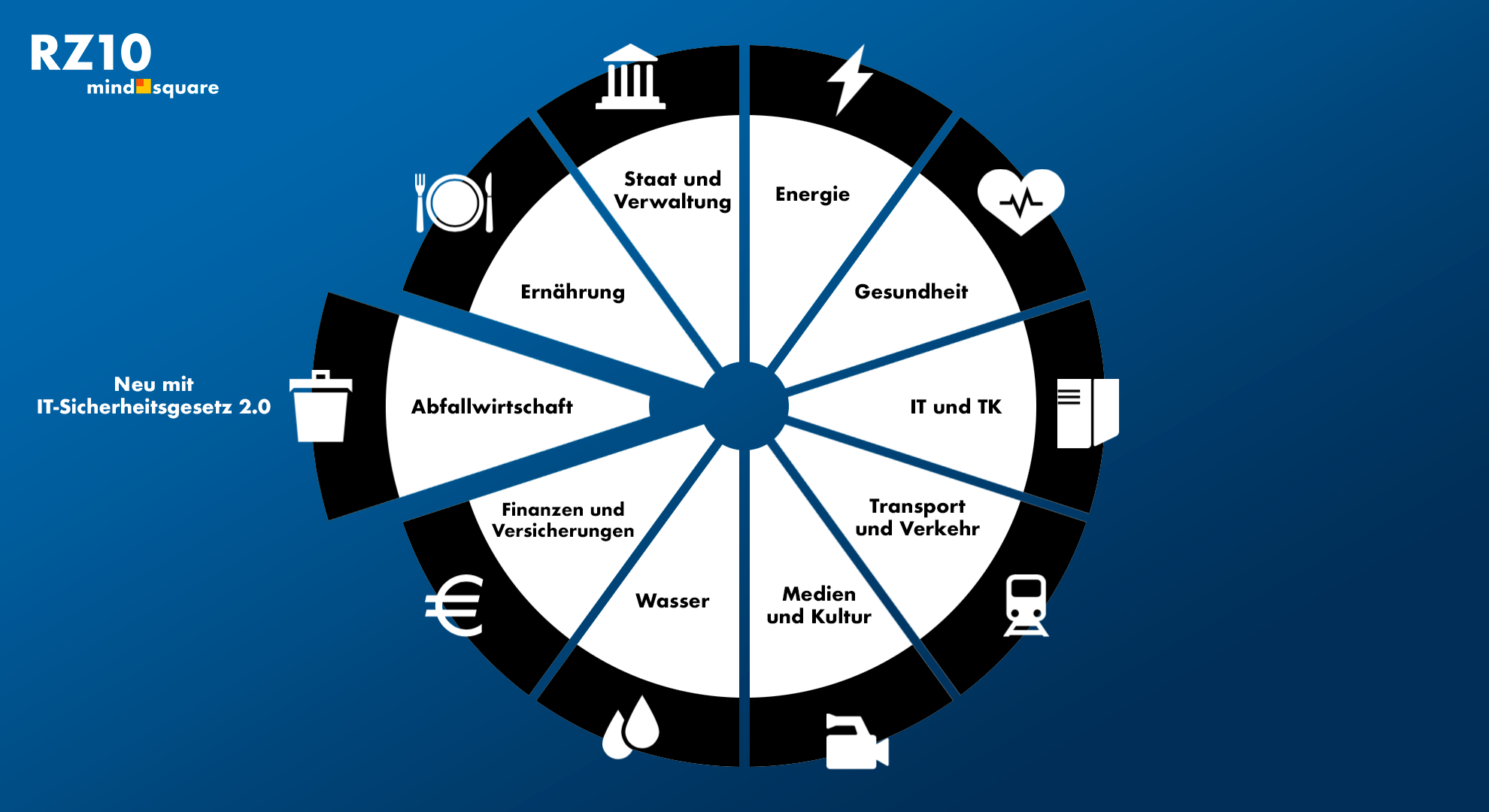

Eine ISO-27001 Zertifizierung ist insbesondere für Unternehmen relevant, die eine kritische Infrastruktur betreiben. Diese werden auch KRITIS-Betreiber genannt. Ihnen kommt ein erhöhter Schutzbedarf zu, da sie sensible Daten verarbeiten. Die Implementierung eines Information Security Managements (ISMS) und die damit verbundene Zertifizierung nach ISO 27001 erweisen sich hierbei als sinnvoll, um zu zeigen, dass das Thema IT-Sicherheit ernst genommen wird und geeignete Maßnahmen zur Risikoreduktion getroffen werden.

Historische Entwicklung

Die ISO/IEC 27001:2005 wurde aus dem britischen Standard BS 7799-2:2002 entwickelt und erstmals als internationale Norm am 15. Oktober 2005 veröffentlicht. Seit September 2008 liegt sie als deutsche DIN-Norm DIN ISO/IEC 27001:2008 vor. Diese deutsche Ausgabe wird vom DIN NIA-01-27 IT-Sicherheitsverfahren betreut, das an der internationalen Normungsarbeit im ISO/IEC JTC 1/SC 27 teilnimmt. Die aktualisierte Version ISO/IEC 27001:2013 wurde am 25. September 2013 veröffentlicht. Schließlich erschien die überarbeitete Fassung DIN EN ISO/IEC 27001:2017 im Juni 2017 auf Deutsch. Am 25. Oktober 2022 wurde die neueste Version ISO/IEC 27001:2022 in englischer Sprache veröffentlicht.

Was ist für eine Zertifizierung zu erfüllen?

1. Einführung eines Informationssicherheitsmanagementsystems (ISMS)

Die Grundvoraussetzung für eine ISO 27001 Zertifizierung ist die Einführung des Informationssicherheitsmanagementsystems, kurz ISMS. Dabei erfolgt seitens des Risikomanagements eine Bewertung der Sicherheitsrichtlinien, Benutzerzugriffskontrollen und Abläufe. Gleichzeitig wird geprüft, welche Prozesse und Technologien hinsichtlich der IT-Sicherheit bereits implementiert sind. Das Plan-Do-Check-Act-Modell (PDCA) bietet beim Prozess des Risikomanagements einige Vorteile. Dieses sollte mindestens einmal im Jahr durchlaufen werden.

2. Klassifizierung von Unternehmenswerten

Im nächsten Schritt erfolgen eine Klassifikation und Dokumentation der Unternehmenswerte, die in der ISO 27001 als Assets beschrieben werden. Die Inventarisierung der relevanten Unternehmenswerte stellt dabei eine Anforderung der ISO 27001 Norm dar. Solche Unternehmenswerte können beispielsweise materielle Güter (Anlagen, Grundstücke), Information Assets (Daten, Systeme, IT-Service) oder Soft Assets (Image, Kreditwürdigkeit) sein.

3. Erstellung einer Risikoanalyse

Anschließend werden mithilfe der Risikoanalyse mögliche Risiken benannt, bewertet und überwacht. Sie entstehen häufig durch die IT oder mangelnde Informationssicherheit. Die Risiken werden auf einen akzeptablen Wert reduziert, um den Nachweis von Vertraulichkeit, Integrität und Verfügbarkeit zu signalisieren.

4. Umsetzung der Maßnahmen

Im Rahmen der Einhaltung der daraus resultierenden Maßnahmen ist es wichtig, alle Abteilungen zu involvieren und einen Ansprechpartner festzulegen. Des Weiteren müssen regelmäßige Test und Prüfungen durchgeführt werden, um den Datenschutz im gesamten Unternehmen sicherzustellen.

Mehr Informationen finden Sie in unserem Beitrag In 5 Schritten zur ISO 27001 Zertifizierung.

Durchführung der Zertifizierung

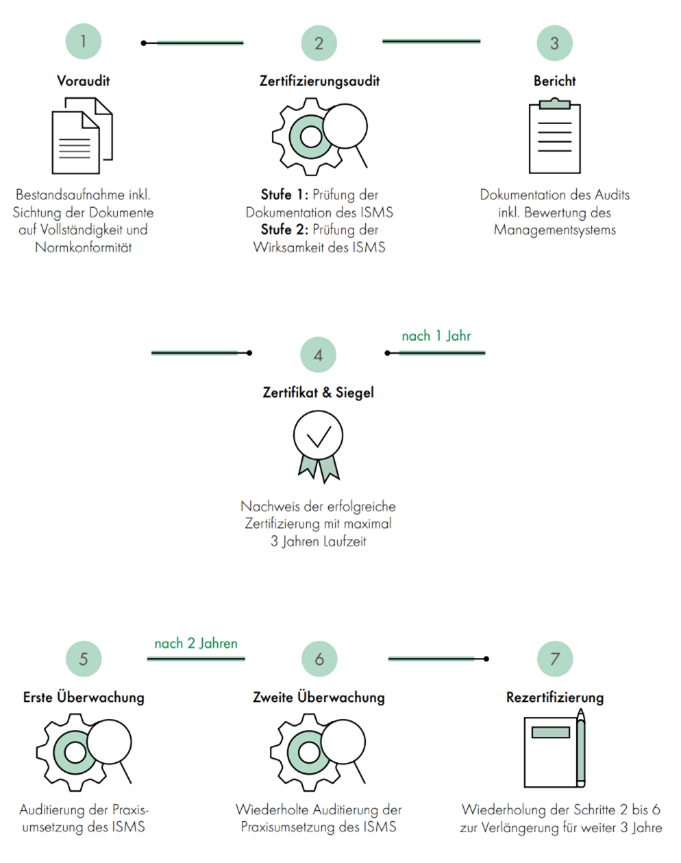

Die Zertifizierung führt ein unabhängiger und von einer anerkannten Zertifizierungsstelle zertifizierter ISO-27001-Auditor in einem festgelegten Prozess durch. Bekannte Auditoren sind beispielsweise der TÜV und DEKRA.

Für den Erhalt des Zertifikats ist es erforderlich, die definierte Erfüllungsquote aller Anforderungen und Maßnahmen zu erreichen. Dazu werden üblicherweise innerhalb eines zweijährigen Vorprojektes Plan-Do-Act-Check Iterationen durchgeführt, die das Unternehmen auf die anstehende Prüfung vorbereiten.

Die Gültigkeit des Zertifikates beträgt in der Regel drei Jahre und wird jährlich in Form eines Überwachungsaudit bestätigt. Nach drei Jahren wird ein Re-Zertifizierungsaudit durchgeführt.

Zertifizierungsprozess der DEKRA Quelle: DEKRA | https://www.dekra.de/media/iso-27001-faq-de-dekra-de.pdf

ISO 27001: Abweichungen während des Audits

Während eines Audits können Mängel im Informationssicherheitsmanagementsystem (ISMS) einer Organisation erkannt werden. Diese bedeuten jedoch nicht zwangsläufig ein Scheitern. Kleinere Abweichungen beeinträchtigen die Zertifizierung meist nicht, solange Grundvoraussetzungen der IT-Sicherheit erfüllt sind. Gravierende Abweichungen erfordern Korrekturen vor der Zertifizierung. ISO/IEC 27001 integriert interne Audits und Kontrollprozesse. Kooperatives Vorgehen bei Fehlerbehebung fördert den Erfolg. Negatives Ergebnis oder abgebrochenes Audit setzt gravierende Mängel voraus.

ISO 27001 vs. BSI IT-Grundschutz

Beim Thema Informationssicherheit stellt sich für viele Unternehmen oftmals die Frage: ISO 27001 oder BSI IT-Grundschutz?

Der BSI IT-Grundschutz ist eine vom deutschen Bundesamt für Informationssicherheit (BSI) entwickelte Vorgehensweise zur Analyse und Verbesserung der Informationstechnik. Als Grundlage dienen die IT-Grundschutz-Kataloge, die von BSI herausgegeben und regelmäßig aktualisiert werden. Diese IT-Grundschutz-Kataloge beinhalten konkrete Maßnahmen, um die Informationssicherheit zu gewährleisten.

Gemeinsamkeiten:

Sowohl ISO 27001 als auch der BSI IT-Grundschutz haben die Sicherheit der Informationen zum Ziel und können als Maßnahme für ein Information Security Management System (ISMS) genutzt werden. Sie ermitteln Risiken aus der IT und tragen mithilfe von geeigneten Maßnahmen zur Risikoreduktion bei.

Unterschiede:

Obwohl beide Standards das gleiche Ziel verfolgen, liegen ihnen unterschiedliche Vorgehensweisen zu Grunde. Demnach ist es für Unternehmen vorteilhaft, beide Möglichkeiten der Ausrichtung näher zu betrachten und sich frühzeitig für einen Standard zu entscheiden.

Während ISO 27001 an Geschäftsprozessen orientiert ist und somit einen größeren Spielraum bei der Umsetzung des ISMS bietet, ist der BSI IT Grundschutz technisch ausgerichtet. Er ist konkreter und detaillierter als die abstrakter und offenere ISO 27001 Norm.

Fazit

Die ISO 27001 Zertifizierung etabliert sich als Antwort auf die Notwendigkeit eines einheitlichen IT-Sicherheitsstandards zwischen Geschäftspartnern. Die festgelegten Richtlinien schützen Vertraulichkeit, Integrität und Verfügbarkeit von Informationen bei Zusammenarbeit mit Partnern und Dienstleistern. Ziel ist eine nachvollziehbare und prüfbare IT-Sicherheit. Die Norm stellt die Grundlage für ein Informationssicherheitsmanagementsystem (ISMS) dar, das an die individuellen Bedürfnisse einer Organisation angepasst ist. Es definiert Maßnahmen, um Informationssicherheit zu gewährleisten und zu optimieren. Die ISO 27001 Zertifizierung bietet Unternehmen nicht nur Schutz, sondern auch Wettbewerbsvorteile und Haftungsreduktion für die Unternehmensleitung. Insbesondere für Unternehmen mit kritischer Infrastruktur ist diese Zertifizierung von Bedeutung. Die Norm hat sich seit ihrer Einführung 2005 weiterentwickelt und bleibt ein maßgeblicher Standard im Bereich der Informationssicherheit.

Sie haben weitere Fragen zur ISO 27001-Zertifizierung? Unsere Experten helfen Ihnen gerne weiter. Schreiben Sie einfach eine E-Mail an info@rz10.de. Wir freuen uns auf Ihre Anfrage.

Dieser Artikel erschien bereits im Juli 2021. Der Artikel wurde am 19.11.2025 erneut geprüft und mit leichten Anpassungen aktualisiert.

FAQ

Was ist ISO 27001?

Die ISO 27001 ist eine internationale Norm, die auf die Informationssicherheit von Organisationen ausgerichtet ist. Sie wurde von der International Organisation for Standardization (ISO) veröffentlicht und hat sich als weltweit anerkannter Standard etabliert.

Welche Anforderungen müssen für eine ISO 27001 Zertifizierung erfüllt werden?

Bei der ISO 27001 Zertifizierung wird das ISMS im Unternehmen auditiert und auf seine Wirksamkeit überprüft. Die Grundvoraussetzung für eine Zertifizierung ist somit zunächst die Einführung des Informationssicherheitsmanagementsystems (ISMS). Weiterhin müssen Unternehmenswerte klassifiziert und dokumentiert werden. Im Rahmen der Risikoanalyse werden durch die IT oder mangelnde Informationssicherheit entstehende Risiken benannt, bewertet und überwacht. Auf dieser Grundlage werden auch technisch-organisatorische Maßnahmen abgeleitet, die regelmäßig geprüft werden und im Rahmen der Informationssicherheit Vertraulichkeit, Integrität und Verbindlichkeit sicherstellen sollen.

Welche Vorteile bietet die ISO 27001 Zertifizierung?

- Minimierung der Unternehmens- und Haftungsrisiken

- Erkennung und Reduzierung von Gefahren und Bedrohungen fürs Unternehmen

- Schutz von vertraulichen Daten und Informationen

- Sicherung des Vertrauens von Kunden und Geschäftspartnern

- Steigerung der Wettbewerbsfähigkeit

- Kostenersparnis, da risikobehaftete Zwischenfälle mit einem monetären Aufwand in Verbindung stehen

- Erfüllung der Anforderungen von Wirtschaftsprüfern

Weiterführende Informationen

- ISO 27001: Die DIN-Norm im Überblick

- In 5 Schritten zur ISO 27001 Zertifizierung

- BSI – Zertifizierung und Anerkennung

- BSI – Zertifizierung nach ISO 27001 auf der Basis von IT-Grundschutz

- Informationssicherheit nach der DSGVO

- ISO 27701

- Information Security Management System (ISMS)

- IT-Security-Beratung im Enterprise-Umfeld

- BSI: Liste zertifizierter Auditteamleiter für ISO 27001-Audits

Wer kann mir beim Thema ISO 27001 helfen?

Wenn Sie Unterstützung zum Thema ISO 27001 benötigen, stehen Ihnen die Experten von RZ10, dem auf dieses Thema spezialisierten Team der mindsquare AG, zur Verfügung. Unsere Berater helfen Ihnen, Ihre Fragen zu beantworten, das passende Tool für Ihr Unternehmen zu finden und es optimal einzusetzen. Vereinbaren Sie gern ein unverbindliches Beratungsgespräch, um Ihre spezifischen Anforderungen zu besprechen.