Information Security Management System (ISMS)

Informations- und Sicherheitsmanagementsysteme (ISMS) dienen dem Risikomanagement im Bereich der IT Security durch eine Bewertung der Systemabläufe, der Sicherheitsrichtlinien oder der Benutzerzugriffskontrollen. Für bestimmte Unternehmen ist der Einsatz eines ISMS deshalb unabdingbar. Gehört Ihr Betrieb dazu? Dieses Knowhow bietet Ihnen einen Überblick über alles, was Sie zum ISMS wissen sollten.

Unser Zertifizierungskonzept ermöglicht einen Nachweis für die Erfüllung der IT-Sicherheitsauflagen Ihrer Kunden.

Der rechtliche Rahmen der Informationssicherheit

Die Digitalisierung verändert die Unternehmenslandschaft laufend. Dabei sorgt sie neben vielen Vorteilen und Chancen leider auch für neue Angriffsflächen in der IT und im Betrieb. Insbesondere der Schutz von unternehmens- oder personenbezogenen Daten gewinnt deshalb zunehmend an Priorität. Dies gilt für die alltägliche Informationssicherheit, vor allem aber für Krisensituationen und Notfälle.

Obwohl die meisten Betriebe ein Eigeninteresse an funktionierender IT Security haben und entsprechende Maßnahmen selbstständig ergreifen, sind gewisse Unternehmen auch an rechtliche Rahmenbedingungen gebunden. Für sie kann die Einführung eines ISMS unabdingbar sein. Dies gilt etwa für Betriebe, die eine ISO 27001 Zertifizierung anstreben.

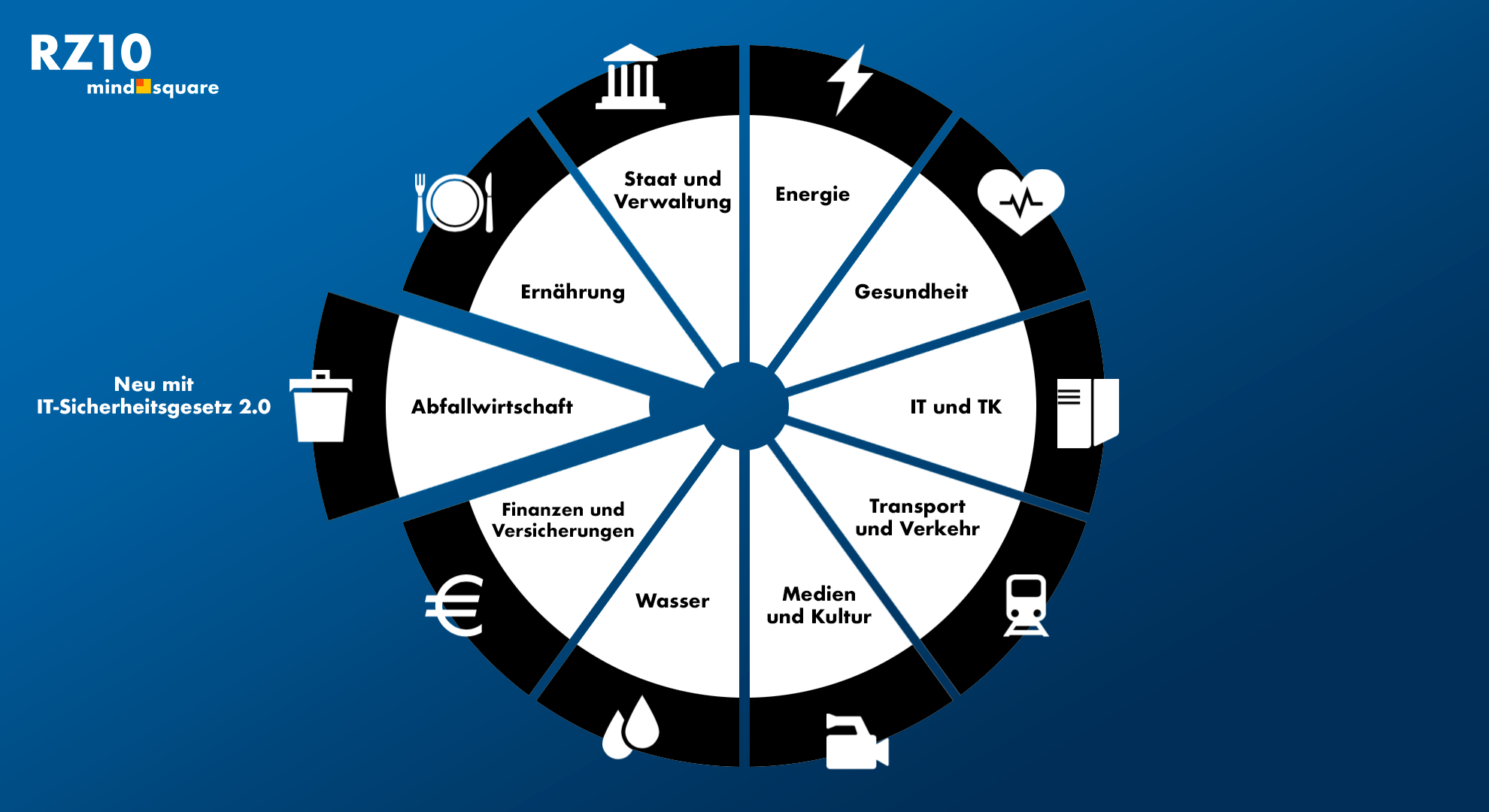

In der Regel trifft das insbesondere auf die so genannten KRITIS-Betreiber zu. Diese werden vom Gesetzgeber als systemrelevante Unternehmen eingestuft und sind deshalb besonders zur Einhaltung von Mindeststandards im Bereich Informationssicherheit und IT Security verpflichtet.

Ein Überblick über Sicherheitsstandards

ISO-Normen zur Informationssicherheit

Für die einheitliche Sicherstellung von Security-Maßnahmen haben die internationalen Normierungsorganisationen ISO und IEC entsprechende Normen in der 2700x-Reihe gebündelt. Diese Normen werden auch als Standards bezeichnet. Zu ihnen zählt neben der bereits erwähnten ISO 27001 Norm beispielsweise auch:

- ISO/IEC 27000

- ISO/IEC 27002

- ISO/IEC 27004

- ISO/IEC 27005

- ISO/IEC 27006

- ISO/IEC 27009

- Hinzu kommen sektorspezifische Normen wie die ISO/IEC 27010 bis ISO/IEC 27019

Die BSI-Standardreihe und weitere Sicherheitsstandards

Sicherheitsstandards können darüber hinaus aber auch dem BSI IT-Grundschutz entnommen werden. Die BSI-Standardreihe gliedert sich dabei in das 200-1 Managementsysteme für Informationssicherheit (ISMS), die 200-2 IT-Grundschutz-Methodik, die 200-3 Risikoanalyse auf der Basis von IT-Grundschutz sowie das 200-4 Notfallmanagement. Alternativ sind auch die folgenden Sicherheitsstandards zu nennen:

- COBIT5

- IT Infrastructure Library (ITIL)

- Payment CardIndustry Data Security Standard (PCI DSS)

- NIST

- Information Security Forum (ISF)

An all diesen Normen können Unternehmen ihre Sicherheitsmaßnahmen orientieren. Welche Norm bzw. welcher Standard final gewählt wird, steht meistens im Zusammenhang mit dem entsprechenden Sektor. Am häufigsten entscheiden Unternehmen sich jedoch zwischen der ISO 27001 und dem BSI IT-Grundschutz. Obwohl die Normen variieren können, sind bestimmte Kriterien festzuhalten, die Ziele der Informationssicherheit ausmachen.

Ziele der Informationssicherheit

Grundsätzlich hat die Information Security das Ziel, Informationen jeglicher Art und Herkunft zu schützen. Dies beinhaltet sowohl Informationen auf dem Papier und in der Systemlandschaft als auch das Wissen der Benutzer. Ein angemessenes ISMS ist deshalb in erster Linie abhängig vom systematischen Vorgehen und erst in zweiter Linie von den einzelnen technischen Maßnahmen, die sich daraus ergeben.

Unsere ISO 27001 Beratung richtet sich an alle, die das Thema Informationssicherheit angehen wollen - sicher werden nach ISO 27001 Standard.

Das systematische Vorgehen beinhaltet zunächst klassische Grundwerte der Informationssicherheit. Zu diesen zählt die Vertraulichkeit, Integrität und Verfügbarkeit. Es können aber auch weitere Werte wie etwa Authentizität, Verbindlichkeit, Zuverlässigkeit und Resilienz hinzukommen. Je nach Anwendungsfall können diese generischen Oberbegriffe sehr hilfreich sein, um die Ziele der Informationssicherheit zu verdeutlichen.

Die Systematisierung dieser Werte mündet dann im Information Security Management System (ISMS). Dieses sorgt infolgedessen nicht nur für eine erhöhte IT-Sicherheit, sondern auch für eine Optimierung der Unternehmensprozesse. Die IT-Sicherheit als Teilmenge der Informationssicherheit fokussiert sich hierbei speziell auf den Schutz der elektronisch gespeicherten Daten und ihre Verarbeitung.

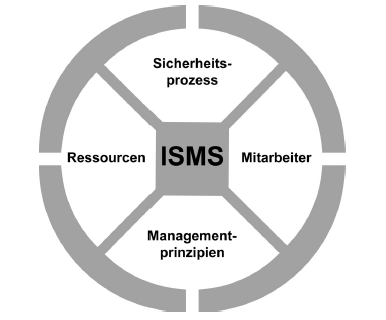

Was beinhaltet das ISMS?

Ein Managementsystem umfasst alle Regelungen für die Unternehmenssteuerung entsprechend der betrieblichen Zielsetzungen. Ein Informationssicherheitsmanagementsystem verfolgt entsprechend die festgelegten Ziele der Informationssicherheit. Es legt demnach fest, mit welchen Instrumenten und Methoden das Management die auf Informationssicherheit ausgerichteten Aufgaben und Aktivitäten nachvollziehbar lenkt. Die folgenden Komponenten liegen dem ISMS deshalb zugrunde:

- Managementprinzipien

- Ressourcen

- Mitarbeiter

- Sicherheitsprozess:

– Leitlinie zur Informationssicherheit, in der die Sicherheitsziele und die Strategie zu ihrer Umsetzung dokumentiert sind

– Sicherheitskonzept

– Sicherheitsorganisation

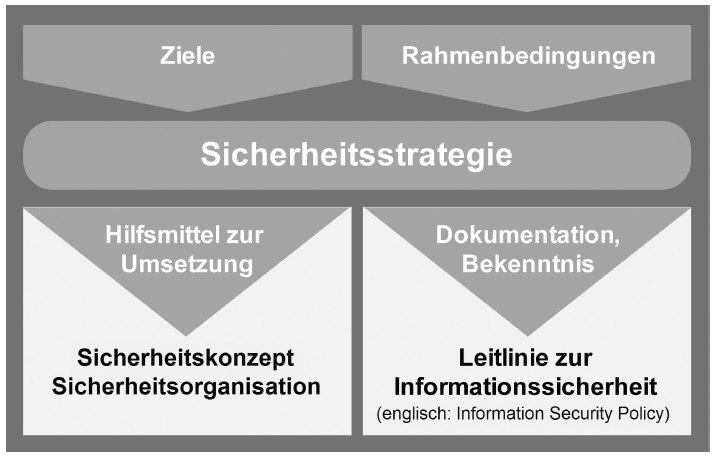

Konzeptionell: Die Umsetzung einer ISMS-Strategie

Für die konkrete Umsetzung der Sicherheitsziele bedarf es zunächst einer Leitlinie zur Informationssicherheit. Unternehmen müssen für die Implementierung eines ISMS demnach ihre Ansprüche an die Informationssicherheit kennen und definieren können. Wird hier einer der oben genannten Sicherheitsstandards genutzt, sind gute Rahmenbedingungen zur Einführung des ISMS gesetzt.

Nachdem sich das Unternehmen für eine Leitlinie entschieden hat, werden zudem eine Sicherheitsorganisation und ein Sicherheitskonzept als Hilfsmittel zur Umsetzung der ISMS-Strategie benötigt. Diese Hilfsmittel beinhalten die konkreten Regelungen, Prozesse und Strukturen, die zur Erreichung der Sicherheitsziele notwendig sind. Sie orientieren sich deshalb an der allgemeinen Unternehmensorganisation und den individuellen Anforderungen an das ISMS.

Technisch: ISMS mit SAP

Um die Konzepte und Strategien der Informationssicherheitsziele technisch versiert umzusetzen und zu unterstützen, bedarf es professioneller Systeme, die auf Information Security spezialisiert sind. Umsetzbar wäre dies beispielsweise mit einem SIEM. SIEM steht für Security Information & Event Management und verbindet das Konzept des Security Information Management (SIM) mit dem Security Event Management (SEM). Auf diese Weise erhalten Unternehmen Echtzeitanalysen von Sicherheitsalarmen. Auch langfristig werden durch das Sammeln und Auswerten von Meldungen Angriffe und gefährliche Muster sichtbar gemacht, sodass Unternehmen ihre IT-Sicherheit umfassend optimieren können.

Ähnliche Chancen bieten auch sogenannte Intrusion Detection Systems (IDS). Diese basieren auf den Algorithmen von Log-Dateien Angriffen. Auch hier können die aufgezeichneten Log-Dateien über das Security Audit Log im SAP konfiguriert und ausgewertet werden. Kommt es jedoch zu einer außergewöhnlichen Störung und anderen Risikoquellen, so müssen KRITIS-Betreiber diese Störungen und Risikoquellen über das Funktionspostfach einer Kontaktperson melden, die dem BSI bekannt ist.

Vorteile

Das ISMS ist zwar nur verpflichtend für KRITIS Betreiber, bietet aber auch anderen Unternehmen einige Vorteile:

- Schutz der Unternehmensdaten vor unbefugtem Zugriff und Verlust

- Verbesserter Ruf und Vertrauen bei Kunden und Partnern

- Erfüllung von Compliance-Anforderungen im Bereich der Informationssicherheit

- Minimierung von Sicherheitsrisiken durch proaktive Maßnahmen

- Effizientere Verwaltung von Sicherheitsmaßnahmen

- Wettbewerbsvorteil durch einen starken Fokus auf Informationssicherheit

- Kontinuierliche Verbesserung der Informationssicherheitspraktiken

Fazit

Informationssicherheitsmanagementsysteme (ISMS) dienen dem Risikomanagement im Bereich der Informationssicherheit. Dabei ist das Ziel eines ISMS, alle elektronischen Daten zu schützen. Für die Erreichung dieses Sicherheitsziels wird zunächst eine ISMS-Strategie benötigt, die sich an einem gängigen Security-Standard orientiert. In der technischen Umsetzung können das erstellte ISMS-Konzept und die ISMS-Organisation dann von Lösungen, wie zum Beispiel SIEM realisiert werden. Insgesamt wird die elektronische Informationssicherheit somit gestärkt und ein erfolgreiches Informationssicherheits-Managementsystem etabliert, welches im Rahmen der ISO 27001 Zertifizierung genutzt werden kann.

FAQ

Was ist ISMS?

Informationssicherheitsmanagementsysteme (ISMS) dienen dem Risikomanagement im Bereich der IT Security durch eine Bewertung der Systemabläufe, der Sicherheitsrichtlinien oder der Benutzerzugriffskontrollen. Für bestimmte Unternehmen ist der Einsatz eines ISMS unabdingbar.

Was beinhaltet ein ISMS?

Ein Informationssicherheitsmanagementsystem (ISMS) umfasst die festgelegten Ziele der Informationssicherheit. Es legt fest, mit welchen Instrumenten und Methoden das Management die auf Informationssicherheit ausgerichteten Aufgaben und Aktivitäten nachvollziehbar lenkt. Das ISMS ergibt sich deshalb aus den vier Komponenten der Managementprinzipien, der Ressourcen, der Mitarbeiter sowie des Sicherheitsprozesses.

Weiterführende Informationen

- IT-Sicherheitsgesetz 2.0

- KRITIS

- ISO 27001

- BSI Standard 200-1: Managementsysteme für Informationssicherheit (ISMS)

- Was ist SIEM und brauche ich es für SAP?

- IT-Security-Beratung für Unternehmen

Wer kann mir beim Thema Information Security Management System (ISMS) helfen?

Wenn Sie Unterstützung zum Thema Information Security Management System (ISMS) benötigen, stehen Ihnen die Experten von RZ10, dem auf dieses Thema spezialisierten Team der mindsquare AG, zur Verfügung. Unsere Berater helfen Ihnen, Ihre Fragen zu beantworten, das passende Tool für Ihr Unternehmen zu finden und es optimal einzusetzen. Vereinbaren Sie gern ein unverbindliches Beratungsgespräch, um Ihre spezifischen Anforderungen zu besprechen.