Was ist SIEM und brauche ich es für SAP?

Autor: Tobias Harmes | 5. April 2019

Mit meiner Kollegin Sophie Piumelli spreche ich diesmal über SIEM - Security Information and Event Management. Wofür kann das im SAP Basis & Security Umfeld nützlich sein, wer braucht es?

… als Podcast

Für unterwegs – den Podcast abonnieren: https://rz10.de/podcast

… auf YouTube

YOUTUBE-CHANNEL abonnieren: https://www.youtube.com/c/Rz10De_ms

Feedback? harmes@rz10.de

Was ist SIEM?

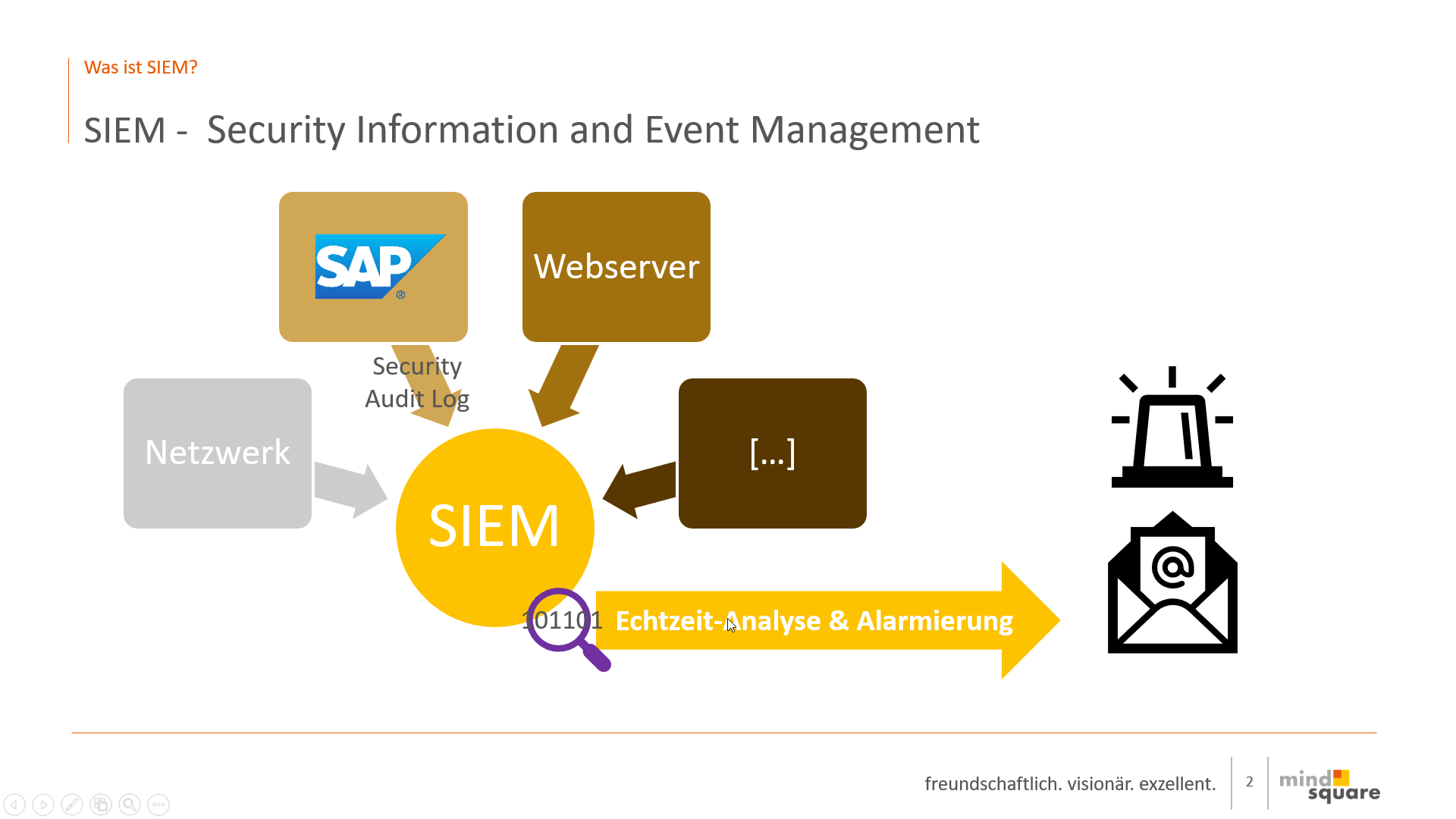

SIEM (Security Information and Event Management) vereint die Konzepte Security Information Management (SIM) sowie Security Event Management (SEM), um Echtzeitanalysen von Sicherheitsalarmen anzubieten. In der Regel ist damit eine Software gemeint, die diese Funktion als Server mit eine Reporting-Oberfläche realisiert. Durch das Sammeln, Korrelieren und Auswerten von Logdaten, Meldungen, Alarmen und Logfiles verschiedener Geräte, werden Angriffe, außergewöhnliche Muster oder gefährliche Trends sichtbar. Damit dient es der Sicherheit der IT Umgebungen von Unternehmen und Organisationen.

SAP Security Fortress Benchmark - Wir testen Ihre SAP-Sicherheit

Unser SAP Security Fortress Benchmark prüft Ihr System und gibt Ihren Sicherheitsstatus auf einen Blick aus. Machen Sie ihr Unternehmen sicher - jetzt!

Ziele des SIEM

SIEM bietet einen Überblick über sicherheitsrelevante Ereignisse in IT Umgebungen und hilft gesetzliche Vorgaben, Richtlinien und Compliance Regularien der IT Sicherheit zu erfüllen. Echtzeit Reaktion auf Bedrohungen und nachträgliche Nachweise von Sicherheitsereignissen sind möglich. Des Weiteren erlauben automatisierte Berichte und Alarmierungen Reaktionen auf unterschiedliche Bedrohungen.

SIEM erfüllt zwei Hauptziele:

- Berichte über sicherheitsrelevante Vorfälle und Ereignisse wie erfolgreiche sowie fehlgeschlagene Anmeldungen, Malware-Aktivitäten und andere mögliche bösartige Aktivitäten bereitzustellen

- Benachrichtigungen senden, wenn die Analyse zeigt, dass eine Aktivität gegen vorgegebene Regelsätze läuft und somit auf ein mögliches Sicherheitsproblem hinweist.

Die Funktionsweise von SIEM

Mit der Bündelung von Daten an einer zentralen Stelle und durch Analysemuster und Trends können kritische Aktivitäten frühzeitig erkannt werden. Das Sammeln und die Interpretation der Daten erfolgen in Echtzeit und die gewonnenen Informationen werden unveränderbar gespeichert. Firewalls, Server, Router, IDS, IPS und ähnliche Anwendungen sind hierfür gängige Quellen für SIEM. Für das Sammeln der Daten sind in der Regel Software Agenten zuständig, die die Informationen an eine zentrale Station weiterleiten. Diese Station ist dazu verpflichtet, die Daten für die Speicherung zu sichern, normalisieren, strukturieren und auszuwerten. Die Analysen bedienen sich an Regeln, Korrelationsmodellen, maschinelles Lernen und Künstliche Intelligenz, um Beziehungen zwischen den Einträgen zu generieren und Auffälligkeiten zu erkennen. Es wird im Gegensatz zu anderen Security-Maßnahmen der Angriff nicht im Vorfeld abgewährt, die Auswirkungen und die Ausweitung kann aber durch zum Beispiel Alarmierung reduziert werden.

Typische SIEM Funktionen

Datenanreicherung in Echtzeit: Die Protokollverwaltung sammelt in Echtzeit Daten aus vielen Quellen, einschließlich Netzwerk, Sicherheit, Servern, Datenbanken und Anwendungen, und bietet die Möglichkeit, überwachte Daten zu konsolidieren, um das Verpassen wichtiger Ereignisse zu vermeiden.

Korrelation: Sucht nach gemeinsamen Attributen und verknüpft Ereignisse zu sinnvollen Bündeln. Diese Technologie bietet die Möglichkeit, eine Vielzahl von Korrelationstechniken zur

Integration verschiedener Quellen durchzuführen, um Daten in nützliche Informationen umzuwandeln. Die Korrelation ist typischerweise eine Funktion des Security Event Management Teils einer vollständigen SIEM-Lösung.

Alarmierung: Die automatisierte Analyse von korrelierten Ereignissen

Dashboards: Tools können Ereignisdaten in Informationscharts umwandeln, um das Sehen von Mustern zu erleichtern oder Aktivitäten zu identifizieren, die kein Standardmuster bilden.

Compliance: Anwendungen können eingesetzt werden, um die Erfassung von Compliance Daten zu automatisieren und Berichte zu erstellen, die sich an bestehende Sicherheits-, Governance- und Auditprozesse anpassen.

Speicherung: Einsatz der Langzeitspeicherung historischer Daten, um die Korrelation von Daten im Zeitablauf zu erleichtern und die für Compliance-Anforderungen erforderliche Aufbewahrung zu gewährleisten. Die langfristige Aufbewahrung von Protokolldaten ist bei forensischen Untersuchungen von entscheidender Bedeutung, da es unwahrscheinlich ist, dass die Entdeckung eines Netzwerkbruchs zum Zeitpunkt des Auftretens des Bruchs erfolgt.

Forensische Analyse: Die Möglichkeit, protokollübergreifend auf verschiedenen Knoten und Zeiträumen zu suchen, basierend auf bestimmten Kriterien. Dies mindert die Notwendigkeit, Protokollinformationen in Ihrem Kopf zu sammeln oder Tausende und Abertausende von Protokollen durchsuchen zu müssen.

Nutzen für Unternehmen

Durch den Einsatz eines entsprechenden Tools erhofft man sich in der Regel folgenden Nutzen:

- Datenannahme von unterschiedlichen Arten von Logdateien

- Hilfestellungen und Ermöglichen von Forensik für Sicherheitsereignisse

- schnelle Erkennung von Bedrohungen

- schnelle Reaktion auf Ereignisse mit Sicherheitsrelevanz

- Einhaltung von gesetzlichen Vorgaben und Compliance Regularien

- Einsparung von Ressourcen im IT Security Umfeld durch Automatisierung

- Speicherung aller sicherheitsrelevanten Ereignisse

Fazit

SIEM Lösungen können dafür sorgen, dass Administratoren schnell über außerordentliche Ereignisse informiert werden und es unterstützt beim Reporting, bei der Forensik und beim Einhalten von Compliance Vorschriften. Bei der Auswahl eines SIEM Tools ist es wichtig darauf zu achten, dass es in der Lage ist, alle relevanten Datenquellen in der Unternehmensinfrastruktur zu integrieren – insbesondere SAP. Außerdem gilt es sicher zu stellen, dass genug Leistung vorhanden ist, um die Daten in Echtzeit aufbereiten zu können. Unter Berücksichtigung dieser Punkte bietet SIEM viele Vorteile für die Sicherheit der IT Landschaften von Unternehmen.

Weiterführende Links

Splunk als übergreifendes SIEM Tool auch für SAP: https://rz10.de/sap-grc/splunk-als-uebergreifendes-siem-tool-auch-fuer-sap/

SAP Enterprise Threat Detection (ETD): https://rz10.de/sap-grc/sap-enterprise-threat-detection/

In zehn Schritten zum SIEM: https://www.computerwoche.de/a/in-zehn-schritten-zum-siem,3070652

KnowHow SAP Enterprise Thread Detection (ETD): https://rz10.de/knowhow/sap-enterprise-threat-detection-etd/