Tools für SAP Security & Angriffserkennung – Worauf achten?

Autor: Luca Cremer | 22. Mai 2025

Die Frage nach der passenden Lösung für SAP Security Monitoring und Angriffserkennung wird immer drängender. Unternehmen sehen sich zunehmend mit neuen Bedrohungsszenarien, steigenden Compliance-Anforderungen und wachsendem Prüfungsdruck konfrontiert. Doch welche Tools gibt es überhaupt? Was leisten sie? Und worauf sollte man bei der Auswahl achten?

Warum SAP Security immer wichtiger wird

SAP-Systeme sind das digitale Rückgrat vieler Unternehmen. Darin laufen kritische Geschäftsprozesse wie Finanzwesen, Einkauf oder Personalmanagement. Eine Kompromittierung dieser Systeme kann schwerwiegende Folgen haben: von Betriebsunterbrechungen über Imageschäden bis hin zu hohen finanziellen Verlusten.

Zudem fordern gesetzliche Vorgaben wie das IT-Sicherheitsgesetz 2.0 oder branchenspezifische Standards eine aktive Überwachung und Absicherung dieser Systeme. IT-Prüfungen achten verstärkt auf die Frage, wie Unternehmen Angriffe erkennen und auf Sicherheitsvorfälle reagieren. Deshalb gehört SAP Security Monitoring heute zur Pflichtaufgabe jeder IT-Abteilung.

Statische Analysen vs. Angriffserkennung: Was ist der Unterschied?

Im SAP Security Monitoring unterscheidet man zwei zentrale Ansätze:

Statische Analysen

- Scans von Parametern, Codings und Berechtigungen

- Jederzeit durchführbar

- Ziel: Kontrolle der präventiven Maßnahmen zur Systemabsicherung

Beispielsweise wird geprüft, ob kritische Berechtigungen korrekt vergeben wurden oder ob Systemeinstellungen unsichere Konfigurationen aufweisen.

Logfile-Überwachung / Angriffserkennung

- Zeitnahe und regelmäßige Überwachung von Sicherheitslogs

- Oft eingebunden in SIEM-Systeme (Security Information and Event Management)

- Ziel: Erkennung und Alarmierung bei tatsächlichen Angriffen auf das System

Hier geht es nicht mehr nur um die Prävention, sondern um das schnelle Erkennen laufender oder beginnender Angriffe. Beide Ansätze sind wichtig – der Fokus in aktuellen Projekten verschiebt sich jedoch immer stärker Richtung Angriffserkennung.

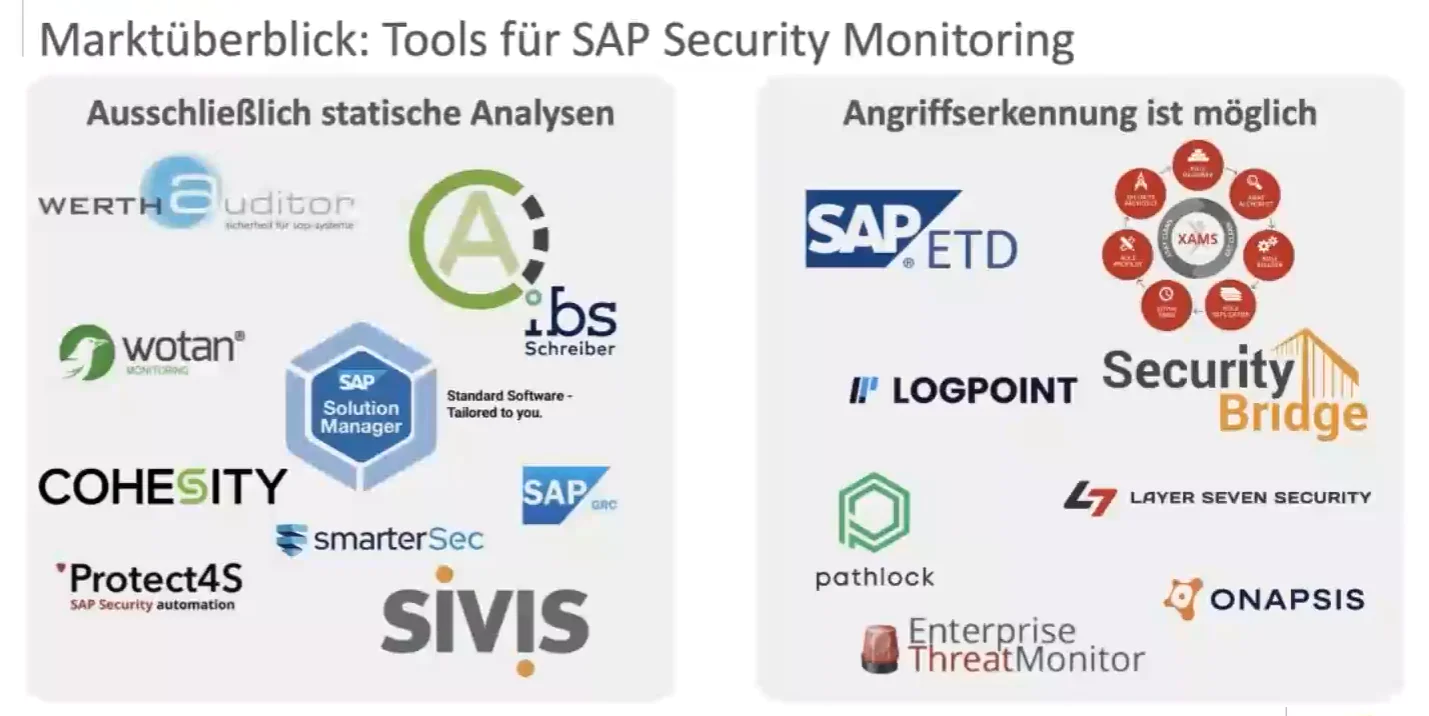

Marktüberblick über Tools für SAP Security Monitoring

Für SAP Security Monitoring existiert eine breite Auswahl an Tools. Wichtig: Die hier gezeigten Produkte fokussieren sich speziell auf SAP-Systeme und haben keinen Anspruch auf Vollständigkeit. Übergreifende SIEM-Produkte wie SPLUNK oder Arcsight sind hier bewusst nicht enthalten, da sie keinen SAP-spezifischen Fokus haben.

Links in der Übersicht finden sich Tools, die primär für statische Analysen entwickelt wurden (z. B. CheckAud von IBS Schreiber). Diese prüfen Berechtigungen, Trennung von Funktionen und Systemeinstellungen.

Rechts sind die Tools aufgeführt, die auch Angriffserkennung unterstützen. Hierzu gehört z. B. SAP Enterprise Threat Detection (ETD), das ausschließlich auf Angriffserkennung ausgelegt ist.

Wichtig: Viele Tools im rechten Bereich können sowohl statische Analysen als auch Angriffserkennung leisten. Daher sollten Auswahl und Entscheidung gezielt auf die jeweiligen Bedarfe abgestimmt werden.

Fragen, die man sich zur Toolauswahl stellen sollte

Die Auswahl des passenden Tools hängt von verschiedenen Faktoren ab. Typische Fragen, die Unternehmen im Entscheidungsprozess stellen sollten:

Welche konkreten Risiken will ich überwachen?

Unternehmen sollten klar definieren, ob sie sich gegen externe Hackerangriffe, Insider-Bedrohungen oder Manipulationen innerhalb des SAP-Systems absichern wollen. Je genauer die Risiken benannt werden, desto besser lässt sich das passende Tool auswählen.

Will ich primär präventiv tätig sein oder Angriffe aktiv erkennen?

Manche Unternehmen legen mehr Wert auf saubere Systemkonfigurationen und präventive Schwachstellenanalysen, während andere den Fokus auf eine schnelle Angriffserkennung legen. Diese strategische Entscheidung beeinflusst maßgeblich die Toolauswahl.

Welche SAP-Module oder Systeme sollen überwacht werden?

Nicht alle Tools unterstützen jedes SAP-Produkt gleichermaßen. Es ist wichtig zu klären, ob klassische ERP-Systeme, S/4HANA-Umgebungen oder Cloud-Lösungen wie SAP SuccessFactors oder Ariba geschützt werden sollen.

Besteht bereits eine SIEM-Integration?

Wenn im Unternehmen bereits ein zentrales SIEM-System im Einsatz ist, sollte geprüft werden, ob das SAP Security Tool Ereignisse in dieses System einspeisen kann. Eine nahtlose Integration erleichtert die zentrale Auswertung und Korrelation von Sicherheitsvorfällen.

Wie hoch ist mein Budget?

Neben den Lizenzkosten sollten auch Implementierungsaufwand, Betriebskosten und notwendige Schulungen berücksichtigt werden. Manche Tools verursachen höhere laufende Aufwände als andere.

Möchte ich eine On-Premises-Lösung oder eine Cloud-Lösung?

Je nach Unternehmensstrategie kann es sinnvoll sein, auf cloudbasierte Lösungen zu setzen oder auf klassische On-Premises-Installationen zu bestehen. Manche Tools bieten beide Varianten an.

Wie komplex ist der Implementierungsaufwand?

Einfache Tools lassen sich schnell in Betrieb nehmen, während umfassende Plattformen wie ETD umfangreiche Vorarbeiten (z. B. Logquellenanbindungen) erfordern. Der Implementierungsaufwand sollte nicht unterschätzt werden.

Wie sieht die Unterstützung für Compliance-Reports und Audits aus?

Viele Unternehmen müssen regelmäßig Nachweise für Audits oder interne Prüfungen liefern. Hier kann ein Tool, das fertige Berichte und Audit-Dashboards bietet, viel Aufwand sparen.

Ein strukturierter Auswahlprozess und ggf. ein Proof-of-Concept (PoC) helfen, das richtige Tool zu finden und die eigene SAP-Sicherheitsstrategie gezielt zu stärken.

SAP Toolauswahl Workshop - Klarheit schaffen und Auswahl treffen

SAP Securit Toolauswahl Workshop: Wir klären Ihre individuellen Anforderungen und geben Ihnen eine Empfehlung für passende Tools.

Fazit

In der heutigen Bedrohungslage reicht es nicht mehr, SAP-Systeme nur durch statische Analysen abzusichern. Aktive Angriffserkennung und schnelle Reaktion sind entscheidend. Die Auswahl des richtigen Tools erfordert eine genaue Analyse der eigenen Anforderungen und eine kritische Bewertung der am Markt verfügbaren Lösungen.