Security Findings – Wie lese ich den Prüfbericht richtig?

Autor: Daniel Schildnitz | 27. September 2021

Wurden vom Prüfer Findings im Bericht vermerkt, müssen diese interpretiert und in Aufgaben überführt werden – Doch wie geht das konkret? Der richtige Umgang mit dem Prüfbericht fällt nicht immer leicht. In diesem Beitrag verraten wir Ihnen deshalb, wie Prüfberichte aufgebaut sind und wie Sie mit dem Ergebnis am besten umgehen.

Obwohl die schnelle Behebung von Findings auch im eigenen Interesse ist, sorgen sich viele Unternehmen nicht zuletzt deshalb um ihre Prüfergebnisse, weil sie juristisch dazu verpflichtet sind. In der KRITIS-Verordnung wird definiert, welche Unternehmen aufgrund ihrer Relevanz besonders auf ihre IT-Sicherheit achten müssen. Doch nicht nur die KRITIS-Unternehmen selbst, sondern auch ihre Zulieferer sind von den Regelungen betroffen. Für viele Betriebe wird es deshalb zunehmend wichtiger, Prüfberichte richtig zu verstehen und Findings schnellstmöglich zu beheben.

Wie ist ein Prüfbericht aufgebaut?

Prüfberichte orientieren sich meist an einem einheitlichen Aufbau, um alle relevanten Informationen systematisch abzudecken. Dabei hat sich Englisch als Standardsprache für den Bericht etabliert. Nach Absprache mit dem zuständigen Prüfer sind Berichte aber auch auf Deutsch möglich. In der Regel sieht das Inhaltsverzeichnis beispielsweise so aus:

Basic Information

Der erste Abschnitt fasst meist die grundlegenden Informationen zusammen und beantwortet dabei Fragen wie „Wer wird geprüft?“, „Von wem wird geprüft?“ oder „Wann wird geprüft?“. Aber auch die Frage „Welche Teile werden geprüft?“ kann sich stellen, denn in manchen Fällen sind gar nicht alle Bereiche für die Prüfung relevant. Wenn hier Einschränkungen vorliegen, legen Prüfer einen hohen Wert auf genaue Abgrenzungen und die Nennung von Schnittstellen. Diese werden dann ebenfalls im Kapitel Basic Information definiert.

Review Content

Im zweiten Kapitel Review Content geht es um den eigentlichen Prüfungsinhalt. Hier sind Implementationen des Informationssicherheit-Managementsystems (ISMS) enthalten, welches im Rahmen einer Zertifizierung im Unternehmen auditiert und auf seine Wirksamkeit überprüft wird. Aber auch die Verpflichtungen der Mitarbeiter und der obersten Leitung des Unternehmens sind hier schriftlich genannt und festgelegt. Außerdem thematisiert das Kapitel Review Content auch Aspekte wie generelle Awareness, um bei jedem Beteiligten ein Bewusstsein für die IT-Sicherheit zu schaffen.

Review Results and Summary

Das konkrete Prüfungsergebnis befindet sich im Kapitel Review Results and Summary. Zum einen gibt es an dieser Stelle eine Zusammenfassung der Auffälligkeiten, zum anderen werden aber auch alle relevanten Zusammenhänge erklärt. In diesem Sinne liegt im Abschnitt Information Security neben dem Prüfungsergebnis ebenfalls eine Begründung der Gesamtbewertung vor. Auf diese Weise erfolgt eine möglichst verständliche Darlegung der Findings, damit diese behoben und in Zukunft vermieden werden können. Es ist deshalb ratsam, ganz genau darauf zu achten, was der Prüfer an dieser Stelle vermerkt hat.

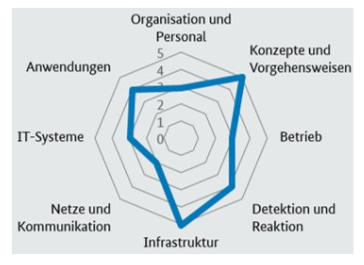

Unter Umständen kann im Kapitel Review Results and Summary auch ein so genanntes Reifegradmodell integriert werden. Dieses beschreibt, wie ausgeprägt die Informationssicherheit in bestimmten Themenfeldern ist. Da das Unternehmen diese Bereiche entsprechend der eigenen Organisation festlegen muss, setzt es das Reifegradmodell auch selbst an. Am Ende soll erkennbar werden, in welchen Bereichen es noch einen besonderen Optimierungsbedarf gibt. 0 steht dabei für wenig bis keine ergriffenen Maßnahmen, während eine 5 dort vergeben wird, wo bereits erweiterte Sicherheitsmaßnahmen vorhanden sind.

Action Points

Unter Action Points finden sich im vierten Kapitel alle Handlungsbedarfe. Üblicherweise stehen hier die Ursachen für das Nicht-Bestehen einer Prüfung und die konkreten Schritte zum Beheben der Probleme. Das Kapitel nennt deshalb auch, wer welche Aufgaben erledigen muss, um die Findings zu beseitigen. Für diese Aufgaben werden entsprechende Fristen festgelegt, an die es sich dringend zu halten gilt. In der Regel folgt bei Nicht-Bestehen der Prüfung nämlich eine Wiederholung, um die erfolgreiche und fristgerechte Behebung der Sicherheitsschwachstellen sicherzustellen.

Concluding Discussion, Agreement and further Proceeding

Im fünften Kapitel werden alle Informationen und Verantwortlichkeiten sowie das weitere Vorgehen zusammengefasst. Alle Beteiligten unterschreiben den Prüfbericht an dieser Stelle und verpflichten sich zur Einhaltung der geregelten Maßnahmen und Fristen.

Fazit

Die meisten Prüfberichte orientieren sich an dem eben beschriebenen Aufbau. Sie beinhalten dabei alle grundlegenden Informationen, die Findings und Zuständigkeiten, das Gesamtergebnis sowie Angaben zum weiteren Vorgehen.

Bei Fragen oder Umsetzungsschwierigkeiten mit den Findings bietet es sich an, externe Unterstützung dazu zu holen. Bei Bedarf melden Sie sich gerne bei uns unter info@rz10.de.