SAP in die IT-Security integrieren – konzeptuelle vs. technische Integration

Autor: Yannick Rech | 24. November 2021

Die zunehmende Anzahl an Hackerangriffen ist nur ein Beispiel für die Notwendigkeit einer sicheren IT-Landschaft. Im folgenden Beitrag wird erläutert, warum die Integration von SAP in die IT-Security eines Unternehmens von großer Bedeutung ist. Wir stellen zwei Integrationsszenarien vor.

Warum das Thema SAP Security immer wichtiger wird

In den vergangenen Jahren hat das Thema IT-Sicherheit für Unternehmen nochmal an Bedeutung gewonnen. Dies liegt einerseits an bekannten Hackerangriffen, wobei auch die jeweilige SAP-Landschaft stark in Mitleidenschaft gezogen worden ist. Beispielsweise wurden sowohl das Universitätsklinikum Düsseldorf als auch die Technische Universität Berlin zum Opfer dieser Angriffe.

Andererseits haben sich die gesetzlichen Anforderungen erhöht. Hierbei steht unteranderem das IT-Sicherheitsgesetz 2.0 im Mittelpunkt, welches eine aktive Überwachungspflicht für alle KRITIS-Unternehmen vorschreibt. Demnach reicht es nicht mehr aus, Log-Daten lediglich aufzuzeichnen. Das IT-Sicherheitsgesetz 2.0 schreibt nun eine zusätzliche Überwachung dieser Log-Daten vor. Darunter fallen auch SAP-Systeme. Aber auch branchenspezifische Gesetze wie zum Beispiel das Aktiengesetz, welches die Einrichtung eines Überwachungssystems thematisiert, verdeutlichen die zunehmende Bedeutung der SAP Sicherheit für Unternehmen.

Warum SAP oftmals noch nicht in die IT-Security integriert ist

Viele Unternehmen haben die SAP-Systeme als IT-Komponenten häufig noch nicht ausreichend in die IT-Sicherheit integriert. Dies kann unter anderem an der On-Premise-Natur von SAP liegen. Im Gegensatz zur Cloud, die nicht im Unternehmen gehostet wird, liegt SAP auf den eigenen Systemen und erfordert somit ein aktives Kümmern seitens des Unternehmens.

Darüber hinaus ist SAP oftmals organisatorisch von der restlichen IT getrennt, da den SAP-Systemen und der restlichen IT unterschiedliche Unternehmens-Ressorts zugrunde liegen. Aber auch eine unzureichende SAP-Expertise beim CSOC (Cyber Security Operation Center) kann die Ursache für eine fehlende Integration von SAP in die IT-Sicherheit sein. Daneben kann diese Integration ebenfalls durch eine große Anwender/Admin-Durchmischung im SAP erschwert werden. Dies geht mit großen Herausforderungen im Kontext der Auslagerung von SAP in die IT einher.

Unterscheidung: Konzeptuelle Integration vs. Technische Integration

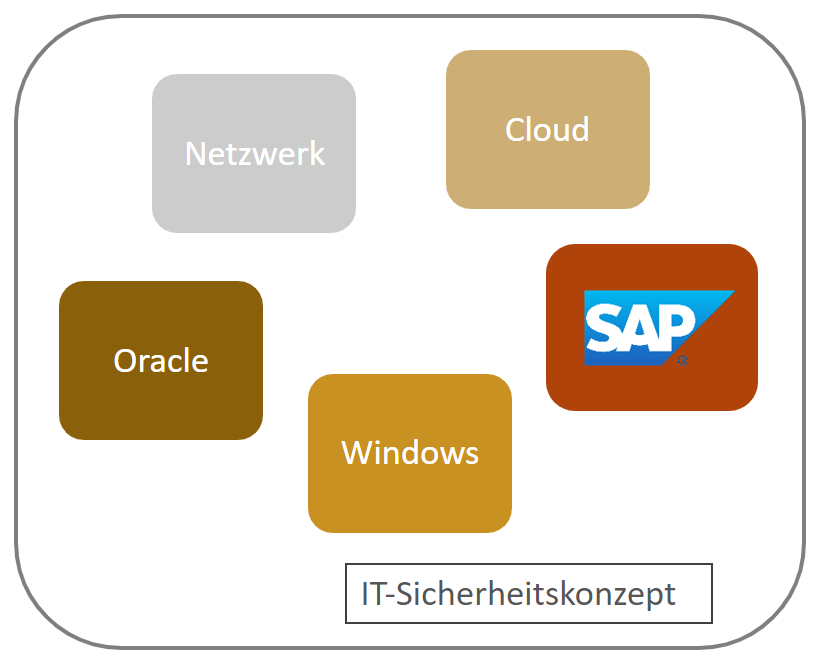

Bei der Integration von SAP in die IT-Sicherheits-Landschaft unterscheiden wir zwischen der konzeptuellen und der technischen Integration:

Konzeptuelle Integration

Im Kontext der konzeptuellen Integration handelt es sich um die Integration von SAP in ein bestehendes IT-Sicherheitskonzept, welches oftmals aus dem vergangenen EU-DSGVO-Projekt besteht. Folglich liegt bereits ein Konzept vor, in dem SAP berücksichtigt werden soll.

Mithilfe einer Schutzbedarfsanalyse wird das SAP-System betrachtet und die wichtigsten Unternehmensgüter/-werte (Assets) aus der Sicht des Unternehmens identifiziert und im Anschluss klassifiziert, damit diese innerhalb des technischen Projektes entsprechend geschützt werden können. Weiterhin können die fachlichen Risiken und Angriffspotentiale der unternehmerischen Assets identifiziert und bewertet werden.

Bei der Umsetzung der konzeptuellen Integration sind sowohl die Fachbereiche (z.B. Finance, Controlling, etc.), die Rechtsabteilung als auch die IT-Abteilung betroffen, da die IT auf die Unterstützung der anderen Abteilungen angewiesen ist.

Technische Integration

Im Gegensatz zur konzeptuellen Integration von SAP in die IT-Sicherheits-Landschaft eines Unternehmens liegt bei der technischen Integration kein bestehendes Konzept vor. Die SAP wird demnach in bestehende technische Hilfsmittel und Tools eingebunden, welche bereits von der IT-Sicherheit genutzt werden. Auf diese Weise soll eine ganzheitliche IT-Security hergestellt werden, die SAP beinhaltet.

Darüber hinaus erfolgt die Einbindung in ein zentrales SIEM (Security Information and Event Management), welches oftmals eine Cloud-Software ist. Ein SIEM wird zentral für die IT als Komponente genutzt. Es fasst Log-Dateien aus verschiedenen IT-Komponenten zusammen und bereitet diese auf, um im Notfall einen Alarm auslösen zu können.

Weiterhin können durch die Einbindung in ein zentrales Netzwerk Lizenzkosten gespart und der Aufwand minimiert werden. Da die IT oftmals ihr eigenes Basis-Monitoring besitzt und die SAP wiederum ein anderes nutzt, ist eine Zusammenfassung von IT und SAP an dieser Stelle empfehlenswert, um innerhalb vom Unternehmen agilere Arbeitsweisen zu ermöglichen. Diesbezüglich lohnt sich auch eine Anbindung von Tools zum Verwalten und Administrieren der Systeme an SAP Prozesse.

Insgesamt besteht das Ziel der technischen Integration in dem Abbau der Hürden zwischen IT und SAP, sodass durch das Finden eines gemeinsamen Nenners das Auseinanderdriften von IT und SAP verhindert wird. In diesem Zusammenhang liegt der Fokus bei der Umsetzung auf der allgemeinen IT-Abteilung sowie auf der SAP-IT.

Empfohlene Zielarchitektur für die Integration

Im Rahmen der Integration der SAP in die Zielarchitektur eines IT-Sicherheitskonzeptes sollte auch das CSOC-Team, als zentrale Sicherheitskomponente im Unternehmen, die Sicherheitshoheit über SAP haben.

Um Details abzuklären, eignet sich ein Konzeptionsprojekt. Außerdem ist auch die technische Integration in gesamtheitliche IT-Security-Applikationen wie beispielsweise SIEM oder Deployment-Tools entscheidend. Grundsätzlich müssen jedoch immer die Bedürfnisse in Puncto SAP im Sicherheitskonzept berücksichtigt werden, da sich diese zum Teil von anderen unterscheiden.

Fazit

Vor dem Hintergrund schwerwiegender Hackerangriffe und den erhöhten Anforderungen des IT-Sicherheitsgesetztes 2.0 ist die Integration der SAP in die IT-Security eines Unternehmens empfehlenswert, um der zunehmenden Bedeutung der SAP-Security gerecht zu werden und das Unternehmen zu schützen. Hierbei kann auf zwei unterschiedliche Integrationskonzepten zurückgegriffen werden.

Diesbezüglich stellen wir Ihnen unserem Webinar „Wie kann ich SAP einfach in meine IT-Security integrieren?“ die gängigsten Tools im Bereich IT-Security und SAP sowie typische Missverständnisse vor und teilen unsere Erfahrungen aus der Praxis. Sollten Sie Fragen oder Beratungsbedarf haben, schreiben Sie uns gerne eine Mail an info@rz10.de.