Das richtige Tool für Security Monitoring finden – Welche Tools gibt es?

Autor: Luca Cremer | 9. Dezember 2021

Security Monitoring und Logfile-Überwachungen sind im Zuge der IT-Sicherheit in Unternehmen enorm wichtig. Wie man das richtige Tool für Security Monitoring und die Logfile-Überwachung findet und von dessen Einsatz profitiert, zeigt Ihnen dieser Beitrag.

Wieso sind Security Monitoring und Logfile-Überwachung wichtig?

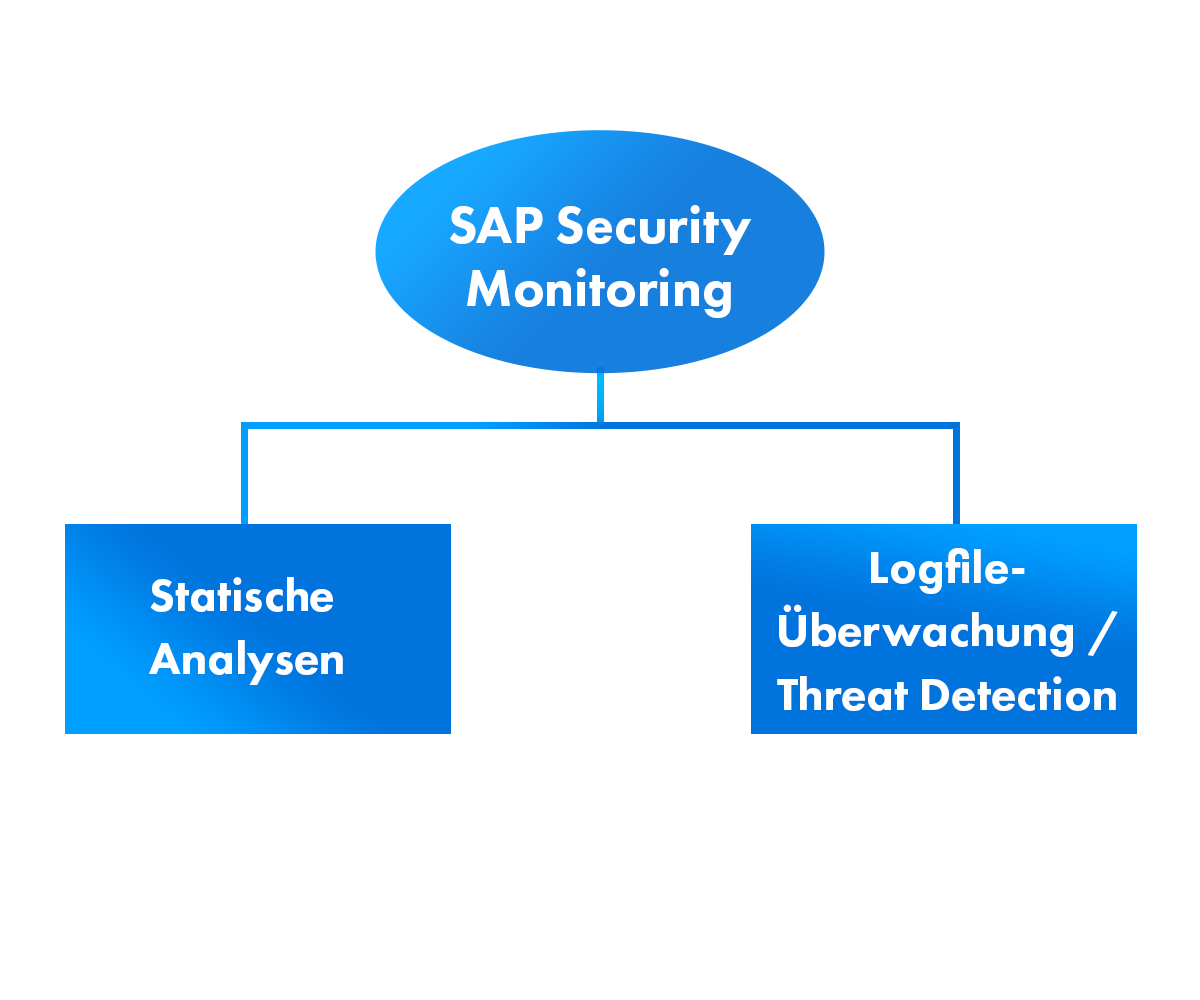

Security Monitoring hat das Ziel, über sowohl statische Analysen als auch über Logfile-Überwachung bzw. Threat Detection rechtzeitig Angriffe auf SAP-Systeme und -Landschaften zu erkennen. Statische Analysen überprüfen dabei Objekte wie Berechtigungen, um das System präventiv abzusichern. Die Logfile-Überwachung hingegen sorgt für eine zeitnahe und regelmäßige Überwachung. Mit verschiedenen Tools können so echte Angriffe festgestellt und entsprechende Maßnahmen eingeleitet werden, bevor es zu großen Schäden kommt.

Wichtig ist eine solche aktive Auswertung von z.B. Logs zuletzt auch deshalb, weil Gesetze (wie z.B. das IT-Sicherheitsgesetz) das fordern. Doch auch IT-Prüfungen im Rahmen der Wirtschaftsprüfung oder Audits verlangen vermehrt solche Sicherheitsmaßnahmen. Vor dem Hintergrund des hohen Eigeninteresses an einer starken IT Security, sprechen somit viele weitere Faktoren für den Einsatz eines professionellen Security-Monitoring-Werkzeugs.

Welche Tools gibt es?

Am Markt gibt es einige Tools, die eine Logfile-Überwachung für SAP-Systemen ermöglichen. Hierzu gehören beispielsweise die Tools SAST, SAP ETD, SecurityBridge, XAMS, der Enterprise Threat Monitor, Layer Seven Security und auch Virtual Forge. Natürlich handelt es sich dabei nur um eine reduzierte Darstellung der Tool-Auswahl, die keinen Anspruch auf Vollständigkeit hat. Übergeordnete SIEM-Produkte wie etwa Splunk klammern wir an dieser Stelle ebenfalls aus.

Welche Tools eignen sich für welche Situation?

Betrachtet man diese Auswahl mit Fokus auf SAP, können die abgebildeten Tools für eine Entscheidung hinsichtlich ihrer Eigenschaften kategorisiert werden. Eine Entscheidungskategorie ist, ob es sich bei dem Tool um ein SAP Add-On oder um ein eigenständiges System handelt. So sind etwa Virtual Forge und SAP ETD separate Produkte. Das heißt, sie werden an das bestehende SAP-System angebunden, sodass sie ihre Auswertungen durchführen können. SAST, der Enterprise Threat Monitor, die Security Bridge, Layer Seven Security und XAMS hingegen sind Add-Ons, die direkt in das SAP-System eingespielt werden.

Ein weiteres grundlegendes Entscheidungskriterium ist etwa die Entscheidung für das Tool als On-Premise oder Cloud-Variante. Je nach Anwender kann die Antwort darauf unterschiedlich begründet werden, da jemand mit viel Erfahrung in SAP womöglich On-Premise-Tools bevorzugt, während ein IT‘ler lieber in der Cloud arbeitet. Hinzukommt auch die Wartbarkeit der Tools, eine mögliche Integration in ein Standard-SIEM-Tool sowie weitere, individuelle Anforderungen. Eine pauschale Bestlösung kann deshalb nicht festgelegt werden. Dennoch gibt es Unternehmenssituationen, in denen eine besondere Empfehlung naheliegt. Wie solche Situationen aussehen, stellen wir im zweiten Teil dieser Beitragsreihe vor.

Weitere Empfehlungen und Tipps zur Entscheidungsfindung finden Sie außerdem in unserem Webinar „Das richtige Tool für SAP Security Monitoring und Logfile-Überwachung finden“. Den nächsten Termin finden Sie hier. Wenn Sie Fragen oder Beratungsbedarf haben, schreiben Sie uns auch gerne eine Mail an info@rz10.de.