Frühjahrsputz in der Benutzer- und Berechtigungsverwaltung

Autor: Jonas Krüger | 27. Februar 2023

Während SAP Systeme häufig schnell wachsen und neue Benutzer oft kurzfristig angelegt werden müssen, wird die Deaktivierung nicht länger benötigter Accounts häufig kaum beachtet. Dies führt zu schlafenden Sicherheitsrisiken im System und zudem zu vermeidbaren Lizenzkosten. Eine regelmäßige Rezertifizierung der Benutzer und ihrer Berechtigungen kann hier eine Abhilfe schaffen.

Motivation für den Frühjahrsputz

Nicht genutzte SAP Benutzerkonten stellen ein erhebliches Risiko für die Sicherheit des Systems dar. Wird ein nicht (mehr) benutzter Account gekapert, fällt dies häufig für lange Zeit nicht auf. Anwender bemerken oft schnell, wenn ihr Account missbraucht wird. Sie bemerken beispielsweise Meldungen über gescheiterte Kennwortanmeldeversuche, die sie nicht selbst ausgelöst haben. Wenn ein Benutzerkonto aber keinen Anwender mehr hat, bleiben Einbrüche lange unbemerkt. Dass sich der Benutzer im System bewegt und als Änderer an verschiedenen Stellen auftaucht, erweckt wenig Misstrauen, denn die Kollegen anderer Abteilungen kennen den Namen ja und wissen möglicherweise nicht, dass der Mitarbeiter gar nicht mehr im Unternehmen arbeitet.

Raffinierte Angriffe, sogenannte Advanced Threats, sind durchaus in der Lage, solche Benutzerkonten gezielt zu suchen und ins Visier zu nehmen. Die Information über einen inaktiven Account kann unkompliziert ermittelt werden, beispielsweise wenn ein Mitarbeiter auf Xing einen neuen Arbeitgeber angibt oder auf Facebook Fotos aus dem Sabbatical postet.

Auch aus finanzieller Sicht stellen nicht genutzte aber gültige Accounts ein Problem dar, denn für jeden SAP Benutzeraccount fallen Lizenzkosten an. Werden nicht mehr benötigte Accounts nicht zuverlässig aussortiert, werden vermutlich mehr Lizenzkosten fällig als nötig.

Wie können Sie diesem Risiko begegnen?

Vor dem Hintergrund dieser Risiken empfehlen wir eine regelmäßige Überprüfung der im System vorhandenen Benutzer und deren Berechtigungen, die sogenannte Rezertifizierung, auch Attestierung genannt. Beispielsweise jährlich werden alle (Dialog-) Benutzer des SAP Systems exportiert, nach Abteilungen, denen sie angehören, aufgeteilt und ihren Vorgesetzten oder einem Verantwortlichen der Abteilungen zur Prüfung vorgelegt. Die Vorgesetzten beurteilen, ob diese Mitarbeiter noch in ihrer Abteilung tätig sind oder ob sie beispielsweise intern gewechselt haben oder ausgeschieden sind. Auch die Rollen, die die Anwender zugewiesen haben, werden überprüft, um Altlasten auszuräumen, die ein Mitarbeiter noch hat, beispielsweise aus einem anderen Bereich, wo er vorher tätig war. Hierbei helfen ein übersichtliches Rollenkonzept und verständliche Kurzbeschreibungen der Rollen, sodass die Vorgesetzten eine qualifizierte Entscheidung treffen können.

In manchen Unternehmen sind bereits Prozesse vorgesehen, um ausgeschiedene Mitarbeiter aktiv aus dem System zu entfernen. Beispielsweise erfolgt eine Benachrichtigung der Personalabteilung an die IT bei Austritten. Dennoch ist die Rezertifizierung empfehlenswert, falls eine solche Benachrichtigung einmal untergehen sollte. Sie greift auch bei einem internen Wechsel oder bei Mitarbeitern, die nicht ausscheiden, sondern nur länger Inaktiv sind, beispielsweise durch Elternzeit, ein Sabbatical oder längere Krankheit. Auch solche Nutzer sollte gesperrt werden.

Der SAP Standard sieht Möglichkeiten vor, inaktive Nutzer zu sperren, wenn sie sich längere Zeit nicht im System angemeldet haben, beispielsweise mit dem Report RSUSR_LOCK_USERS, der auch als Job eingeplant werden kann. Wenn ein Account jedoch gekapert wurde, erfolgen Logins mit dem Account durch die Angreifer und die automatische Sperre greift nicht.

Wie Sie die Rezertifizierung konkret angehen können

Eine Möglichkeit besteht darin, eine Liste aller aktiver Dialogbenutzer mit der Transaktion SUIM zu ermitteln. Hierzu habe ich Ihnen eine Schritt-für-Schritt Anleitung mit Screenshots zusammengestellt, die Sie hier finden:

Wenn die Rückmeldungen zur Rezertifizierung vorliegen, können Sie nicht mehr benötigte Berechtigungen entziehen und nicht mehr benötigte Benutzer ungültig setzen, sperren und entrechten. SAP Benutzer, die nicht länger benötigt werden, sollten Sie jedoch nicht löschen. Mehr zu den Hintergründen hiervon lesen Sie im Beitrag meines Kollegen: Umgang mit inaktiven Benutzern

Geht das nicht einfacher?

Zu recht stellen Sie sich vermutlich die Frage, ob es zur Rezertifizierung nicht eine bessere Lösung gibt, als die Aufbereitung, Prüfung und Genehmigung per Excel. Während der oben beschriebene Weg im Standard abläuft, gibt es Softwaretools, die den Prozess der Rezertifizierung unterstützen und deutlich angenehmer machen können. Wenn das Verfahren so unkompliziert wie möglich abläuft, stehen die Chancen am Besten, dass es sich etabliert und auch tatsächlich genutzt wird, statt die Rezertifizierung einfach ungeprüft “abzunicken”. Dieses Risiko entsteht oft, wenn man Verantwortliche mit langen Excel-Listen konfrontiert. Auch auf den Detailgrad von einzelnen Transaktionscodes sollten Sie sich besser nicht begeben, sondern auf der Ebene von Rollenzuweisungen bleiben, um die Listen handhabbar zu gestalten.

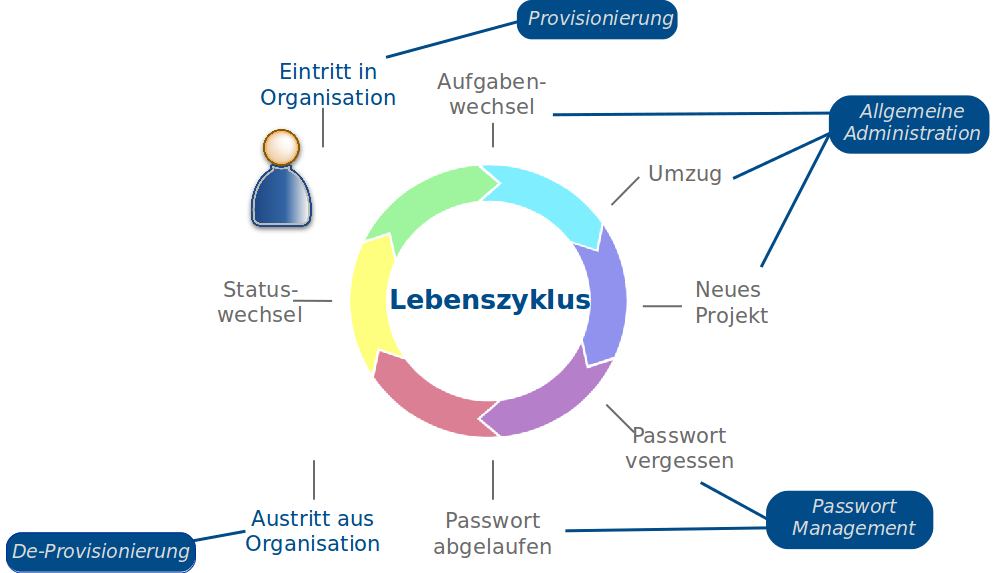

In verschiedenen Identity Management Lösungen sind auch Tools zur Rezertifizierung der Benutzer und Berechtigungen enthalten. Auch Stand-Alone-Softwarelösungen wie unser Tool EasyReCert können hier eine große Hilfe sein. Weitere Informationen zum Tool finden Sie auf der Produktseite.

Wie gehen Sie das Thema an? Bringt die Rezertifizierung in Ihrem Unternehmen die gewünschten Ergebnisse, was müsste noch verbessert werden? Ich freue mich über Ihre Fragen und Anmerkungen in den Kommentaren oder per E-Mail.