SAP Single Sign-On (SSO)

SAP Single Sign-On (SSO) ist ein Softwareprodukt von SAP. Es ermöglicht Benutzern, sich einmal anzumelden und anschließend ohne erneute Passworteingabe auf alle verbundenen Systeme zuzugreifen. Nach dem zentralen Log-In entfällt die Eingabe weiterer Kennwörter bei der Nutzung von Portalen oder Anwendungen.

Inhaltsverzeichnis

- SAP Single Sign-On (SSO) in 90 Sekunden

- Eigenschaften von SAP Single Sign-On

- Funktionsweise

- Lösungsansätze

- Nutzen und Vorteile des Single Sign-On

- Szenarien zur Verwendung von SSO

- Von SSO 2.0 auf 3.0

- Neuerungen in SAP Single Sign On Version 3.0

- Erweiterte Unterstützung für vorhandene PKI-Implementierungen

- Optimiertes Certificate Lifecycle Management für SAP NetWeaver AS ABAP

- Erweiterte Unterstützung für Single Sign-On für mobile Geräte

- Neuer Verschlüsselungsmodus

- Secure Client für die sichere Anmeldung

- Verbesserungen für Verschlüsselungsfunktionen und Sicherheitsprotokolle

- FAQ zu SAP Single Sign-On

Wir verschaffen Ihnen einen klaren Einblick in die aktuelle Sicherheitssituation Ihres SAP-Systems - mit unserem SAP Security Check und Audit.

SAP Single Sign-On (SSO) in 90 Sekunden

Eigenschaften von SAP Single Sign-On

SAP Single Sign-On (SAP SSO) ermöglicht es Benutzern, sich nur einmal zu authentifizieren und anschließend auf die Ressourcen mehrerer Systeme zuzugreifen. Ein zusätzliches Passwort für weitere Portale oder Anwendungen ist nicht mehr erforderlich. Dadurch steigt der Komfort für Anwender deutlich.

Darüber hinaus sorgt SAP SSO für sichere Verbindungen zwischen Client und SAP-Server. Durch die integrierte Transportverschlüsselung (via SNC) profitieren Unternehmen nicht nur von einer vereinfachten Anmeldung, sondern auch von einer gestärkten IT-Sicherheit.

Funktionsweise

SAP Single Sign-On wurde ursprünglich vom SAP-Technologiepartner Secude entwickelt und 2011 von SAP übernommen. Die Lösung basiert auf bewährten Sicherheitstechnologien wie Kerberos, digitale X.509-Zertifikate und SAML (Security Assertion Markup Language).

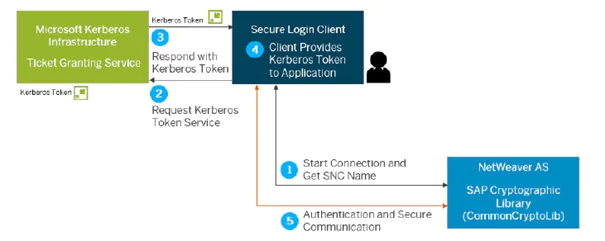

Bei der klassischen Nutzung über die SAP GUI läuft die Anmeldung wie folgt ab:

- Der Secure Login Client ruft den SNC-Namen des jeweiligen SAP-Servers ab.

- Der Benutzer startet die Verbindung über die SAP GUI.

- Der Ticket Granting Service erstellt eine Anforderung für ein Kerberos-Service-Token.

- Nach Erhalt stellt der Secure Login Client dieses Token für die sichere Kommunikation zwischen SAP-Client und SAP-Server bereit.

- Der Benutzer wird authentifiziert, und die Verbindung bleibt verschlüsselt.

Das Diagramm zeigt Schritt für Schritt den Arbeitsablauf und die Kommunikation zwischen verschiedenen Komponenten.

Lösungsansätze

Für Single Sign-On-Landschaften gibt es zwei grundsätzliche Lösungsansätze. Beide basieren darauf, dass nach einer erfolgreichen Authentifizierung ein verschlüsseltes Ticket ausgestellt wird. Dieses Ticket ersetzt die erneute Eingabe von Zugangsdaten.

Um das Sicherheitsrisiko zu minimieren, besitzt jedes Ticket nur eine begrenzte Gültigkeit. Nach Ablauf dieser Zeit müssen sich Benutzer erneut anmelden.

Die beiden Ansätze unterscheiden sich vor allem durch ihren Aufbau und den Grad der Zentralisierung.

Circle of Trust

Beim Circle of Trust bauen alle Systeme innerhalb der SSO-Domäne eine Vertrauensbeziehung auf. Wird ein Benutzer in einem der Systeme authentifiziert, erstellt dieses System ein verifiziertes Ticket. Mit diesem Ticket akzeptieren die übrigen Systeme die Identität des Benutzers.

Damit diese Infrastruktur funktioniert, müssen alle Systeme miteinander kommunizieren. Außerdem ist es notwendig, die Anmeldeverfahren aufeinander abzustimmen. Die Benutzerverwaltung bleibt in diesem Ansatz dezentral, zusätzliche Maßnahmen sind nicht erforderlich.

Zentraler Authentifizierungsserver

Bei einem zentralen Authentifizierungsserver melden sich Benutzer immer an einem zentralen Einstiegspunkt an. Versucht ein nicht authentifizierter Benutzer, ein System der SSO-Domäne zu öffnen, wird er automatisch an den Anmeldeserver weitergeleitet.

Der Server prüft die Eingaben in einer zentralen Benutzerdatenbank. Ist die Anmeldung erfolgreich, stellt er ein Ticket aus. Mit diesem Ticket erhält der Benutzer Zugriff auf die übrigen Systeme.

Nutzen und Vorteile des Single Sign-On

Mit nur einem Passwort erhalten Benutzer einen sicheren Zugriff auf Anwendungen und Geschäftsprozesse in mehreren Systemen. Die SSO-Lösung stärkt die Authentifizierung und unterstützt digitale Signaturen sowie moderne Verschlüsselungstechnologien.

Ein weiterer Vorteil: Mitarbeiter müssen sich nur noch ein Passwort merken. Dadurch sinkt die Zahl der Anfragen zur Passwortwiederherstellung. Das spart Zeit im Helpdesk und reduziert Kosten in der Administration. Gleichzeitig steigt die Produktivität, weil nach einer einmaligen Anmeldung sofort alle Systeme verfügbar sind.

Auch die IT-Sicherheit profitiert. Da Benutzerdaten nicht mehrfach verwaltet oder übertragen werden, entfallen viele potenzielle Angriffspunkte. Zudem wird die Administration vereinfacht. Benutzerkonten lassen sich zentral sperren, sodass ehemalige Mitarbeiter keinen Zugriff mehr haben. Auf diese Weise werden Compliance und Sicherheit zusätzlich gestärkt.

Szenarien zur Verwendung von SSO

SAP Single Sign-On ermöglicht drei Schlüsselszenarien: SSO für Anwendungen der SAP Business Suite, SSO für heterogene Umgebungen und SSO für Cloud-basierte und unternehmensübergreifende Szenarien.

Single Sign-On für die SAP Business Suite

Für die Einrichtung der SAP Business Suite kommt die Kerberos-Authentifizierung zum Einsatz. Mitarbeiter melden sich einmalig an, wenn sie ihren Computer starten und sich in der Windows-Domäne einloggen.

Alle weiteren Authentifizierungen laufen automatisch über den Kerberos-Token-Mechanismus, den SAP Single Sign-On bereitstellt. Dieser Mechanismus basiert auf Microsoft Active Directory. Ein zusätzlicher Server ist in diesem Szenario nicht erforderlich.

Single Sign-On für heterogene IT-Landschaften

SAP Single Sign-On lässt sich auch einsetzen, wenn in der IT-Landschaft eines Unternehmens Systeme verschiedener Hersteller genutzt werden. Dafür unterstützt SAP SSO X.509-Zertifikate, die zum Beispiel auf Smartcards basieren. Diese digitalen Zertifikate gelten als Standard und werden von den meisten Unternehmensanwendungen unterstützt.

Unternehmen können dafür eine eigene Public-Key-Infrastruktur (PKI) aufbauen, um X.509-Zertifikate auszugeben. Alternativ lassen sich über die sichere Login-Server-Software kurzlebige Zertifikate erstellen. Damit entfällt der Aufwand einer vollständigen PKI mit Prozessen wie Sperrlisten für Zertifikate.

Einmal aktiviert, ermöglicht dieses Szenario eine einmalige Anmeldung. Nutzer erhalten dadurch Zugriff nicht nur auf ihre SAP-Systeme, sondern auch auf zahlreiche Non-SAP-Anwendungen.

Single Sign-On für Cloud-Lösungen

Kerberos- und X.509-Zertifikate decken bereits viele SSO-Anwendungsfälle in Unternehmen ab. Immer mehr Firmen möchten jedoch auch Vertrauensbeziehungen über Unternehmensgrenzen hinweg oder direkt in der Cloud aufbauen.

Auch in diesen Szenarien lässt sich Single Sign-On integrieren. Dafür wird die Security Assertion Markup Language (SAML) 2.0 eingesetzt. Mit diesem Internet-Standard ist eine webbasierte SSO-Nutzung möglich.

So bleibt die Authentifizierung auch dann bestehen, wenn Systeme verschiedener Unternehmen gemeinsam genutzt oder Daten über die Cloud ausgetauscht werden.

Von SSO 2.0 auf 3.0

SAP Single Sign-On 3.0 unterstützt weiterhin alle Funktionen der Vorgängerversion 2.0. Die Grundlagen der wichtigsten Szenarien bleiben unverändert. Eine in Version 2.0 gestartete Implementierung muss daher in Version 3.0 weder angepasst noch neu aufgebaut werden. Zusätzlich lässt sich die Reichweite bestehender Implementierungen auf neue Szenarien erweitern.

Die neuen Funktionen sind optional und können jederzeit aktiviert werden. Das Update von 2.0 auf 3.0 erfolgt unkompliziert und verhält sich wie ein Patch. Komponenten können in beliebiger Reihenfolge aktualisiert werden, solange keine spezifische Funktion von Version 3.0 erforderlich ist.

Wichtiger Hinweis: SAP hat angekündigt, dass die Mainstream-Wartung für SAP NetWeaver AS Java, auf dem SAP SSO 3.0 basiert, Ende 2027 ausläuft. Damit endet auch die langfristige Perspektive für SAP Single Sign-On 3.0.

Neuerungen in SAP Single Sign On Version 3.0

Erweiterte Unterstützung für vorhandene PKI-Implementierungen

Mit SAP Single Sign-On 3.0 kann der Secure Login Server als Registration Authority (RA) eingesetzt werden. Eine vorhandene Public-Key-Infrastruktur (PKI) dient dabei als Certificate Authority (CA) für Benutzer- und Serverzertifikate.

Ist bereits eine Unternehmens-PKI vorhanden, muss keine zusätzliche Infrastruktur aufgebaut werden. Die Zertifikate lassen sich auf Basis der bestehenden PKI- und Sicherheitsrichtlinien ausstellen und signieren. Speicher- und Sperrvorgänge bleiben weiterhin gültig.

Optimiertes Certificate Lifecycle Management für SAP NetWeaver AS ABAP

SAP Single Sign-On 3.0 führt eine effizientere Verwaltung des Certificate Lifecycle ein. Die Administrationskonsole von Secure Login Server unterstützt Verwalter durch die Automatisierung von Erneuerungen für Serverkomponenten in der Landschaft. Dies reduziert den manuellen Aufwand erheblich, schließt die Risiken menschlicher Fehler aus und vermeidet kostspielige Systemausfälle.

Erweiterte Unterstützung für Single Sign-On für mobile Geräte

Mit dem Secure Login Server lassen sich X.509-Zertifikate auf unterschiedliche Weise für mobile Geräte bereitstellen. Bisher kam dafür vor allem das Simple Certificate Enrollment Protocol (SCEP) zum Einsatz. In Version 3.0 ist zusätzlich die Bereitstellung über die SAP Authenticator-App für iOS möglich. Außerdem können Entwickler mit Hilfe der REST-API einen eigenen Code für die Zertifikatregistrierung erstellen.

Darüber hinaus bietet SAP Single Sign-On 3.0 eine mobile Lösung für gemeinsam genutzte Geräte. Diese Variante ist aktuell über die SAP Authenticator-App für Android verfügbar und nutzt die NFC-Readertechnologie.

Ihr Plan für bessere SAP Berechtigungen

In dem Strategieworkshop SAP Berechtigungen entwickeln wir für Sie eine Strategie zur Optimierung der SAP Sicherheit und Reduzierung der Betriebsaufwände.

Neuer Verschlüsselungsmodus

Der neue Verschlüsselungsmodus von SAP Single Sign-On 3.0 erweitert die Sicherheit der Netzwerkkommunikation. Er verschlüsselt das SNC-Protokoll, das für die Verbindung mit SAP-Systemen genutzt wird.

Die Verschlüsselung greift selbst dann, wenn ein benutzerspezifisches Sicherheitstoken vorübergehend fehlt oder noch nicht eingerichtet ist. So bleibt die Datenkommunikation bereits während eines Implementierungsprojekts geschützt – noch bevor eine individuelle Konfiguration abgeschlossen ist.

Auch der Datenschutz verbessert sich. Geht beispielsweise eine Chipkarte mit digitalem Zertifikat verloren, bleibt die Kommunikation dennoch gesichert.

Secure Client für die sichere Anmeldung

SAP Single Sign-On 3.0 enthält eine neue Version des Secure Login Web Client. Dieser basiert auf einer überarbeiteten Architektur und weiteren Integrationsoptionen. Mit Hilfe des Secure Login Web Client kann ein laufender Geschäftsprozess einer Browsersitzung eine nahtlose Authentifizierung für ein installiertes Programm auf dem Benutzerdesktop auslösen.

Ab SAP Single Sign-On 3.0 ist der Secure Login Web Client nicht mehr von Java oder ActiveX abhängig. Dadurch entfallen die bisherigen Einschränkungen bei der Browserunterstützung.

Verbesserungen für Verschlüsselungsfunktionen und Sicherheitsprotokolle

Die aktuelle Version von SAP Single Sign-On 3.0 unterstützt nun auch Perfect Forward Secrecy für die SNC-Kommunikation. Dadurch sinkt das Risiko, dass Angreifer mit kompromittierten Schlüsseln bereits aufgezeichnete Sitzungsdaten entschlüsseln können.

Zusätzlich ist die neue SSL/TLS-Verschlüsselungssuite „TLS_FALLBACK_SCSV“ verfügbar. Sie bietet einen verbesserten Schutz vor sogenannten Protokoll-Downgrade-Angriffen und stärkt damit die gesamte Sicherheit der Kommunikation.

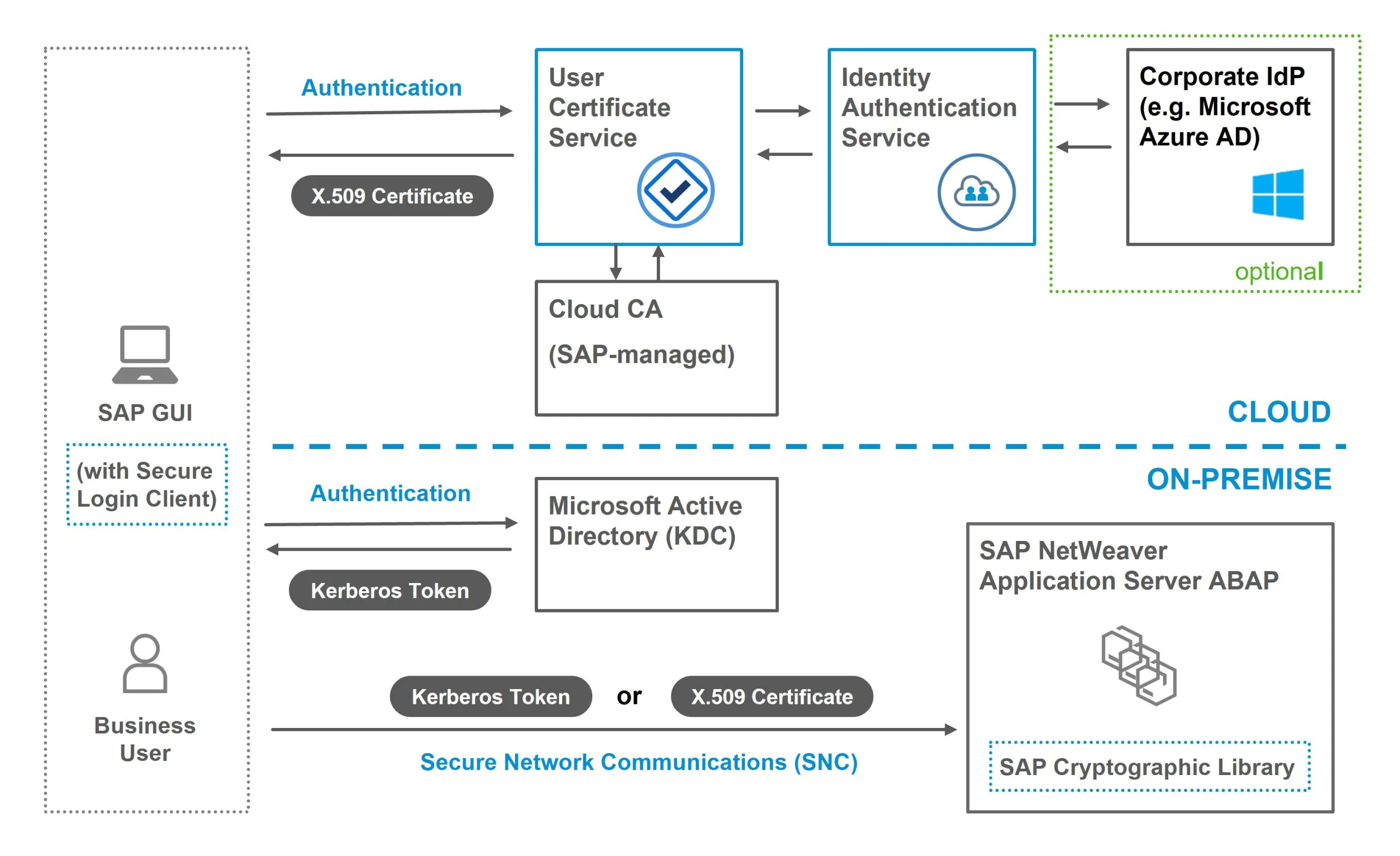

SSO in der Cloud mit SAP Secure Login Service for SAP GUI

SAP bereitet die Einführung eines Nachfolgeprodukts für SAP Single Sign-On (SSO) vor. Hintergrund ist das Ende der Mainstream-Wartung für SAP NetWeaver AS Java im Jahr 2027, auf dem die bisherige Lösung basiert. Das neue Produkt heißt SAP Secure Login Service for SAP GUI. Es handelt sich um eine Cloud-basierte Lösung, die mehrere Vorteile gegenüber dem bisherigen System bietet.

Im Unterschied zur bisherigen Architektur, bei der X.509-Zertifikate von AS Java ausgestellt wurden, übernimmt nun ein Cloud-Service diese Aufgabe. Dadurch entfällt der Betrieb eines eigenen Servers, was die Wartung deutlich erleichtert. Zusätzlich verbessert sich die Integration mit Identitätsanbietern (IdPs), etwa SAP Identity Services oder Microsoft Azure Directory. Gerade in der On-Premise-Lösung führte dieser Punkt bislang häufig zu Problemen in der Benutzererfahrung.

Kunden, die von SAP SSO auf den neuen SAP Secure Login Service for SAP GUI umsteigen möchten, können ihre bestehenden Identity-Provisioning-Lösungen, wie SAP Identity Services oder Microsoft Azure Directory, weiterhin nutzen und deren Konfigurationen beibehalten. Bei Verwendung der Kerberos-Technologie deckt der SAP Secure Login Service die Anforderungen des Secure Login Clients auf der Clientseite ab, sodass keine Cloud-Verbindung mehr erforderlich ist.

Dieser Artikel erschien bereits im Juni 2021. Der Artikel wurde am 15.09.2025 erneut geprüft und mit leichten Anpassungen aktualisiert.

Weiterführende Links und mehr Informationen

- Produktseite von SAP

- Single Sign On für SAP GUI: Einrichtung SNC für SAP auf Windows

- SSO Troubleshooting Checklist

- Single Sign On mit KeePass

- Single-Sign-On: Trust-Verbindung einrichten mit dem SSO2-Wizard

- Internet Explorer Client Certificate Popup unterbinden bei SSO Szenario

FAQ zu SAP Single Sign-On

Was ist SAP Single Sign-On?

Das SAP Single Sign-On (kurz SSO) ist ein Softwareprodukt von SAP und ermöglicht Benutzern mit einem einzigen Log-In einen zentralen Zugriff auf alle angeschlossenen Systeme.

Wie funktioniert der SAP Single Sign-On?

Für die Nutzung in Verbindung mit der SAP GUI wird eine kleine Client-Software, der Secure Login Client, ausgeliefert. Für gängige SAP und Non-SAP-Webapplikationen werden Standardsicherheitstechnologien, darunter Kerberos, X.509-Zertifikate und SAML unterstützt. Bei komplexeren Szenarien wie dem Einsatz von Einmalpasswörtern oder der Anbindung spezieller Authentifizierungsquellen kann der Java-basierte Secure Login Server eingesetzt werden.

Was sind die Vorteile des Single Sign-On?

Die Benutzer erhalten mehr Komfort, denn sie müssen sich nur ein Passwort für alle Anwendungen merken. Das erhöht die Effizienz im Arbeitsalltag und erspart auch dem Helpdesk viel Zeit. Da der Einsatz von Single Sign-On auch den Einsatz von Transportverschlüsselung (via SNC) mit sich bringt, verbessert sich neben dem Komfort für Benutzer auch die IT-Sicherheit.

Wer kann mir beim Thema SAP Single Sign-On (SSO) helfen?

Wenn Sie Unterstützung zum Thema SAP Single Sign-On (SSO) benötigen, stehen Ihnen die Experten von RZ10, dem auf dieses Thema spezialisierten Team der mindsquare AG, zur Verfügung. Unsere Berater helfen Ihnen, Ihre Fragen zu beantworten, das passende Tool für Ihr Unternehmen zu finden und es optimal einzusetzen. Vereinbaren Sie gern ein unverbindliches Beratungsgespräch, um Ihre spezifischen Anforderungen zu besprechen.

12 Kommentare zu "SAP Single Sign-On (SSO)"

Der SAP-Communicator liegt nicht im Source Code vor.

Dies widerspricht den Geschäftsvorgaben zur betrieblichen Nutzung unserer mobilen Telefone.

Ergo: ein Showstopper, für alle, die Datensicherheit ernst nehmen.

Hallo

Vielen Dank für diesen Beitrag.

Mir ist aber leider noch nicht klar, muss der Secure Login Server am Solution Manager installiert werden ? Da überrall steht, dass Secure Login Server in Solution Manager integriert ist.

Muss Secure Login Server lizensiert werden ?

Danke schön

Hallo Tim,

ja, der Secure Login Server muss lizensiert werden (Teil von SAP Single Sign-On). Er kann, muss aber nicht auf dem Solution Manager installiert werden, er kann auch auf einem anderen System mitlaufen.

Viele Grüße

Tobias

Hallo Tobias,

Benötigt SSO immer Active Directory bzw. funktioniert SSO nur in Zusamenhang mit Active Directory ?

Danke

Hi Edvin,

SAP Single Sign On unterstützt neben Active Directory auch andere Anmeldemechanismen: RADIUS server, LDAP server, SAP Single Sign-On selbst, Smart card authentication und RFID identification

Such mal nach dem Implementation Guide, ich habe hier eine URL (aber die ändern sich gerne mal): Secure Login for SAP Single Sign-On

Implementation Guide https://help.sap.com/doc/7d3f26c449524c54b5d8232e11f0a771/3.0/en-us/secureloginforsapsso3.0_uacp.pdf

Viele Grüße

Tobias

Hallo Herr Harmes,

muss immer der Secure login Client auf End User Laptops installiert werden ? Oder geht SSO auch ohne Secure login Client, wenn man z.b. S/4HANA Systeme, SAP Cloud und Premise Systeme verwendet ? Gibt es eine Alternative zu Secure login Client ?

Ist Secure Login Server kostenpflichtig ?

Best Dank im Voraus

Beste Grüße

Michael

Hallo Michael,

hier die Antwort unseres Experten:

“Für Cloud Systeme geht es auf jeden Fall ohne Secure Login Client, da kann der Login z. B. über Azure Active Directory erfolgen mit Hilfe des IAS.”

Viele Grüße

Die RZ10-Redaktion

Hallo Tobias,

wir haben in jedem Mandant mehrere Benutzer für ein einzigen User. Also ein Benutzer hat verschiedene Kennungen in einem Mandant.

Wie kann man SSO mit mehreren Benutzer in einem Mandanten (also mehrere User für einen Benutzer) realisieren ?

Vielen Dank im Voraus für jeden Tip.

Wic

Hallo und vielen Dank für die Frage!

Hier die Antwort unseres Experten:

“Die verschiedenen Benutzer müssen den gleichen SNC-String in ihrem Stammsatz haben – dann kann der User im Login auswählen, welchen User er nutzen möchte. Zumindest ist dies in der SAP GUI so.”

Viele Grüße

Die RZ10-Redaktion

Hallo Herr Harmes,

ist es richtig, das die SAP das Lizenzmodell auch für on-premise Systeme auf das Subcription Modell mit der Mindestanzahl von 500 Liz. geändert hat oder gibt es noch Möglichkeiten, die “alten Lizenzen” im 50 Liz. Paket zu erwerben?

Viele Grüße

Markus

Hallo RZ10-Team,

kann SAP SSO für S/4HANA-Systeme (On Premise) eingesetzt werden?

Im PAM steht: verfügbar für Business Suite 7 / NW 7.50. Und das Maintenance endet 2027.

Was verwendet man für S/4 SSO?

Danke und viele Grüße

Peter

Hallo Peter,

danke für die Frage! Hier die Antwort unseres Experten:

SSO kann auch weiterhin für S/4HANA eingesetzt werden. Zukünftig setzt SAP allerdings nicht mehr auf den “veralteten” SAP Secure Login-Server, sondern auf den neuen Cloud-Service in der BTP: SAP Secure Login Service. Das ist die neue SSO-Verwaltung von SAP.

Gerne können wir uns noch einmal konkreter darüber unterhalten!

Viele Grüße aus der RZ10-Redaktion