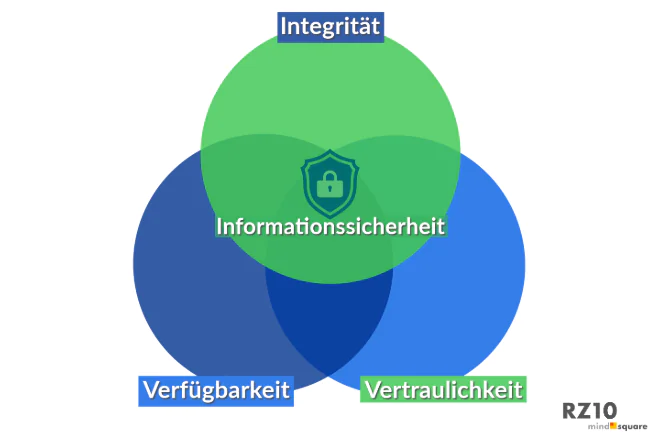

Die drei Schutzziele der Informationssicherheit

Autor: Tobias Harmes | 10. Juni 2024

Die Schutzziele der Informationssicherheit sind essenziell für den Schutz von Unternehmensdaten vor Bedrohungen und Ausfällen. Dieser Artikel erläutert die Herkunft der Schutzziele, ihre praktische Umsetzung und die Überwachung ihrer Wirksamkeit anhand geeigneter Maßnahmen und KPIs.

Woher kommen die Schutzziele?

Die Schutzziele der Informationssicherheit stammen vom Bundesamt für Sicherheit in der Informationstechnik (BSI). Das BSI hat diese Ziele in seiner Methodik des IT-Grundschutzes festgelegt. Sie orientieren sich an den Anforderungen der internationalen Norm ISO 27001, die den Aufbau eines Informationssicherheits-Managementsystems (ISMS) beschreibt. Diese Norm und die Schutzziele sollen Unternehmen dabei helfen, ihre Informationswerte vor kriminellen Angriffen, fehlerhaften Systemen und menschlichem Versagen zu schützen. Darüber hinaus können Unternehmen zusätzlich erweiterte Schutzziele definieren, um spezifische Anforderungen besser zu erfüllen.

Die grundliegenden Schutzziele

Die Informationssicherheit verfolgt drei primäre Schutzziele: Vertraulichkeit, Integrität und Verfügbarkeit.

Vertraulichkeit schützt Informationen vor unbefugtem Zugriff. Nur autorisierte Personen dürfen auf sensible Daten zugreifen. Maßnahmen zur Gewährleistung der Vertraulichkeit umfassen Verschlüsselung, Zugriffskontrollen und Firewalls.

Integrität stellt sicher, dass Informationen unverändert und korrekt bleiben. Änderungen müssen nachvollziehbar sein und dürfen nur durch befugte Personen erfolgen. Methoden zur Sicherung der Integrität beinhalten Prüfsummen, Zugriffsrechte und regelmäßige Backups.

Verfügbarkeit sorgt dafür, dass Informationen und Systeme stets zugänglich sind. Dies verhindert Systemausfälle und Datenverluste. Maßnahmen zur Erhöhung der Verfügbarkeit sind redundante Systeme, Failover-Technologien und ein Disaster Recovery Plan.

Neben den primären Schutzzielen Vertraulichkeit, Integrität und Verfügbarkeit existieren erweiterte Schutzziele, die in spezifischen Kontexten von entscheidender Bedeutung sind.

Welche erweiterten Schutzziele gibt es?

Authentizität gewährleistet die Verifizierung der Identität von Benutzern, Geräten oder Informationen. Digitale Signaturen stellen eine gängige Methode zur Bestätigung der Echtheit von Nachrichten oder Dokumenten sowie zur Erkennung von Manipulationen dar.

Unter Nichtabstreitbarkeit wird die eindeutige Zuordnung von Aktionen oder Transaktionen zu einem Absender verstanden. Dadurch wird sichergestellt, dass der Absender seine Handlung nicht abstreiten kann. Zu den Maßnahmen, die die Nichtabstreitbarkeit gewährleisten, zählen Zugriffskontrollen und Protokollierungen.

Verlässlichkeit bezeichnet die konsistente und erwartungsgemäße Funktionsausübung eines Systems. Systeme müssen stabil und zuverlässig arbeiten, um das Vertrauen in ihre Nutzung zu gewährleisten.

Diese erweiterten Schutzziele stellen eine Ergänzung der grundlegenden Ziele der Informationssicherheit dar und tragen zu einer weiteren Erhöhung der Sicherheit und Vertrauenswürdigkeit von Informationssystemen bei.

Überwachung und Messung der Schutzziele in der Praxis

Um die Schutzziele der Informationssicherheit in der Praxis zu überwachen und zu messen, setzen Unternehmen verschiedene Verfahren und Technologien ein. Dazu gehören:

- Sicherheitsaudits: Regelmäßige Audits und Bewertungen prüfen die Einhaltung der Sicherheitsrichtlinien und -prozesse. Interne und externe Audits helfen, Schwachstellen zu identifizieren und dadurch Maßnahmen zur Verbesserung umzusetzen.

- Überwachungstools: Sicherheitsinformations- und Ereignismanagement (SIEM)-Systeme überwachen kontinuierlich Netzwerkaktivitäten und Sicherheitsereignisse. Diese Tools sammeln und analysieren Daten in Echtzeit, um potenzielle Bedrohungen frühzeitig zu erkennen.

- Vulnerability Scans: Regelmäßige Schwachstellenscans identifizieren bekannte Sicherheitslücken in Systemen und Anwendungen. Diese Scans helfen, Schwachstellen zu beheben, bevor sie ausgenutzt werden können.

- Penetrationstests: Penetrationstests simulieren Angriffe auf das System, um Sicherheitslücken aufzudecken und zu schließen. Dadurch bieten sie praktische Einblicke in die Sicherheit der IT-Infrastruktur.

- Log-Management: Durch das Sammeln und Analysieren von Log-Dateien überwachen Unternehmen sicherheitsrelevante Aktivitäten und erkennen Anomalien, die auf Sicherheitsvorfälle hinweisen könnten.

Geeignete KPIs zur Bewertung der Wirksamkeit der Sicherheitsmaßnahmen

- Anzahl der Sicherheitsvorfälle: Die Anzahl und Art der gemeldeten Sicherheitsvorfälle bieten Einblicke in die Wirksamkeit der bestehenden Sicherheitsmaßnahmen. Ein Rückgang der Vorfälle deutet dementsprechend auf verbesserte Sicherheitspraktiken hin.

- Durchschnittliche Reaktionszeit: Die Zeit, die benötigt wird, um auf einen Sicherheitsvorfall zu reagieren, zeigt die Effizienz der Incident-Response-Prozesse. Kürzere Reaktionszeiten bedeuten in der Regel effektivere Sicherheitsmaßnahmen.

- Anzahl der durchgeführten Audits und Penetrationstests: Die Häufigkeit und Ergebnisse von Audits und Penetrationstests geben Aufschluss über die kontinuierliche Überprüfung und Verbesserung der Sicherheitsmaßnahmen.

- Patch-Management: Der Prozentsatz der rechtzeitig installierten Patches und Updates zeigt, wie gut das Unternehmen Sicherheitslücken schließt. Ein hoher Prozentsatz bedeutet eine gute Patch-Management-Praxis.

- Schulung und Sensibilisierung: Die Anzahl der durchgeführten Sicherheitsschulungen und die Teilnahmequote der Mitarbeiter zeigen, wie gut das Unternehmen seine Mitarbeiter auf Sicherheitsbedrohungen vorbereitet.

- Verfügbarkeit der Systeme: Die Betriebszeit (Uptime) und die Anzahl ungeplanter Systemausfälle messen die Verfügbarkeit der IT-Systeme. Hohe Verfügbarkeit weist auf effektive Maßnahmen zur Sicherstellung der Verfügbarkeit hin.

- Erfolgsquote von Backup- und Wiederherstellungsprozessen: Die Häufigkeit und der Erfolg von Backups und Wiederherstellungen zeigen die Zuverlässigkeit der Maßnahmen zur Datenverfügbarkeit und -integrität.

Unsere ISO 27001 Beratung richtet sich an alle, die das Thema Informationssicherheit angehen wollen - sicher werden nach ISO 27001 Standard.

Fazit

Die vom Bundesamt für Sicherheit in der Informationstechnik (BSI) definierten Schutzziele der Informationssicherheit, die auf der internationalen Norm ISO 27001 basieren, sind von entscheidender Bedeutung für den Schutz von Informationswerten. Die primären Ziele – Vertraulichkeit, Integrität und Verfügbarkeit – sichern Daten vor unbefugtem Zugriff, unbemerkten Änderungen und Ausfällen. Darüber hinaus ergänzen erweiterte Ziele wie Authentizität und Nichtabstreitbarkeit diese Grundziele und tragen zu einer umfassenden Sicherheit bei.

Unternehmen überwachen die Schutzziele durch Audits, Überwachungstools, Schwachstellenscans und Penetrationstests. Wichtige KPIs zur Bewertung der Sicherheitsmaßnahmen umfassen die Anzahl der Sicherheitsvorfälle, Reaktionszeiten, Audithäufigkeit, Patch-Management, Mitarbeiterschulungen, Systemverfügbarkeit und Backup-Erfolgsquoten. Dadurch ermöglichen diese Maßnahmen eine kontinuierliche Verbesserung der Informationssicherheit und tragen somit zur effektiven Risikominimierung bei.

FAQ

Was sind die grundlegenden Schutzziele der Informationssicherheit?

Die grundlegenden Schutzziele der Informationssicherheit sind Vertraulichkeit, Integrität und Verfügbarkeit. Vertraulichkeit schützt Daten vor unbefugtem Zugriff, Integrität stellt sicher, dass Daten unverändert bleiben, und Verfügbarkeit sorgt dafür, dass Systeme und Daten jederzeit zugänglich sind.

Welche erweiterten Schutzziele gibt es und warum sind sie wichtig?

Zu den erweiterten Schutzzielen gehören Authentizität, Nichtabstreitbarkeit und Verlässlichkeit. Diese Ziele gewährleisten die Identitätsverifizierung, die eindeutige Zuordnung von Handlungen und die zuverlässige Funktionsweise von Systemen, was zu einer höheren Sicherheit und Vertrauenswürdigkeit beiträgt.

Wie werden die Schutzziele der Informationssicherheit überwacht und gemessen?

Unternehmen überwachen und messen die Schutzziele durch Sicherheitsaudits, Überwachungstools wie SIEM-Systeme, regelmäßige Schwachstellenscans und Penetrationstests. Wichtige Kennzahlen sind die Anzahl der Sicherheitsvorfälle, Reaktionszeiten, Audithäufigkeit und die Verfügbarkeit der Systeme.

Ein Kommentar zu "Die drei Schutzziele der Informationssicherheit"

das Thema ist sehr interessant