Best-of Februar 2019 | RZ10.de SAP Basis & Security | 28.02.2019

Autor: Tobias Harmes | 28. Februar 2019

Wir schreiben den 28.02.2019. Neben unserem Best-of der SAP Basis & Security-Inhalten aus dem Februar 2019 beschäftige ich mich mit der Frage, ob Marie Kondo die Rettung für gestresste SAP Admins sein kann.

Beitrag

… als Podcast

Für unterwegs – den Podcast abonnieren: https://rz10.de/podcast

… auf YouTube

YOUTUBE-CHANNEL abonnieren: https://www.youtube.com/c/Rz10De_ms

Als ich eine Folge von Marie Kondo auf Netflix gesehen habe, musste ich schmunzelnd an das eine oder andere SAP-System denken, das ich selbst untersuchen durfte. Die zierliche Japanerin Marie Kondo hat 2011 ihr erstes Buch „Magic Cleaning: Wie richtiges Aufräumen Ihr Leben verändert“ veröffentlicht. Das #KonMari–Konzept: Man arbeitet sich beim Aufräumen nicht nach Bereichen (erst Arbeitszimmer, dann Schlafzimmer, etc.) sondern nach Kategorien vor (erst Kleidung, dann Bücher, dann Papiere, etc.). Bei der Entscheidung „behalten oder nicht“ geht es nicht um Anschaffungskosten, Zustand oder Nützlichkeit, sondern nur nach „erzeugt es Freude?“ („does it spark joy?“).

SAP hat 2016 mit der Einführung von SAP Netweaver 7.50 die ungeliebte Profilgrenze von 312 Profilen pro User aufgehoben. Bei dem einen oder anderen fällt das gerade auf, weil plötzlich Rollentransporte zwischen EHP8 und Vor-EHP8-Systemen wegen den unterschiedlichen Tabellen auf die Nase fallen. Es entfällt also für alle mit SAP ERP >= EHP8 die harte Maximal-Grenze für zugeordnete Rollen pro User – und auch einer der populärsten Treiber für ein Redesign von SAP Berechtigungen. Im Prinzip ist damit jedes Zimmer für jeden Benutzer im Haus unendlich groß – endlich kann man noch mehr Berechtigungen ins Zimmer reinstopfen.

Die tatsächlich nie gestellte Frage bei Hunderten von Berechtigungen in einem User lautet: „does it spark joy?“ Vielleicht erzeugt es Freude für den Anwender – weil er in Ruhe arbeiten kann. Doch die Prüfer sind sauer, weil sie immer wieder etwas finden, was aus dem „Zimmer“ raus soll. Die Berechtigungs-Admins sind genervt, weil sie nicht ins Zimmer kommen – schon gar nicht an das dreckige Geschirr ganz hinten. Wer neu einzieht, bekommt die gleiche chaotische Möblierung wie Herr Müller im Erdgeschoss. Und die Inhaber der Berechtigungen sollen bestätigen, dass alles, was in den Zimmern steht, auch da hingehört. Sie merken schon – „that one does not spark joy“.

Ich kann mit vielen Aspekten der Marie-Kondo-Methode wenig anfangen, da halte ich es eher wie Roland Kopp-Wichmann in seinem lesenswerten Blogbeitrag dazu. Doch ich halte den Kern für wahr. Damalige hohe Anschaffungskosten, Nur-Einmal-Getragen-Zustand einzelner Berechtigungen oder Geht-Ja-Noch-Nützlichkeit jeder Berechtigung für sich genommen sind sicherlich Argumente. Aber wem nutzen diese Argumente, wenn der Gesamtzustand Änderungen unmöglich macht oder die Auswirkungen von Änderungen Chaos auslösen? Das kann doch kein nachhaltiges Konzept sein. Und naja – Frühling ist ja wie gemacht für das Aufräumen. Vor den Berechtigungen könnten Sie auch bei den Benutzern anfangen. Und wenn Sie es nicht allein schaffen und auch nicht wissen, wo Sie anfangen sollen, komme ich gerne auch mal bei Ihnen vorbei. Auch ohne die Wäsche senkrecht in die Schublade zu stellen. ?

Viel Spaß mit den Inhalten aus dem Februar!

Überblick der neuen Inhalte auf RZ10.de Februar 2019

[Event] SAP Security Networking Brunch

[Event] SAP Security Networking Brunch

Wir veranstalten am 27.03.2019 in Stuttgart ein Networking Brunch zum Thema SAP Security. Einen Vormittag lang gibt es die Gelegenheit, sich beim Brunchen mit Gleichgesinnten auszutauschen. Ich würde mich sehr freuen, Sie dort zu sehen!

Datum: 27. März 2019

Uhrzeit: 09:00–13:00 Uhr

Hier geht’s zur Anmeldung.

Frühjahrsputz in der Benutzer- und Berechtigungsverwaltung

Frühjahrsputz in der Benutzer- und Berechtigungsverwaltung

Während SAP-Systeme häufig schnell wachsen und neue Benutzer oft kurzfristig angelegt werden müssen, wird die Deaktivierung nicht länger benötigter Accounts häufig kaum beachtet. Dies führt zu schlafenden Sicherheitsrisiken im System und zudem zu vermeidbaren Lizenzkosten. Eine regelmäßige Rezertifizierung der Benutzer und ihrer Berechtigungen kann hier eine Abhilfe schaffen.

Artikel lesen

CheckIDM – Einfache Benutzerverwaltung in nur einem Tag

CheckIDM – Einfache Benutzerverwaltung in nur einem Tag

Viele Unternehmen stehen vor der Herausforderung ihre Prozesse zu digitalisieren und zu vereinfachen. CheckIDM könnte hier die passende Lösung sein. Auch für Sie?

Artikel lesen

SAP-Passwortregeln: Profilparameter und Security Policies via SECPOL

SAP-Passwortregeln: Profilparameter und Security Policies via SECPOL

Passwortregeln für das SAP-System werden seit jeher über Profilparameter gesetzt. Ab EHP 6 für das ECC sind die sogenannten „Security Policies“ verfügbar. Damit können Sicherheitsrichtlinien auch benutzerabhängig umgesetzt werden. Nachfolgend erfahren Sie, wie Sie diese Nutzen und was das für Sie bei der Prüfung der Security-Einstellungen einer SAP-Installation bedeutet.

Artikel lesen

Dann leiten Sie unseren Newsletter gerne weiter. Wir freuen uns über Ihre Empfehlung!

Anmelden unter: https://rz10.de/newsletter/

SAP Cloud Platform: Grundlagen

SAP Cloud Platform: Grundlagen

SAP Cloud Platform (kurz SCP) ist ein PaaS-Angebot (Platform as a Service) der SAP und stellt Dienste für die Entwicklung, Integration und das Anwenden von modernen Cloud-Anwendungen und kundenindividueller Erweiterung von Cloud- und On-Premise-Landschaften zur Verfügung.

Artikel lesen

Alte Scanner in Logistik und Lager: Ein Risiko für das SAP? Im Gespräch mit Tim Lutz

Alte Scanner in Logistik und Lager: Ein Risiko für das SAP? Im Gespräch mit Tim Lutz

Ich spreche mit Logistik-Experten Tim Lutz über das mögliche Risiko von alten Scannern in Lager und Logistikzentren. Denn bei vielen Unternehmen sind im Lager mobile Scanner an das SAP angebunden, deren Lebenszyklus schon lange überschritten ist. Welche Probleme und Risiken ergeben sich daraus?

Artikel lesen | Video ansehen

SAP Enterprise Threat Detection (ETD)

SAP Enterprise Threat Detection (ETD)

Die Cyberangriffe auf Unternehmen und Organisationen nehmen stetig zu. Mithilfe des Monitoring-Werkzeugs SAP Enterprise Threat Detection (ETD) können verbundene Unternehmenssysteme und Applikationen überwacht werden. Das Ziel: In Echtzeit Cyberangriffe identifizieren, analysieren und neutralisieren und mögliche Schäden vermeiden, bevor diese auftreten.

Artikel lesen

In diesem Beitrag stellt mein Kollege Maximilian Gill Ihnen SAP Focused Insights (ehem. Dashboard Factory) für den SAP Solution Manager vor. Focused Insights stellt ein Set von vorbereiteten Dashboards bereit, welche sich die Daten des SAP Solution Managers zu Nutze machen und sich somit nahtlos in das SAP Lösungsmanagment eingliedern.

Artikel lesen

Relevanz und Zukunft der SAP Cloud Platform mit Helge Sanden

Relevanz und Zukunft der SAP Cloud Platform mit Helge Sanden

Auf den DSAG-Technologietagen 2019 spreche ich mit Helge Sanden, dem Chefredakteur des IT-Onlinemagazins. Wie steht es um die Zukunft und die Relevanz der SAP Cloud Platform in Unternehmen und bei SAP-Anwendern?

Artikel lesen | Video ansehen

DSAG-Technologietage 2019 Recap

DSAG-Technologietage 2019 Recap

Ich spreche mit Enterprise-Mobility-Experten Rico Magnucki über den ersten Tag auf den DSAG-Technologietagen 2019. #DSAGTT19 #DSAG

Artikel lesen | Video ansehen

ISPICIO_E – Emergency User Management for SAP

ISPICIO_E – Emergency User Management for SAP

ISPICO_E ist ein Tool für Notfallbenutzer-Einsätze (Emergency User) speziell mit dem Fokus auf KMU. Das Werkzeug erlaubt kostengünstig einen compliance-konformen Umgang mit SAP-Notfallbenutzern.

Artikel lesen

Login-Chaos bei Fiori-Apps auflösen im Gespräch mit Rico Magnucki

Login-Chaos bei Fiori-Apps auflösen im Gespräch mit Rico Magnucki

Rico Magnucki – Enterprise-Mobility-Experte – und ich sprechen über die typischen Probleme beim Login in Fiori-Apps und wie sich das Login-Chaos lösen lässt.

Artikel lesen | Video ansehen

SAP Konsistenzprüfung & Workshop

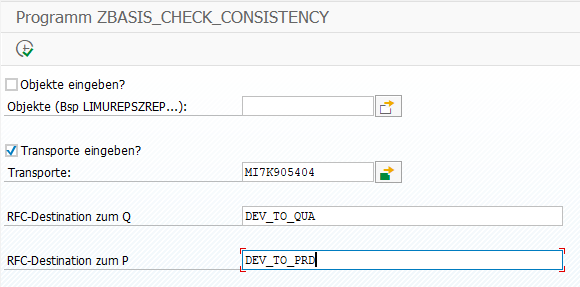

SAP Konsistenzprüfung & Workshop

Unsere Konsistenzprüfung hilft Ihnen bei der Analyse, ob in Ihrem System Objekte vorhanden sind, die Inkonsistenzen innerhalb der Linie aufweisen.

Artikel lesen

SAP Security Check – mit Luca Cremer

SAP Security Check – mit Luca Cremer

Ich spreche mit SAP-Security-Experten Luca Cremer über den SAP Security Check. Was sind Erfahrungswerte und Empfehlungen zur Feststellung von kritischen Berechtigungen, wie sieht die Service-Erbringung bei Kunden aus?

Artikel lesen | Video ansehen

Löschen eines Users führt zum Dump MESSAGE_TYPE_X (AM057)

Löschen eines Users führt zum Dump MESSAGE_TYPE_X (AM057)

Beim Löschen eines Users oder bei der Bearbeitung der Adresse eines Users kommt es zu einem Dump MESSAGE_TYPE_X (AM 057). Wie dieser Fehler behoben werden kann, erfahren Sie in diesem Beitrag von Tobias Koch.

Artikel lesen

Expert Session mit Tobias Harmes

Eine Expert Session ist eine interaktive Websession, in der Sie Ihre Fragen live und direkt stellen können. Durch dieses Format kann ich Fragen beantworten oder sogar Probleme lösen, die wir sonst nur im Rahmen von größeren Beratungsaufträgen und mit mehr Vorlaufzeit realisieren können.

Eine Expert Session ist eine interaktive Websession, in der Sie Ihre Fragen live und direkt stellen können. Durch dieses Format kann ich Fragen beantworten oder sogar Probleme lösen, die wir sonst nur im Rahmen von größeren Beratungsaufträgen und mit mehr Vorlaufzeit realisieren können.

Viel Spaß beim Wissen tanken und viel Erfolg bei der Umsetzung.

Ihr Tobias Harmes

… als Podcast

Für unterwegs – den Podcast abonnieren: https://rz10.de/podcast

… auf YouTube

YOUTUBE-CHANNEL abonnieren: https://www.youtube.com/c/Rz10De_ms

Auf dem Laufenden bleiben:

XING | LINKEDIN

FACEBOOK | TWITTER