Von AS JAVA-Übernahme bis hin zum Table-Drop | SAP Security Patchday September 2025

Autor: Tobias Harmes | 9. September 2025

Der SAP Security Patchday im September war am 09.09.2025. Wie jeden zweiten Dienstag im Monat gibt es am SAP Patchday aktuelle SAP Security Notes. Diesmal sind 21 neue Security-Hinweise und vier Updates enthalten. Während die ersten Exploits für August-Lücken im Umlauf sind, müssen Admins unter anderem SAP Netweaver AS Java Systeme vor einer Komplett-Übernahme schützen.

Vorweg: Auch wenn kritischer als kritisch einigermaßen Unsinn ist: Eine Sicherheitslücke aus dem Patchday im August 2025 wird gerade aktiv ausgenutzt. Bitte kontrolliert, ob ihr die Patches auch wirklich am Start habt oder meldet euch bei uns für Ad-hoc Support.

Der September 2025 bietet wie der August hoch-kritische Hinweise. Diesmal haben vier Hinweise die Einstufung „CRITICAL“ (auch als „Hot News“ bekannt) für Sicherheitslücken mit einem Risiko-Score CVSS >9.0 (einer davon ein Update). Auf der Support-Seite von SAP kann man die aktuellen Security Patch Day Details finden.

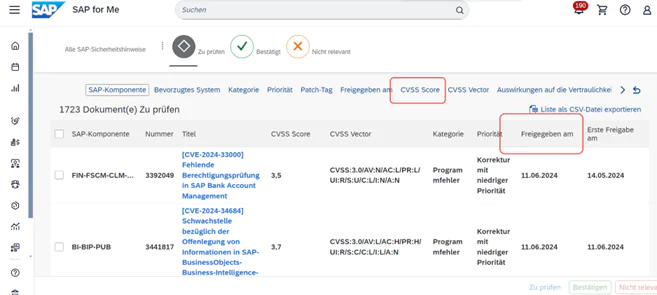

Hier ist ein anderer einfacher Weg zu den aktuellen Security Notes vom Patchday:

- https://me.sap.com/app/securitynotes aufrufen (S-User erforderlich)

- Optional: den CVSS-Score auf 8-10 einstellen, je nach Schutzbedarf

- Spalte „Freigegeben am“ finden und dort alle Einträge seit dem letzten Patchday studieren – die Filterung auf den aktuellen Monat lässt leider Updates aus, die zwischen den Patchdays veröffentlicht worden sind.

Unsichere Java-Funktion ermöglicht Ausführung von Betriebssystem-Kommandos auf Netweaver AS JAVA

Das P4-Protokoll von SAP wird verwendet für den Nachrichtenaustausch mit Java-basierten Programmen und den Aufruf von entfernten Java-Diensten. Das für die Auspacken der empfangenen Nachrichten zuständige RMI-P4 Module lässt sich bei Netweaver 7.5 Systemen austricksen und ermöglicht Angreifern zum Beispiel Befehle auf Betriebssystemebene abzusetzen. Deshalb hat die Schwachstelle auch gleich eine CVSS 10/10 bekommen.

Die Lösung ist das Einspielen eines aktuellen Support-Package Patch Level und ggf. auch einen Umstieg auf eine neuere Java-VM. Es gibt einen Workaround: Den P4-Port per Firewall und/oder über ICM-Accesslisten für nicht relevante Systeme sperren. Aber natürlich ist der Patch die bessere Wahl.

Details zum Patch und zu den Workarounds im SAP Hinweis 3634501 – [CVE-2025-42944] Insecure Deserialization vulnerability in SAP Netweaver (RMI-P4).

SAP Netweaver AS JAVA lässt sich Dateien unterschieben

Normale User können AS JAVA Dateien per Upload untermogeln, die (wenn ausgeführt) auch das System kompromittieren können. Die Lücke bekommt daher fast den CVSS-Höchstwert 9.9/10.

Die Lösung ist ein Support Package mit aktuellem Patch Level für die Komponente J2EE-APPS. Der Hinweis verlinkt auch einen Workaround, der scheint aber im SAP-internen Ticketsystem zu liegen und ist für mich leider nicht einsehbar. (Das wird vermutlich dann noch korrigiert).

Aktueller Stand des Hinweises mit Download-Details der Patches im Hinweis 3643865 – [CVE-2025-42922] Insecure File Operations vulnerability in SAP NetWeaver AS Java (Deploy Web Service)

[Update] AS ABAP – nicht lesen, aber (kaputt) ändern

Schon im SAP Security Patchday im März 2023 hochgekommen: In einem Directory Traversal-Angriff bei AS ABAP-Systemen kann man ohne Admin-Berechtigungen aus erlaubten Pfaden ausbrechen und Dateien des Betriebssystems manipulieren. Die Lücke hat einen CVSS-Score von 9.6/10.

Die Lösung ist auch mehr als zwei Jahre nach dem initialen Release das Einspielen der Korrektur bzw. des passenden SAP_BASIS Support Package. So wie ich die Änderung verstehe ist nur die Korrektur-Anleitung ergänzt worden. Ich verlinke hier die Differenz-Sicht: 3302162 – [CVE-2023-27500] Directory Traversal vulnerability in SAP NetWeaver AS for ABAP and ABAP Platform

SAP Netweaver auf IBM i-Series – User können ihre Rechte erweitern

Hoch-privilegierte User können geschützte Informationen auslesen und verändern und administrativen Zugriff erlangen, wenn in einer IBM i-Series eine LPAR mit mehr als einer SAP-System (SID) betrieben wird. Die Lücke hat einen CVSS-Score von 9.1/10.

Es gibt keinen Workaround, die Lösung dafür ist ein Kernel-Update. Details dazu im Hinweis 3627373 – [CVE-2025-42958] Missing Authentication check in SAP NetWeaver

Business One plaudert über SLD-Service Anmeldeinformationen aus

Schon im letzten Monat gab es eine Meldung im Zusammenhang mit Business One und dem System Landscape Directory (SLD). Hier gibt es den nächsten Hinweis: Vertrauliche Anmeldeinformationen werden in der Server-Antwort an den Client gesendet. Mit diesen Informationen könnten ungewollte Zugriffe ermöglicht werden. Die Lücke hat eine CVSS-Bewertung von 8.8/10.

Lösung ist der Patch für die SAP Business One / SAP B1 for SAP HANA Komponenten. Details im Hinweis 3642961 – [CVE-2025-42933] Insecure Storage of Sensitive Information in SAP Business One (SLD).

Bei S/4HANA und dem SAP Landscape Transformation Server ungeschützte Tabellen löschen

Mit ausreichenden Berechtigungen kann ein Angreifer via ABAP dank unzureichender Eingabe-Validierung ganze Tabellen löschen – sofern sie nicht durch Berechtigungsgruppen geschützt sind. Der Report hat den sprechenden Namen CNV_00001_DELETE_TABLE. CVSS-Bewertung 8.1/10.

Die Lösung dafür ist das Einspielen der Korrektur, um den Report unbrauchbar zu machen bzw. das Einspielen eines aktuellen Support Packages. Einen Workaround gibt es nicht.

Details dazu für S/4HANA im Hinweis 3635475 – [CVE-2025-42916] Missing input validation vulnerability in SAP S/4HANA (Private Cloud or On-Premise) und für SAP SLT im Hinweis 3633002 – [CVE-2025-42929] Missing input validation vulnerability in SAP Landscape Transformation Replication Server.

Unterlagen und Links

Das war es schon. Wie immer schaue ich hier nur auf das, was die Schwelle von CVSS-Score 8.0 überschreitet. Bitte schaut selbst nach, ob für eure Systemumgebung und eurem Schutzbedarf nicht vielleicht doch etwas dabei ist.

- Alle Hinweise aus diesem Patchday: SAP Security Patch Day – September 2025

- AK Security & Vulnerability Management AK

- Online-Session: “Diskussion zu ausgewählten SAP Security Notes” ab dem 16.09.2025 (Live vom DSAG-Jahreskongress in Bremen)

- Security Notes Webinar Folien auf sap.com (werden zeitverzögert bereitgestellt unter Advisories)

- ABAPs in S/4HANA einschleusen | SAP Security Patchday August 2025

Demnächst…

SAP-User-Lifecycle: Compliance in der Praxis sicherstellen | LIVE WEBINAR 25.09.2025

In diesem Webinar zeigen wir Ihnen gemeinsam mit unserem Technologiepartner Pointsharp, wie Sie den gesamten User Lifecycle (Onboarding, Wechsel, Offboarding) systematisch und sicher gestalten – mit klaren Prozessen, automatisierten Prüfungen und nachvollziehbarer Dokumentation. Sie erfahren, warum Compliance dabei nicht nur gesetzlich vorgeschrieben, sondern auch geschäftskritisch ist – und wie Sie in der Praxis ganz konkret von smarter Umsetzung profitieren.

Mehr erfahren

Reduzierung von Risiken durch Bereinigung von SAP RFC Berechtigungen | LIVE WEBINAR14.10.2025

Vermeiden Sie Sicherheitslücken und steigern Sie die Effizienz Ihrer SAP-Systeme! In unserem Webinar erfahren Sie, wie Sie SAP RFC-Berechtigungen gezielt bereinigen, um Risiken zu minimieren und die Compliance zu wahren. Zudem geben wir Ihnen einen Ausblick, wie sich die Anforderungen an Berechtigungen durch SAP S/4HANA und die Cloud verändern und wie Sie sich optimal darauf vorbereiten.

Mehr erfahren