SoD-Troubleshooting – Funktionstrennungskonflikte in SAP

Autor: Tobias Harmes | 29. Juni 2018

Die Bereinigung von Funktionstrennungskonflikten muss kein Grund für ein Burn-out werden. Ich zeige hier in dem Beitrag und dem Video, wie ich üblicherweise an SoD-Feststellungen herangehe.

Funktionstrennungskonflikte, SoD, wie bitte?

Funktionstrennung wird überall dort benötigt, wo ein Geschäftsprozess von einem Anwender so durchgeführt werden könnte, dass er alleine einen finanziellen Schaden auslösen kann. Prüfungen auf Funktionstrennung werden oft im Rahmen von Systemprüfungen durchgeführt und auf Basis der tatsächlich vergebenen Berechtigungen ermittelt. Hat also ein Anwender sehr weitreichende Berechtigungen, dann hat er mit hoher Wahrscheinlichkeit auch Funktionstrennungskonflikte. SoD ist die Abkürzung von Segregation of Duties, zu Deutsch Funktionstrennung.

Beispiel für einen Funktionstrennungskonflikt

“Bankenstammdaten ändern vs. Zahllauf ausführen”

Das Risiko ist hier, dass durch eine Stammdatenänderung eine Zahlung auf das falsche (eigene) Konto ausgelöst wird.

Das technische Regelwerk sieht dann so aus:

| Bankenstammdaten ändern | Vs. | Zahllauf ausführen |

| S_TCODE; TCD = FI02F_BNKA_MAN; ACTVT=02 | S_TCODE; TCD = F110F_REGU_BUK; FBTCH =21F_REGU_KOA; FBTCH = 21 |

Vorgehensweise

Mein Rezept um Funktionstrennungskonflikte aufzulösen sieht wie folgt aus:

- Relevanz des Prüfungsergebnisses hinterfragen

- Relevante User identifizieren

- Entscheidung: Akzeptieren | Kompensieren | Bereinigen

- Ursache identifizieren

- Bereinigen

Relevanz des Prüfungsergebnisses hinterfragen

Immer wieder erlebe ich es, dass Prüfungsergebnisse “ausgebaut” werden sollen, ohne über das wirkliche Risiko zu sprechen. Wenn ein Geschäftsprozess zum Beispiel über mehrere Systeme verteilt ist, dann ist die Feststellung “der kann auch Zahllauf” manchmal wirklich kein Risiko. Dies muss nicht jedes Mal gemacht werden, aber mindestens beim ersten Auftreten des Konflikts.

Relevante User identifizieren

Ziel ist es hier, die Menge der User aufzuteilen in “hier haben wir einen Konflikt erwartet” und “das ist eine Überraschung”. Die zweite Gruppe gilt es im Detail zu analysieren. Wenn ich von 10 Usern mit dem Konflikt 5 Admins dabeihabe, die schon mit SAP_ALL ausgestattet sind, dann müssen die nicht besonders tief analysiert werden. Umgekehrt muss ein User “LAGERAZUBI” sicherlich nicht kritische FI-Berechtigungen erhalten.

Entscheidung: Akzeptieren | Kompensieren | Bereinigen

Es gibt grundsätzlich auch Alternativen zum Bereinigen. Es ist auch möglich, SoD-Konflikte und Risiken zu akzeptieren. Nach Möglichkeit sollten diese Risiken natürlich durch weitergehende Maßnahmen kompensiert werden. Zum Beispiel durch Beleglisten, die am Ende des Monats erzeugt und kontrolliert werden. Wenn ein Risiko vorliegt, das nicht ohne weiteres kompensiert werden kann oder soll, dann wird eine Bereinigung erforderlich.

Ursache identifizieren

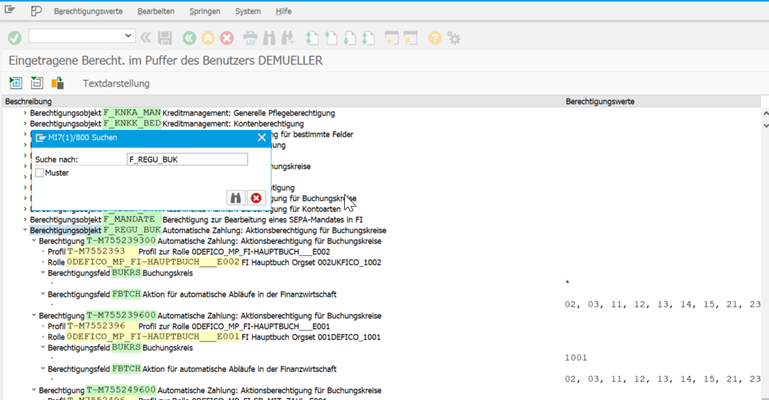

Typischerweise entsteht die problematische Berechtigung durch eine Kombination von mehreren Rollen in dem Benutzer. Dadurch ist es oft auch nicht möglich, eine einzige Rolle als Ursache zu bestimmen. Ich verwende tatsächlich eine Old-school Transaktion dafür: die SU56. Diese kann für einen User den kompletten Benutzerpuffer anzeigen. In dieser Übersicht kann ich über STRG+F nach Berechtigungsobjekten und Werten suchen. Und ich sehe, aus welchen Profilen und Rollen diese Berechtigungen kommen.

Ich würde bei der Analyse auch immer empfehlen, mit der selteneren Funktion anzufangen. Also bei “Bankenstammdaten ändern vs. Zahllauf ausführen” würde ich nach Rücksprache mit der Fachabteilung versuchen, den Teil “Zahllauf ausführen” zurückzubauen. Weil diese Funktion üblicherweise an weniger User vergeben wird. Alle Rollen mit entsprechende Berechtigungen kommen in eine Arbeitsliste, die dann in der Bereinigung abgearbeitet werden muss.

Bereinigen

Wenn die Arbeitsliste aus der Ursachen-Analyse steht, muss natürlich noch mal geguckt werden, was die Seiteneffekte sind. Nicht dass der Ausbau von Berechtigungen negative Auswirkungen auf andere User hat. Hier muss dann im schlimmsten Fall sogar mit Rollenkopien gearbeitet werden. Aber ansonsten benötigt dieser Teil vor allem Geduld und Genauigkeit – also wie immer bei der Berechtigungsentwicklung.

War das Hilfreich? Ich freue mich über Feedback, gerne per Mail oder hier unter diesem Beitrag als Kommentar. Besuchen Sie uns außerdem gerne in unserem Webinar Last-Minute-Tipps, bevor die Prüfer kommen. Vielen Dank!