SAP Heartbleed: Kein OpenSSL – kein Problem?

Autor: Tobias Harmes | 14. April 2014

Der SSL Super-GAU ist eingetreten - ein Programmierfehler in der wohl bekanntesten Implementierung für sichere Web-Verbindungen OpenSSL sorgt zurzeit für Extraschichten bei den zuständigen Sicherheitsverantwortlichen und Systemadministratoren. Der Fehler wird SAP Heartbleed genannt (CVE-2014-0160) in Anlehnung an die kompromittierte Heartbeat-Funktion von SSL/TLS. Durch den Fehler ist es möglich, den geheimen Schlüssel eines Webservers auszulesen und fortwährend (und sogar rückwirkend) die Kommunikation im Klartext zu lesen.

Vier Tage nach Bekanntwerden des Bugs hat die SAP am 11.04.2014 eine Ad-Hoc Sicherheitsbenachrichtigung herausgegeben, in der drin steht: “Wir untersuchen noch die Details, aber es ist wohl weder SAP NetWeaver noch SAP HANA betroffen”. Die SAP beruft sich dabei auf die Tatsache, das sich die SAP Crypto Bibliotheken keinen Code mit den OpenSSL-Bibliotheken teilen.

Das Problem SAP Heartbleed gibt es also nicht?

Für die NetWeaver-basierten Application Server mag das nach aktuellem Sachstand stimmen. Aber was ist mit den Komponenten, die immer zu einer SAP Landschaft dazu gehören? Ich denke da vor allem an Apache-Webserver als ReverseProxy in der DMZ oder Tomcats als Java Application Server. Auch der SAP Afaria Server ist zum Beispiel mit Version 7.0 SP4 verwundbar (Hinweis 2004565).

Relevante Hinweise:

2004805 – Heartbleed (CVE-2014-0160) OpenSSL Vulnerability – Product related status and recommendations

2003582 – How does The Heartbleed Bug (OpenSSL vulnerability) affects SAP BusinessObjects Xi3.1 and Business Intelligence products 4/4.1

2004815 – How does The Heartbleed Bug (OpenSSL vulnerability) affect SAP Data Services and Business Intelligence products 4/4.1

2004903 – FAQ: OpenSSL Heartbleed vulnerability as it relates to SAP Afaria

2004565 – OpenSSL HeartBleed vulnerability. – Afaria 7

In dem Strategieworkshop SAP Berechtigungen entwickeln wir für Sie eine Strategie zur Optimierung der SAP Sicherheit und Reduzierung der Betriebsaufwände.

Wie finde ich heraus ob ich ein SAP Heartbleed Problem habe?

Wenn man weiß, welche Server openssl installiert haben, kann man direkt auf dem Server schauen:

z.B. mit “rpm -qa | grep openssl”

Heise Security hat dafür eine schöne Zusammenstellung gemacht für den Check von außen bzw. über das Intranet.

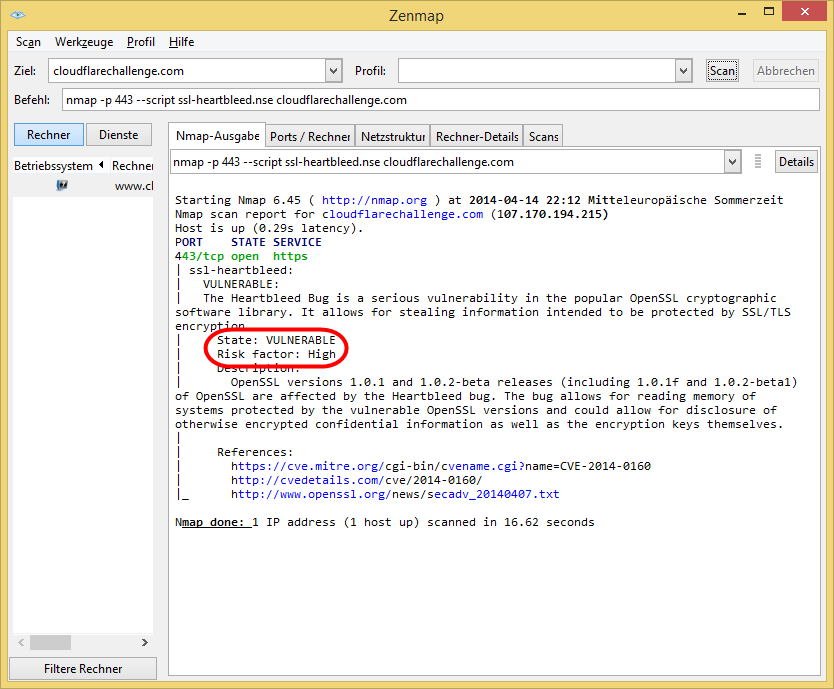

Ich bin ein Fan von nmap, daher habe ich das Plugin von nmap genutzt. Ich musste übrigens bei Verwendung der Windows-Binaries trotzdem noch mal das ssl-heartblee.nse herunterladen, die mitgelieferte Version funktionierte nicht.

Als bekanntes Negativ-Beispiel kann man sein Script auf den für einen Wettbewerb eingerichtete Webseite von Cloudflare schicken: cloudflarechallenge.com

Ansonsten sieht der Aufruf so aus:

nmap -p 443 –script ssl-heartbleed.nse ziel-ip

Wenn es nicht gleich klappt bzw. man mehr Information sehen möchte:

nmap -p 443 -d –script ssl-heartbleed.nse ziel-ip

Die Konsequenz

Das Problem ist auch leider nicht einfach mit einem Update aus der Welt zu schaffen. Denn das Sicherheitsproblem SAP Heartbleed ist eher auf dem Level: “Jemand hat mehrere Monate die Möglichkeit gehabt, Nachschlüssel von unserem Tresor zu machen – und kann jetzt jederzeit vorbeikommen.” Das Update würde nur die Sicherheitslücke schließen, um zukünftiges Auslesen des privaten Schlüssels zu vermeiden. Es bleibt die Möglichkeit unbemerkt den Datenverkehr mitzulesen oder sich als offizieller Server gegenüber legitimen Clients auszugeben.

Es bleibt zurzeit nichts anderes übrig als so schnell wie möglich Updates von OpenSSL einzuspielen *UND* die privaten Schlüssel der Webserver zu tauschen. Man kann dort nur auf die Kulanz der TrustCenter wie VeriSign hoffen – die allerdings ganz sicher auch nicht für den Ansturm an Zertifikatsentzügen und Erneuerungen ausgelegt sind. Außerdem muss genau geprüft werden, ob Zugangsdaten von Benutzern geändert werden müssen.

Wie gehen Sie mit dieser Sicherheitslücke um? Ich freue mich wie immer über Feedback.