SAP Berechtigungskonzept: Was muss mit rein? Mit Jonas Krüger

Autor: Tobias Harmes | 12. Juli 2019

SAP Berechtigungskonzepte gelten als die Grundpfeiler in puncto Sicherheit in Unternehmen. Mit Jonas Krüger, SAP Security Consultant bei der mindsquare, spricht Tobias Harmes über die notwendigen Inhalte eines SAP Berechtigungskonzeptes und welche Herausforderungen das haben kann.

… als Podcast

Für unterwegs – den Podcast abonnieren: https://rz10.de/podcast

… auf YouTube

YOUTUBE-CHANNEL abonnieren: https://www.youtube.com/c/Rz10De_ms

Feedback? harmes@rz10.de

Was ist ein SAP Berechtigungskonzept?

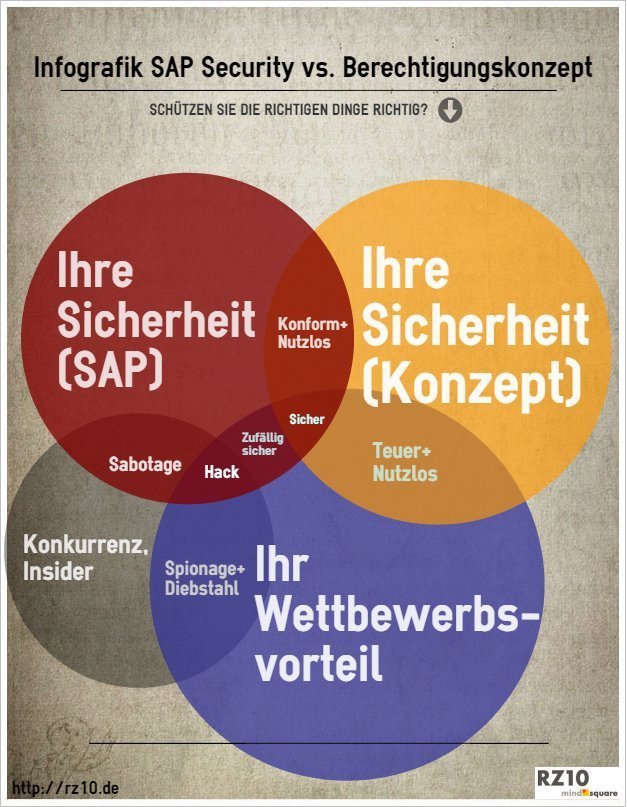

Grundsätzlich gibt es mehrere Ansätze für Dokumente, um ein SAP Berechtigungskonzept umzusetzen. Diese Begrifflichkeiten haben einige Schnittmengen und sind oft nicht ganz klar voneinander abgrenzbar. Dazu gehören:

- Rollenkonzept: Katalog der Funktionsrollen und Abbildung der technischen Inhalte sowie Aufführung der Verantwortlichen und Fachbereiche

- SAP Berechtigungskonzept: Stellt dar, welche Berechtigungen und Zugriffe auf die jeweiligen Mitarbeiter verteilt werden und stellt somit einen “internen” Schutz innerhalb des SAP Systems sicher

- SAP Sicherheitskonzept: Definiert den Schutz des System vor Angriffen von außen als “externen” Schutz sowie grundsätzliche gültige Sicherheitsstandards und Parameter, die ein System erfüllen muss.

Welche Art von Konzept benötigt wird und wie komplex dieses ausgearbeitet wird, hängt vom individuellen Schutzbedarf des Unternehmens ab.

Herausforderungen bei der Umsetzung eines Berechtigungskonzeptes

Viele Unternehmen benötigen Hilfe bei der Umsetzung eines Berechtigungskonzeptes. In der Praxis zeigen sich dabei oft zwei Situationen. Entweder gibt es kein dokumentiertes Berechtigungskonzept und Mitarbeiter folgen zwar bestimmten Bedingungen, die häufig nur in den Köpfen vorhanden, frei nach dem Motto “Das haben wir schon immer irgendwie so gemacht”. Oder es gibt ein schriftliches Berechtigungskonzept, welches aber im Arbeitsalltag gar nicht umgesetzt wird und “nur” für den Wirtschaftsprüfer zur Vorlage dienen.

Was spricht für ein Berechtigungskonzept?

Dabei gibt es wichtige Gründe für ein Berechtigungskonzept. Das SAP System ist oft der zentrale Dreh- und Angelpunkt der IT im Unternehmen. Deshalb sollte die Sicherheit hier auch gewährleistet werden. Ein Berechtigungskonzept definiert alle Berechtigungen für alle Rollen im Unternehmen. Liegt keins zugrunde kann das nicht nur zu Konflikten führen, sondern auch zu erhöhten Arbeitslast beim Admin.

Ein Konzept setzt außerdem gesetzliche Anforderungen um, die besonders für bestimmte Branchen wie z.B. den Bankensektor oder international agierende Unternehmen wichtig sind. Diese Anforderungen werden im System abgebildet, sodass es zu keinen Gesetzesverstößen kommen kann.

Strategieworkshop SAP Berechtigungen

Was gehört in das Berechtigungskonzept?

Rechtliche und unternehmenseigene Vorgaben

Um gesetzliche Anforderungen, die an gewisse Branchen gestellt werden, erfüllen zu können, sollten diese im Berechtigungskonzept festgelegt sein. Das sind beispielsweise Inhalte aus dem Handelsgesetzbuch wie die Nachvollziehbarkeit von Buchungen und Belegen. Die Anforderungen werden dann idealerweise so umgesetzt, dass sie direkt im System gelten. Das heißt: Belege können dort gar nicht gelöscht werden.

Verantwortlichkeiten

Hier werden die relevanten Tätigkeitsbereiche definiert und die zugehörigen Personen benennt. Das sind oft die drei Punkte Beantragung, Genehmigung und Umsetzung. In einer Art Stellenbeschreibung lässt sich festlegen, wer Benutzer-, Rollen- und Berechtigungsadministrator oder Data Owner ist.

Prozessdefinitionen

Der komplette Prozess der Benutzeradministration sollte auch dokumentiert sein. Von der Anlage des Benutzers bis zur Zuweisung von Rollen und der Rezertifizierung – die einzelnen Schritte sollten klar strukturiert und definiert sein. Außerdem werden die Verantwortlichkeiten zwischen Benutzer- und Berechtigungsadministratoren festgelegt sowie die Nutzung von Workflows und die Formulare dargestellt. Die Ablage und Archivierung der Berechtigungsanträge sollte zudem auch erfolgen.

Kritische Berechtigungen und Kombinationen

Um Funktionstrennungskonflikte zu vermeiden, wird in diesem Schritt aufgeführt, welche Kombinationen von Transaktionen und Berechtigungsobjekten kritisch sind. Dabei werden Risiken gezielt geprüft. Funktionstrennungskonflikte sollten aus Sicht der Compliance unbedingt vermieden werden. Ist das in Einzelfällen aber nicht möglich, werden auch akzeptierte Verstöße im Berechtigungskonzept festgelegt. Die identifizierten Konflikte werden häufig als Matrix oder Liste aufgeführt.

Notfallbenutzerkonzept

Das Notfalluserkonzept definiert wer im Falle eines Notfalls Zugriff auf welche Funktionen erhält. Es regelt die Beantragung, den Start und den Entzug des Notfallusers und dokumentiert zudem die gesamten Aktivitäten während des Einsatzes eines Notfallusers.

Namenskonventionen

Die Namenskonvention legt die Benennung von Rollen und Usern fest, sodass sie auch auf verschiedenen Unternehmensebenen anwendbar sind. Zusätzlich lassen sich die Rollen so kennzeichnen, dass Rückschlüsse auf die Organisationsebenen, Abteilungen und Funktionen möglich sind.

Wir helfen SAP Kunden, ein neues Berechtigungskonzept einzuführen, dass den Prüfer zufriedenstellt und im Betrieb reibungslos funktioniert.

Identity Management oder Zentrale Benutzerverwaltung (sofern relevant)

Wenn ein Identity Management-Tool im Einsatz ist, sollte im Berechtigungskonzept benannt werden, um welches Tool es sich handelt. Zudem sollten hier auch die technischen Zusammenhänge beschrieben werden.

Technische Schnittstellen

Der Umgang mit RFC-Verbindungen und Hintergrundverarbeitungen, die im System vorhanden sind, sollten im Berechtigungskonzept aufgeführt sein.

Sicherheitsrelevante Systemeinstellungen

Unter diesen Aspekt fallen bestimmte Profilparameter, die das System insgesamt sicherer machen sollen. Das sind beispielsweise Passwortkonventionen, auf die sich geeinigt wurde (z.B. Passwort mit mindestens 8 Zeichen, Groß- und Kleinschreibung und Sonderzeichen benutzen etc.).

Interner Kontrollprozess / Internes Kontrollsystem

Zum Schluss sollte es eine Form von regelmäßigen Kontrollprozessen geben. Ganz einfach gesagt heißt das: Es muss kontrolliert werden, dass das Berechtigungskonzept auch richtig umgesetzt wird. Diese Kontrollprozesse sehen sowohl manuelle Überprüfungen als auch automatisierte und tool-basierte Prüfungen vor. Wenn es infolge des Kontrollprozesses zu einem Finding kommt, sollten entsprechende Folgeprozesse auch definiert sein. Wer kümmert sich um die Behebungen des Risikos und wie kann verhindert werden, dass so etwas erneut passiert.

Weitere Informationen

- SAP Berechtigungskonzept: https://rz10.de/knowhow/sap-berechtigungskonzept/

- E-Book SAP Berechtigungskonzept: https://rz10.de/download/e-book-sap-berechtigungskonzept/

- IT Grundschutz M 2.342 Planung von SAP Berechtigungen: https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKataloge/Inhalt/_content/m/m02/m02342.html

- KnowHow Zentrale Benutzerverwaltung: https://rz10.de/knowhow/zentrale-benutzerverwaltung-zbv/