Kritische SAP Berechtigungen und Kombinationen prüfen und überwachen

Autor: Jonas Krüger | 3. September 2022

Die Vergabe kritischer Berechtigungen und Berechtigungskombinationen (SOD) im SAP sollte nur in Ausnahmefällen und sehr restriktiv erfolgen. Durch den Missbrauch einer kritische Berechtigung kann die ordnungsgemäße Funktion des SAP-Systems beeinträchtigt werden. In diesem Beitrag zeige ich Ihnen Möglichkeiten auf, um die Vergabe kritischer Berechtigungen oder Kombinationen zu prüfen und zu bereinigen.

Eine Herausforderung bei der Prüfung kritischer Berechtigungen und Kombinationen ist die Definition des Regelwerkes, also die Festlegung, welche Berechtigungen oder Kombinationen ein Risiko darstellen. Teils sind Risiken individuell je Unternehmen, aber einige treffen in jedem SAP-System auf. Dazu gehört beispielsweise die Anlage neuer SAP Benutzer, die vermutlich in jedem System als kritisch einzustufen ist. Der DSAG Prüfleitfaden dient oft als Grundlage für solche Regelwerke.

Bei der Prüfung kritischer SAP Berechtigungen und Berechtigungskombinationen (Funktionstrennungskonflikte) empfehle ich, nach Usern anstatt nach Rollen vorzugehen. Besonders kritische Rechte-Kombinationen ergeben sich oft aus der gemeinsamen Vergabe mehrerer Rollen an einen User. Wenn nur die Rollen einzeln geprüft werden, fallen diese somit nicht auf und Risiken bleiben unentdeckt.

Die Prüfung kritischer Berechtigungen und Kombinationen erfolgt häufig durch die Revision oder Wirtschaftsprüfer. Wir empfehlen aber auch der IT, selbst regelmäßig solche Prüfungen im SAP-System durchzuführen. Dadurch können Risiken proaktiv bereinigt werden, bevor ein offizielles Finding aus einer Prüfung erfolgt.

Prüfmöglichkeiten im SAP Standard

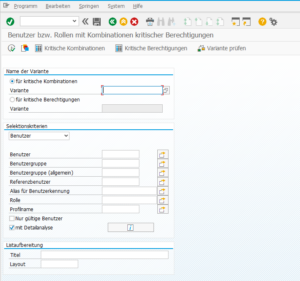

In der Transaktion SUIM finden Sie die Auswertung “Benutzer mit kritischen Berechtigungen” (Report RSUSR008_009_NEW). Wie der Name vermuten lässt, kann damit eine Prüfung auf kritische Berechtigungen oder Kombinationen erfolgen. Anders als der Name vermuten lässt können neben Usern auch Rollen geprüft werden. Allerdings liefert die SAP hierfür im Standard keine Regelwerke mit. Lediglich einige Beispiel-Prüfungen werden mitgeliefert, um zu zeigen, wie selbst Regeln definiert werden sollen.

Ab Release 7.52 gibt es mit dem Report RSUSR_UP_AND_DOWNLOAD_FOR_CA die Möglichkeit, die Definition der Regelwerke in Excel vorzunehmen. (In älteren Releases kann der Report selbst angelegt werden). Mit diesem Report können die bestehenden Regeln aus dem System im passenden Format nach Excel exportiert und dort angepasst / ergänzt werden. Anschließend kann das Excel wieder hochgeladen werden. Weitere Infos dazu gibt es in der SAP Note 2785076.

Prüf-Tools außerhalb des SAP Standards

Außerhalb des SAP Standards gibt es Prüftools verschiedener Hersteller, die gegenüber dem SAP Standard beispielsweise im Bereich der Benutzeroberfläche oder der Auswertungsmöglichkeiten Vorteile bieten. Ein wichtiger Teil solcher Drittanbieter-Tools ist jedoch meist das Regelwerk, das der Hersteller mitliefert und auch fortlaufend aktualisiert und erweitert. Oft sind dort beispielsweise auch Regelwerke für weniger weit verbreitete SAP-Module verfügbar.

Von SAP selbst wird mit SAP GRC Access Control eine Lösung zur Prüfung kritischer Berechtigungen und Kombinationen angeboten.

Daneben hat sich IBS Schreiber mit dem Tool CheckAud einen Namen gemacht. Das Tool wird insbesondere in der Revision oder bei Prüfern gerne genutzt, da IBS Schreiber ihre Erfahrungen im Bereich Revision mit in das Tool einfließen lassen haben. Wenn Sie CheckAud kennen lernen möchten, führen wir gerne mit Ihnen eine Remote-Sicherheitsprüfung in Ihrem System durch.

Für Kunden, die SAP GRC im Einsatz haben und das umfangreiche und gut gepflegte Regelwerk der IBS Schreiber für ihre Prüfungen nutzen möchten, können Sie dieses Regelwerk auch für SAP GRC erwerben und dort importieren. Dies ist unabhängig davon, ob auch CheckAud genutzt wird oder nicht. Weitere Informationen und einen kostenlosen Beispiel-Download finden Sie hier.

Zahlreiche weitere Hersteller bieten ebenfalls Tools für die Prüfung auf kritische SAP Berechtigungen und Funktionstrennungskonflikte an. Gerne helfen wir Ihnen im Rahmen eines Toolauswahl-Workshops bei der Sammlung von Anforderungen und der Auswahl eines passenden Tools.

Falls Sie nicht direkt ein Tool anschaffen möchten oder die Prüfung und Bewertung der Feststellungen nicht selbst vornehmen möchten, sehen Sie sich unseren SAP Security Check an.

Umgang mit kritischen SAP Berechtigungen

Häufig steht nach einer solchen Prüfung die Abarbeitung einiger Findings an. Je nach Ergebnis können oft mit Quick Wins bereits deutliche Verbesserungen erzielt werden. Beispielsweise können kritische Berechtigungskombinationen durch den Entzug nicht mehr benötigter Rollen bereinigt werden. In manchen Fällen kann auch eine grundlegende Neukonzeption der SAP Berechtigungen erforderlich sein, besonders, wenn das bisherige SAP Berechtigungskonzept historisch gewachsen ist und den aktuellen Anforderungen im Unternehmen nicht mehr gerecht wird.

Gerne helfen wir Ihnen beispielsweise im Rahmen eines Workshops oder einer Websession bei der Einschätzung der Prüfungsergebnisse und bei der Definition sinnvoller Maßnahmen daraus. Melden Sie sich dazu direkt bei uns per E-Mail oder rufen Sie uns an und lassen Sie uns ein kostenloses und unverbindliches Erstgespräch führen! Wir freuen uns außerdem über Ihren Besuch in unserem Webinar Last-Minute-Tipps, bevor die Prüfer kommen.

2 Kommentare zu "Kritische SAP Berechtigungen und Kombinationen prüfen und überwachen"

Hallo Herr Krüger,

der Link zum Abap-Code funktioniert leider nicht mehr, hier die Stelle aus Ihrem Blog: “In älteren Releases kann der Report selbst angelegt werden, der ABAP Code ist hier zu finden”

Können Sie diesen wieder zur Verfügung stellen?

Viele Grüße

Sabrina

Hallo Sabrina,

vielen Dank für den Hinweis. Leider haben wir auch keinen Zugriff mehr auf die Dokumente und haben den Teil im Artikel entsprechend geändert.

Viele Grüße aus der RZ10-Redaktion