SAP Sicherheit stärken – Aber wie?

Autor: Tobias Harmes | 22. Juli 2021

Für die Sicherheit eines Unternehmens ist es unvermeidbar, die SAP-Systeme zu schützen und zu stärken. Doch wird nach der Umsetzung konkreter Maßnahmen gefragt, wissen viele nicht, wo sie beginnen sollen. In diesem Beitrag stellen wir Ihnen deshalb gesammelt die zentralen Startpunkte für die Stärkung Ihrer SAP-Systeme vor.

Wird sich nicht ausreichend um die IT Security gekümmert, kommt dabei meist ein schlechtes Bauchgefühl auf, das gerne verdrängt wird. Denn auch, wenn Mitarbeiter aus der IT auf die mangelnde Sicherheit der Systeme aufmerksam machen, ist die Reaktion des Managements oft eher verhalten.

Das Problem: Die falsche Investition von Zeit und Geld

Gerade wer beim Thema SAP-Sicherheit nur oberflächlich Kosten und Nutzen vergleicht, nimmt die Security meist nicht ernst genug. Als Konsequenz steht häufig die Berechtigungs- und Benutzerverwaltung im Fokus, weil in diesem Bereich viele Patches gemacht werden können, ohne tief in Prozesse einzugreifen. Die Systemsicherheit selbst wird jedoch schnell vernachlässigt, obwohl sie eigentlich wichtiger ist. Nur dann, wenn es eigentlich zu spät ist und sich bereits ein deutliches Problem abzeichnet, ist die Relevanz des Systemmanagements allen wieder bewusst.

Natürlich ist das Budget für Sicherheitsmaßnahmen ist in vielen Fällen leider beschränkt. Es ist demnach durchaus nachvollziehbar, wieso das Management bei der Stärkung der Security zögerlich handelt. Doch gerade, weil das Budget so gering ist, sollte es sinnvoll genutzt werden. Konkret bedeutet das, dass die Systemsicherheit höher zu priorisieren ist.

Im Bereich der Benutzer- und Berechtigungsverwaltung gibt es beispielsweise viele Möglichkeiten zur Automatisierung. Der Arbeitsaufwand, der an dieser Stelle betrieben wird, könnte deshalb oftmals drastisch reduziert werden. Dadurch ständen mehr Ressourcen für das notwendige, strategische Systemmanagement zur Verfügung. Dennoch gehen viele Unternehmen ein Risiko durch vernachlässigter Sicherheitsmaßnahmen ein.

Das Risiko: Vernachlässigte Systemsicherheit

Intuitiv haben die meisten Menschen ein verdrehtes Risikobewusstsein. So erscheint beispielsweise ein Übersee-Flug gewissermaßen gefährlich, obwohl – rein statistisch betrachtet – die Fahrt zum Flughafen ein deutlich höheres Risiko darstellt.

Auch bei schlecht geschützten SAP-Systemen kann ein verdrehtes Risikobewusstsein für Schaden sorgen. Entscheidet das Management rein nach dem Kosten-Nutzen-Prinzip im Verhältnis zur Wahrscheinlichkeit eines Sicherheitsangriffs, sind manche Entscheidungen zu Budgetgrenzen nachvollziehbar. Zu wenig beachtet wird aber, wie viele Angriffe unentdeckt bleiben und wie teuer ein Angriff sein kann, wenn er spät entdeckt wird.

Daher gilt: Je länger man bei der SAP-Sicherheit zögert, desto teurer wird es im Schadensfall. Wer sein limitiertes Budget sinnvoll nutzen will, sollte zuerst in Möglichkeiten zur besseren Angriffserkennung investieren.

Die ersten Schritte zur Stärkung der SAP Sicherheit

Protokollierung und Auswertung

Die Anforderung der Protokollierung und Auswertung von Angriffen bildet die Basis für alle weiteren Sicherheitsmaßnahmen. Das liegt nicht zuletzt daran, dass diese Aufgabe auch dem DSAG-Prüfleitfaden entspricht und von Wirtschaftsprüfern untersucht wird. Wichtig ist aber, das Protokoll nicht einfach nur zu pflegen, sondern es auch aktiv für die Auswertung zu nutzen.

Das Ziel ist, durch das aktive Protokoll eine Übersicht über alle kritischen Vorkommen zu erhalten und diese automatisch auswerten zu lassen. Mit den entstehenden Reports können dann gezielte Maßnahmen ergriffen werden, um effizient die exakten Schwachstellen zu patchen. Sind konkrete Sicherheitslücken bekannt, kann außerdem auch in der Budgetplanung besser für die Security Maßnahmen argumentiert werden.

Für die Protokollierung gibt es im SAP einige Standardoptionen. In vielen Unternehmen bleiben diese allerdings ungenutzt. Es ist deshalb durchaus sinnvoll, sich zunächst über die hier vorhandenen Möglichkeiten zu informieren. Zu nennen ist an dieser Stelle beispielsweise das Security Audit Log.

Auswertungstools einsetzen

Auch Angriffe, die im System protokolliert sind, werden schnell übersehen. Das liegt vor allem an der Darstellungsweise der Meldungen. Der zweite Schritt für eine Stärkung der SAP Sicherheit ist deshalb die Nutzung spezieller Auswertungstools. Diese machen es visuell deutlich leichter, kritische Vorgänge rechtzeitig zu erkennen und die entsprechenden Maßnahmen dagegen einzuleiten. Dazu gehört auch, eine Live-Alarmierung auf die vorhandenen Support-Strukturen abzustimmen und Verantwortliche festzulegen.

Mögliche Tools für die SAP Sicherheit sind etwa die SAP Enterprise Threat Detection (ETD) oder splunk. Eine Gesamtübersicht über alle Tools und Entscheidungshilfen finden Sie in unserem Artikel SAP Security – Welche Tools und Services eignen sich für was?

Managed Services nutzen

Für einige Unternehmen kann es sinnvoll sein, diesen Security Bereich an einen Managed Service abzugeben. Dadurch geht die Protokollübertragung unmittelbar an den zuständigen Service. Dieser führt die Protokollanalyse durch und gibt alle Auffälligkeiten verständlich formuliert an den Betrieb zurück.

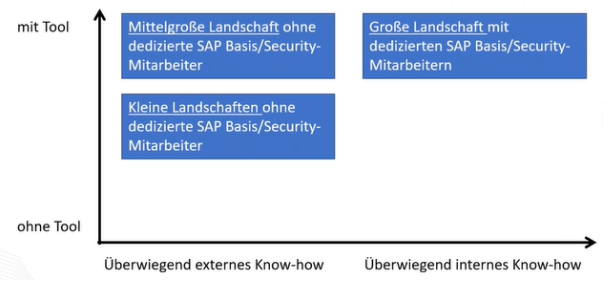

Ob Security Monitoring mit Tool oder ohne bzw. intern oder extern betrieben werden sollte, hängt meist von der Größe des Unternehmens und der Komplexität des SAP– Landschaft ab. Eine grobe Übersicht zur Entscheidungshilfe finden Sie in der Abbildung.

Neben einer soliden Benutzer- und Berechtigungsverwaltung ist die Systemsicherheit für die allgemeine SAP-Sicherheit von hohem Wert. Ob und welche Tools Sie auf dem Schirm haben sollen und was sich für welche Zwecke eignet, führen wir in unserem Webinar „SAP-Systeme besser berechtigen und schützen“ nochmal zusammen. Hier können Sie sich anmelden: Zur Anmeldung

Weitere Fragen zum Thema beantworten wir Ihnen gerne in den Kommentaren unter diesem Beitrag. Sollten Sie Beratungsbedarf haben, können Sie uns auch gerne per Mail (info@rz10.de) kontaktieren.