Sybase Standardkennwort und Solman Hintertür | SAP Security Patchday November 2025

Autor: Tobias Harmes | 11. November 2025

Der SAP Security Patchday im November war am 11.11.2025. Wie jeden zweiten Dienstag im Monat gibt es am SAP Patchday aktuelle SAP Security Notes. Diesmal sind 18 neue Security-Hinweise und zwei Updates enthalten. Ein alter Sybase SQL Anywhere Monitor hat hartcodierte Passwörter und User können den Solution Manager mit eigenen Programmen übernehmen.

Der November 2025 ist ruhiger als der letzte Monat, es gibt „nur“ drei Hinweise die Einstufung „CRITICAL“ (auch als „Hot News“ bekannt) für Sicherheitslücken mit einem Risiko-Score CVSS >9.0 (einer davon ein Update). Auf der Support-Seite von SAP kann man die aktuellen Security Patch Day Details finden.

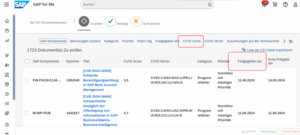

Hier ist ein anderer einfacher Weg zu den aktuellen Security Notes vom Patchday:

- https://me.sap.com/app/securitynotes aufrufen (S-User erforderlich)

- Optional: den CVSS-Score auf 8-10 einstellen, je nach Schutzbedarf

- Spalte „Freigegeben am“ finden und dort alle Einträge seit dem letzten Patchday studieren – die Filterung auf den aktuellen Monat lässt leider Updates aus, die zwischen den Patchdays veröffentlicht worden sind.

Standard-Kennwörter in Sybase SQL Anywhere Monitor

Für Halloween etwas spät, aber trotzdem in Zombie-Klassiker. Kunden, die noch den SQL Anywhere Monitor verwenden bzw. haben riskieren ungebetenen Besuch. In dem Programm gibt es hart-codierte Zugangsdaten und das bekommt damit volle 10/10 in der CVSS-Risiko-Einstufung.

Die Lösung ist die Deinstallation des Programms und die Verwendung der eigentliche Lösung SQL Anywhere Cockpit. Einen entsprechenden Fix mit Deinstallationsroutine wird im Hinweis passend zur installierten Version angeboten: 3666261 – [CVE-2025-42890] Insecure key & Secret Management vulnerability in SQL Anywhere Monitor (Non-Gui)

Update: Absicherung von AS JAVA gegen Remote-Ausführung von Betriebssystem-Kommandos

Als Antwort auf den Hinweis aus dem September zum AS Java (3634501 – [CVE-2025-42944] Insecure Deserialization vulnerability in SAP Netweaver (RMI-P4) (siehe auch Oktober-Patchday), hat SAP eine zusätzliche Hardening-Option implementiert, damit Schwächen der genutzten JAVA Virtual Machine ausgeglichen werden können. CVE-Nummer ist ebenfalls CVE-2025-42944, der Hinweis hat deshalb auch einen CVSS-Score 10/10.

Mit dem Hinweis werden bekannte Java-Klassen mit Sicherheitslücken in eine Sperrliste aufgenommen. Alternativ kann man als Workaround auch bekannte JAVA-Klassen selbst auf eine Filterliste konfigurieren (jdk.serialFilter). Dadurch wird die Nutzung bzw. eben die Deserialisierung dieser Klassen bei Aufrufen ebenfalls verhindert.

Die neue Version des Hinweises aus dem November verweist auch noch auf einen anderen Hinweis als Voraussetzung, wenn man tiefer in die Filterung von bestimmten Klassen/Paketen gehen möchte.

Der Hinweis versteht sich als Workaround und Hardening-Empfehlung – die eigentliche Sicherheitslücke sollte ebenfalls gepatcht werden. Ich verlinke hier die Changes im Hinweis 3660659 – [CVE-2025-42944] Security Hardening for Insecure Deserialization in SAP NetWeaver AS Java

Code einschleusen und den Solution Manager übernehmen

Wegen unzureichender Eingabeprüfungen können authentifizierte Angreifer über einen Funktionsbaustein Code einschleusen und damit das System kompromittieren. Das ist gerade beim Solution Manager problematisch, da dieser in der Regel mit allen anderen wichtigen SAP-Systemen der Landschaft verbunden ist. Die Lücke hat eine CVSS-Risiko-Bewertung von 9.9/10.

Um die Lücke zu schließen, muss der Hinweis bzw. das entsprechende Support Package eingespielt werden. Ein Workaround ist nicht verfügbar. Details im Hinweis 3668705 – [CVE-2025-42887] Code Injection vulnerability in SAP Solution Manager

Unterlagen und Links

Das war es schon. Wie immer schaue ich hier nur auf das, was die Schwelle von CVSS-Score 8.0 überschreitet. Bitte schaut selbst nach, ob für eure Systemumgebung und eurem Schutzbedarf nicht vielleicht doch etwas dabei ist.

- Alle Hinweise aus diesem Patchday: SAP Security Patch Day – November 2025

- AK Security & Vulnerability Management AK

- Online-Session: “Diskussion zu ausgewählten SAP Security Notes” ab dem 20.11.2025

- Security Notes Webinar Folien auf sap.com (werden zeitverzögert bereitgestellt unter Advisories)

- Gegen die AS JAVA-Übernahme und offener Print-Service | SAP Security Patchday Oktober 2025

Demnächst…

Webinar am 25.11.2025 | SAP Cloud ERP: Berechtigungsaufbau & Benutzer verwalten in der Public Cloud

Die SAP Public Cloud bringt viele Vorteile mit sich, aber auch neue Spielregeln für Berechtigungen und Benutzerverwaltung. Wir zeigen Ihnen praxisnah, wie Sie die Architektur verstehen, Rollen sinnvoll aufbauen und Benutzer effizient verwalten. So bringen Sie Struktur, Sicherheit und Gelassenheit in Ihr Cloud-ERP.

Hier anmelden

Webinar am 04.12.2025 | SAP IAM automatisieren: Einsparungsmöglichkeiten finden & Effizienz steigern

Manuelle Prozesse kosten Zeit, Nerven – und bares Geld. In diesem Webinar zeigen wir, wie sich IAM-Aufwände durch Automatisierung realistisch einsparen lassen und wo sich der Einsatz von Tools wirklich lohnt.

Hier anmelden