ABAPs in S/4HANA einschleusen, SAP SRM Lücke größer | SAP Security Patchday Juli 2025

Autor: Tobias Harmes | 8. Juli 2025

Der SAP Security Patchday im Juli war am 08.07.2025. Wie jeden zweiten Dienstag im Monat gibt es am SAP Patchday neue SAP Security Notes. Diesmal sind 27 neue Security-Hinweise und vier Updates enthalten. Besonders kritisch: User können beliebige Reports in S/4HANA anlegen und eine im Mai bekannt gewordene Lücke in SAP SRM wechselt von niedrig auf maximal kritisch.

Der Juli 2025 hat eine ordentliche Liste dabei. Diesmal haben gleich sechs Hinweise die Einstufung „CRITICAL“ (auch als „Hot News“ bekannt) für Sicherheitslücken mit einem Risiko-Score CVSS >9.0. Auf der Support-Seite von SAP kann man die aktuellen Security Patch Day Details finden.

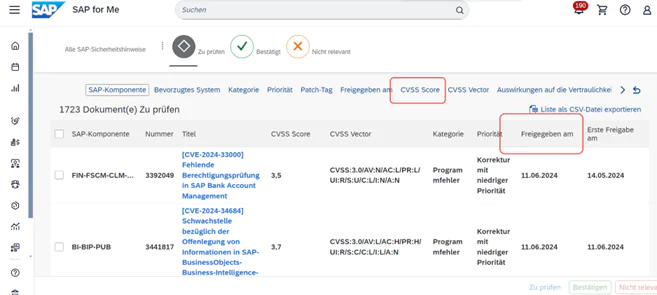

Hier ist ein anderer einfacher Weg zu den aktuellen Security Notes vom Patchday:

- https://me.sap.com/app/securitynotes aufrufen (S-User erforderlich)

- Optional: den CVSS-Score auf 8-10 einstellen, je nach Schutzbedarf

- Spalte „Freigegeben am“ finden und dort alle Einträge seit dem letzten Patchday studieren – die Filterung auf den aktuellen Monat lässt leider Updates aus, die zwischen den Patchdays veröffentlicht worden sind.

[Update] Mehrere kritische Schwachstellen in SAP Supplier Relationship Management

Im Live Auction Cockpit von SAP SRM stecken noch veraltete Java-Applet-Komponenten, die bei einem Angriff zur Extraktion von vertraulichen Daten verwendet werden können. Die Schwachstelle wurde im Mai noch mit einem Score 8.6/10 bewertet, bekommt aber jetzt ein Update auf volle 10/10. Vor allem, weil durch eine der Schwachstellen ohne Authentifizierung Schadcode eingeschleust und im SAP Administrator-Kontext auf Betriebssystemebene ausgeführt werden kann.

Es gibt weiterhin kein direktes Update. Die Lösungsmöglichkeiten bleiben unverändert zum Mai 2025. Bei bestehenden Installationen kann die nicht mehr benötigte Komponente mit dem Deploy Controller deinstalliert werden. Neuinstallationen enthalten das Applet nicht mehr. Details im Hinweis (ich verlinke hier den Änderungsverlauf) 3578900 – [CVE-2025-30018] Multiple vulnerabilities in SAP Supplier Relationship Management (Live Auction Cockpit) – Latest Changes

User können beliebe Reports erstellen und ausführen in SAP S/4HANA und SAP SCM

Wieder ein Grund mehr, wahlfreie Report-Berechtigungen einzuschränken, diesmal speziell für SAP S/4HANA und SAP SCM-Systeme. Normale System-Anwender mit der Berechtigung Reports auszuführen können dort beliebe eigene Reports im System anlegen und ausführen. Das hat sehr hohe Auswirkung auf die Informationssicherheit und bekommt daher einen CVSS-Score von 9.9/10.

Es gibt keinen Workaround, zur Lösung muss der Hinweis oder das entsprechende Support Package installiert werden. Details dazu im Hinweis 3618955 – [CVE-2025-42967] Code Injection vulnerability in SAP S/4HANA and SAP SCM (Characteristic Propagation)

SAP NetWeaver Enterprise Portal führt Admin-Uploads aus

Zwei Hinweise, gleiches Problem. Sowohl Enterprise Portal Federated Portal Network als auch die Portal Administration haben eine Java-Deserialisierungs-Sicherheitslücke, die es privilegierten Anwendern erlaubt schadhafte Inhalte hochzuladen. Diese können dann das System kompromittieren, daher gibt es hier einen CVSS-Score von 9.1/10.

Es gibt keinen Workaround für das Problem, sondern man muss den Patch einspielen. Fairerweise benötigen User anscheinend laut SAP Administratorberechtigungen, daher ist der Impact vermutlich überschaubar. Details zu den notwendigen Patchleveln in den beiden Hinweisen: 3620498 – [CVE-2025-42980] Insecure Deserialization in SAP NetWeaver Enterprise Portal Federated Portal Network und 3621236 – [CVE-2025-42964] Insecure Deserialization in SAP NetWeaver Enterprise Portal Administration

XML-Archivierung von SAP ILM lässt sich von Admins austricksen

Eine weitere Lücke im Thema fehlerhafte Deserialisierung. Im SAP NetWeaver XML Data Archiving Service von SAP ILM können Administratoren eine Lücke im Java-Programm nutzen, um Schadsoftware einzuschleusen. Die Auswirkung wurde mit CVSS-9.1/10 bewertet.

Es gibt keinen Workaround, nur einen Patch, der die Deserialisierung verbessert. Details dazu im Hinweis 3610892 – [CVE-2025-42966] Insecure Deserialization vulnerability in SAP NetWeaver (XML Data Archiving Service)

AS JAVA Log Viewer lässt sich ebenfalls von Admins austricksen

Es wirkt mehr oder weniger verwandt mit den anderen CVSS-Score 9.1/10 Hinweisen in diesem Monat. Im SAP NetWeaver Application Server for JAVA Log Viewer können Administratoren Schadcode einschleusen.

Im Gegensatz zu den anderen Hinweisen gibt es hier einen Workaround, der aber im Wesentlichen die LogViewer-Komponente deaktiviert. Und das möchte man bei einem AS Java sehr wahrscheinlich nicht. Also am Ende: Bitte Hinweis einspielen, Details siehe 3621771 – [CVE-2025-42963] Insecure Deserialization in SAP NetWeaver Application Server for Java (Log Viewer )

AS ABAP verwundbar trotz Patch – Zeit für einen Schlüsseltausch

Ältere Sicherheitslücken haben es erlaubt, Hashed Message Authentication Code (HMAC) Zugangsdaten aus RFC/ICF-Verbindungen abzugreifen. Auch nach einem Patch gegen diese Lücke könnten bereits erbeutete HMACs weiter verwendet werden. Die Sicherheitslücke hat einen CVSS-Score von 8.1/10.

Der Sicherheitshinweis beinhaltet keinen Software-Patch, sondern die Anweisung wie man nach dem Einspielen der Patches auch noch den besagten HMAC key ändert. Nebenwirkung: Aufgezeichnete oder laufende RFC / ICF Calls funktionieren nicht mehr. Daher ist das nur etwas für eine Downtime und leere RFC-Queues. Details im Hinweis 3600846 – [CVE-2025-42959] Missing Authentication check after implementation of SAP Security Note 3007182 and 3537476

SAP BusinessObjects CMC führt Uploads aus

Die SAP-BusinessObjects-Business-Intelligence-Plattform (CMC) stolpert über eine Lücke in Apache Struts. Das Backend wird normalerweise nur von Administratoren genutzt, diese können Schadcode über eine Uploadfunktion in das System einschleusen.

In dem Hinweis ist ein entsprechender Patch für Apache Struts verlinkt, einen Workaround gibt es nicht. Details im Hinweis 3565279 – [CVE-2024-53677] Insecure File Operations vulnerability in SAP Business Objects Business Intelligence Platform (CMC)

Unterlagen und Links

Das war es schon. Wie immer schaue ich hier nur auf das, was die Schwelle von CVSS-Score 8.0 überschreitet. Bitte schaut selbst nach, ob für eure Systemumgebung und eurem Schutzbedarf nicht vielleicht doch etwas dabei ist.

- Alle Hinweise aus diesem Patchday: SAP Security Patch Day – July 2025

- AK Security & Vulnerability Management AK

- Online-Session: “Diskussion zu ausgewählten SAP Security Notes” ab dem 17.07.2025

- Security Notes Webinar Folien auf sap.com (werden zeitverzögert bereitgestellt unter Advisories)

- RFC-Lücke bei ABAP-Systemen | SAP Security Patchday Juni 2025

Demnächst…

Webinar: Die größten Risiken im SAP und Ihre Strategie dagegen am 24.07.2025

Im Webinar erfahren Sie, wie Sie Ihre SAP-Systeme vor aktuellen Sicherheitsherausforderungen schützen können. Wir beleuchten wichtige Risikobereiche und geben Ihnen praxisnahe Strategien an die Hand, um Ihre SAP-Infrastruktur sicher zu halten.

Expertenforum in Frankfurt: S/4HANA, SAP Cloud & KI – Sicherheit und Innovation im Fokus am 10.09.2025

Nutzen Sie die Chance, sich mit Experten und Fachkollegen auszutauschen und praxisorientierte Lösungen für Ihre SAP-Herausforderungen zu entwickeln. Erhalten Sie wertvolle Insights zur Migration von SAP-Berechtigungen nach S/4HANA und zur Umsetzung sicherer Cloud-Szenarien. In den Masterclasses arbeiten Sie direkt an konkreten Anwendungsmöglichkeiten – von der Optimierung der Berechtigungen mit dem Pointsharp Authorization Robot bis zur sicheren Navigation auf der SAP BTP. Die Veranstaltung ist für Sie kostenlos.