S/4HANA, CRM und ABAP | SAP Security Patchday Februar 2026

Autor: Tobias Harmes | 10. Februar 2026

Der SAP Security Patchday im Februar war am 10.02.2026. Wie jeden zweiten Dienstag im Monat gibt es am SAP Patchday aktuelle SAP Security Notes. Diesmal sind es gleich 26 neue Security-Hinweise und ein Update für einen älteren Hinweis. Bei S/4HANA und SAP CRM kommt man an die Datenbank auf SQL-Level und AS ABAP prüft nicht ausreichend auf Rechte für RFC-Verbindungen.

Der Februar 2026 hat zwei Hinweise mit der Einstufung „CRITICAL“ (auch als „Hot News“ bekannt) für Sicherheitslücken mit einem Risiko-Score CVSS >9.0. Auf der Support-Seite von SAP kann man die aktuellen Security Patch Day Details finden.

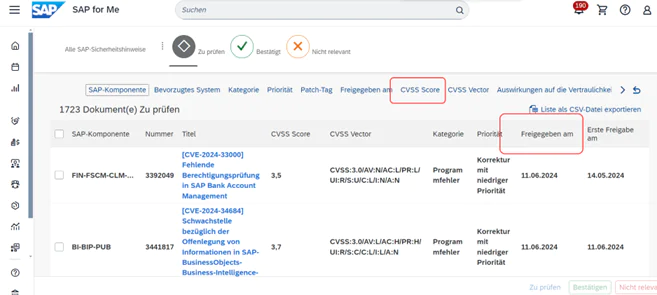

Hier ist ein anderer einfacher Weg zu den aktuellen Security Notes vom Patchday:

- https://me.sap.com/app/securitynotes aufrufen (S-User erforderlich)

- Optional: den CVSS-Score auf 8-10 einstellen, je nach Schutzbedarf

- Spalte „Freigegeben am“ finden und dort alle Einträge seit dem letzten Patchday studieren – die Filterung auf den aktuellen Monat lässt leider Updates aus, die zwischen den Patchdays veröffentlicht worden sind.

Code Injection in SAP CRM / SAP S/4HANA – bis hin zum vollständigen Datenbank-Zugang

Der Hinweis 3697099 – [CVE-2026-0488] Code Injection vulnerability in SAP CRM and SAP S/4HANA (Scripting Editor) beschreibt eine Code-Injection-Schwachstelle, die von einem authentifizierten Angreifer mit niedrigen Rechten ausgenutzt werden kann. Ursache ist laut SAP ein Fehler bei einem generischen Funktionsbaustein-Aufruf, wodurch unautorisierte kritische Funktionen möglich werden – einschließlich der Ausführung beliebiger SQL-Statements. Im Worst Case führt das zu einem Full Database Compromise mit hohem Impact auf Vertraulichkeit, Integrität und Verfügbarkeit (CVSS 9.9/10, Critical).

SAP schließt die Lücke, indem das betroffene Programm um zusätzliche Allowlist-Prüfungen erweitert wurde, die das Aufrufen beliebiger Funktionsbausteine verhindern sollen. Implementiert werden müssen die im Hinweis genannten Korrekturanleitungen bzw. Support Packages. Als temporären Workaround nennt SAP das Deaktivieren des SICF-Services CRM_IC_ISE (danach kann der alte Scripting Editor nicht mehr genutzt werden).

Details: https://me.sap.com/notes/3697099/E

Fehlender Authorization Check in AS ABAP – RFC

Mit 3674774 – [CVE-2026-0509] Missing Authorization check in SAP NetWeaver Application Server ABAP and ABAP Platform adressiert SAP eine fehlende bzw. inkonsistent durchgesetzte Berechtigungsprüfung. In bestimmten Szenarien kann ein authentifizierter Benutzer mit niedrigen Privilegien Hintergrund-RFCs ausführen, ohne dass die erforderliche S_RFC-Autorisierung greift. Das hat laut SAP hohen Einfluss auf Integrität und Verfügbarkeit (CVSS 9.6/10, Critical).

Die Korrektur besteht aus verbesserten Authorization Checks und wird über die im Hinweis aufgeführten Support Packages / Kernel-Patches ausgeliefert und es muss auch ein Profilparameter gesetzt werden. Und es müssen eventuell Berechtigungen ergänzt werden, dafür gibt es einen passenden FAQ-Hinweis. Einen Workaround gibt es laut Hinweis nicht.

Details: https://me.sap.com/notes/3674774/E

XML Signature Wrapping in Web Services Security – Manipulierte signierte XML-Nachrichten möglich

Der Hinweis 3697567 – [CVE-2026-23687] XML Signature Wrapping in SAP NetWeaver AS ABAP and ABAP Platform behandelt eine Schwachstelle aus dem Bereich Web Services Security / Signed XML. Ein authentifizierter Angreifer mit normalen Berechtigungen kann eine gültig signierte Nachricht beschaffen und anschließend modifizierte signierte XML-Dokumente an den Verifier senden (XML Signature Wrapping). Das kann dazu führen, dass es zu unautorisiertem Zugriff auf sensible Benutzerdaten kommt und die normale Nutzung gestört wird (CVSS 8.8/10, High).

Kunden sollen die im Hinweis referenzierten Support Packages und Patches einspielen. Als Workaround nennt SAP nur für den Authentifizierungsfall die SAML-Authentifizierung zu deaktivieren. Für andere Verwendungen signierter XML-Dokumente gibt es keinen Workaround.

Details: https://me.sap.com/notes/3697567/E

Unterlagen und Links

Das war es schon. Wie immer schaue ich hier nur auf das, was die Schwelle von CVSS-Score 8.0 überschreitet. Bitte schaut selbst nach, ob für eure Systemumgebung und eurem Schutzbedarf nicht vielleicht doch etwas dabei ist.

- Alle Hinweise aus diesem Patchday: SAP Security Patch Day – Februar 2026

- AK Security & Vulnerability Management AK

- Online-Session: “Diskussion zu ausgewählten SAP Security Notes” ab dem 19.02.2025

- Security Notes Webinar Folien auf sap.com (werden zeitverzögert bereitgestellt unter „Security Patch Day“)

- S/4HANA Hintertür(en) | SAP Security Patchday Januar 2026

Demnächst…

Webinar am 17.02.2026: SAP Cloud ERP: Berechtigungsaufbau & Benutzer verwalten in der Public Cloud

Die SAP Public Cloud bringt viele Vorteile mit sich, aber auch neue Spielregeln für Berechtigungen und Benutzerverwaltung. Wir zeigen Ihnen praxisnah, wie Sie die Architektur verstehen, Rollen sinnvoll aufbauen und Benutzer effizient verwalten. So bringen Sie Struktur, Sicherheit und Gelassenheit in Ihr Cloud-ERP.

Hier anmelden

Webinar am 04.03.2026: NIS-2 Update: Compliance-Lücken schließen und pragmatisch umsetzen

NIS-2 ist seit 06.12.2025 in Kraft – jetzt kommt es auf konkrete Umsetzung an. In unserem Webinar zeigen wir, wie Sie Compliance-Lücken schnell schließen und NIS-2 pragmatisch angehen (auch in SAP-Systemen) – mit klaren Schritten und Praxisbeispielen.

Hier anmelden