AS ABAP und AS JAVA | SAP Security Patchday Februar 2024

Autor: Tobias Harmes | 13. Februar 2024

Der SAP Security Patchday im Februar war am 13.02.2024. Wie jeden zweiten Dienstag im Monat gibt es SAP-Security-Hinweise, dieses Mal 15 Security Notes inkl. Updates zu vorhergehenden Patchdays. Und es ist für alle etwas dabei, die noch nicht komplett auf die SAP Cloud umgestellt haben.

Es gibt zwei Hinweise der Priorität „Hot News“, also Sicherheitslücken mit einem Risiko-Score CVSS >9.0, davon ein Update. Normalerweise empfehle ein Durchschauen des offiziellen PDFs um herauszufinden, ob es relevante Hinweise für die eigene SAP-Landschaft gibt. Das ist allerdings Stand 13.02.2024, 13:00 Uhr noch nicht aktualisiert worden.

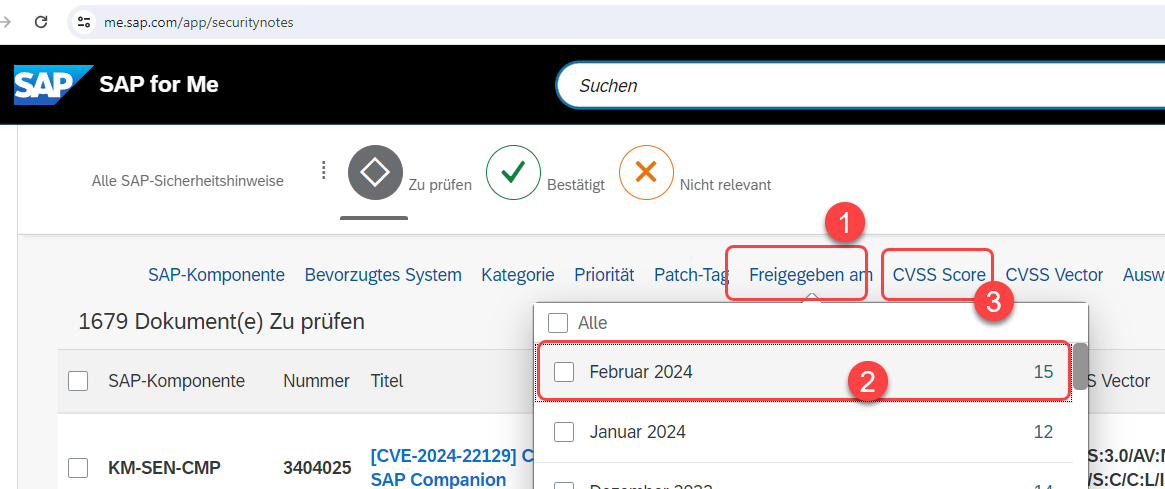

Hier ist ein einfacher Weg zu den aktuellen Security Notes vom Patchday:

- https://me.sap.com/app/securitynotes aufrufen (S-User erforderlich)

- Filter „Freigegeben am“ auswählen und dort den aktuellen Monat wählen

- Optional: den CVSS-Score auf 8-10 einstellen, je nach Schutzbedarf

OS-Level Zugriff auf NetWeaver-Systeme für User mit RFC-Berechtigungen

An sich keine neue Information, dass User mit weitreichenden S_RFC-Berechtigungen einiges an Unfug im SAP-System machen können. Das geht bequem aus jedem Programm heraus, dass die SAP-Bibliotheken einbinden kann, zum Beispiel Microsoft Excel. Da das aber der oft historisch gewachsene Standard ist, wiegt die aktuell gefundene Code Injection-Schwachstelle doch schwer. Mit CVSS-Score 9.1/10 klassifiziert, lässt sich eine Schwachstelle in CA-SUR („Web Survey“) in der SAP-Basis Komponente von NetWeaver ausnutzen.

Der Patch sorgt dafür, dass die Komponente remote nicht mehr erreichbar ist („secure-by-default“) – es sei denn, man nimmt weiter Konfigurationsschritte vor. Der im Hinweis erwähnte Workaround geht in die gleiche Richtung: Die Empfehlung, den Remote-Zugriff auf Funktionsbausteine des Pakets CA-SUR per Berechtigungsobjekt S_RFC zu unterbinden. Alle Details im Hinweis 3420923 – [CVE-2024-22131] Code Injection vulnerability in SAP ABA (Application Basis)

Schwachstelle in NetWeaver AS Java User Admin

Mit einem Patch aus der Vergangenheit für das User Management im AS JAVA ist auch eine Schwachstelle aufgetaucht, die bösartige Angriffe durch manipulierte URL-Parameter erlaubt. Die mit 8.8/10 bewertete Schwachstelle erlaubt es, Admins versteckte URLs in einer entsprechenden Admin-Oberflächen-URL unterzuschieben, die nicht beabsichtigte Änderungen am System auslösen.

Die Lösung ist wie immer bei Java auf das entsprechend neues Patchlevel – passend zum SP-Level – zu gehen. Infos dazu 3417627 – [CVE-2024-22126] Cross Site Scripting vulnerability in NetWeaver AS Java (User Admin Application)

Daten auslesen per XML für alle aus dem AS JAVA

Der XML-Parser von der AS JAVA Funktion CAF – Guided Procedures lässt sich austricksen. Damit können nicht-authentifizierte Angreifer Daten aus dem AS JAVA-System abgreifen. Die Schwachstelle hat ein CVSS-Rating von 8.6/10.

Der Patch behebt das Parser-Problem. Alle Infos und auch ein Workaround sind im Hinweis 3426111 – [CVE-2024-24743] XXE vulnerability in SAP NetWeaver AS Java (Guided Procedures) beschrieben.

Honorable Mentions: Business Client

Treue Leser kennen den Hinweis: Ja, Chromium ist wieder dabei. Wenn ich den Business Client mit Chromium-Engine im Einsatz habe, dann bitte mal wieder updaten. Letzter Score von Google war immerhin 8.8/10.

Der Hinweis: 2622660 – Security updates for the browser control Google Chromium delivered with SAP Business Client

Unterlagen und Links

- Offizielle Übersicht SAP Patchday (PDF)

- AK Security & Vulnerability Management AK

- SAP Business Application Studio und Integration Cell | SAP Security Patchday Januar 2024

Demnächst…

Der erste KI-Rollengenerator: SAP Berechtigungskonzepte automatisiert erstellen am 20.02.2024

Erfahren Sie im Webinar, wie die Zukunft der Berechtigungskonzepte aussieht und welche Vorteile die Automatisierung mit dem SIVIS Authorization Robot bietet. Entdecken Sie Best Practices und potenzielle Anwendungen für ein optimiertes SAP-Berechtigungsmanagement.

Mehr erfahren

Auf dem aktuellen Stand: Neue Anforderungen der ISO 27001 am 29.02.2024

Unser Webinar bietet Ihnen einen fundierten Überblick über die aktuellen Anforderungen der ISO 27001. Erfahren Sie, wie Sie Ihr Informationssicherheitsmanagementsystem (ISMS) wirksam anpassen und Ihre Risikomanagementprozesse optimieren können.

Mehr erfahren

Expertenforum in Heidelberg: SAP Audit Findings loswerden am 20.03.2024

So werden Sie SAP Audit Findings (oder den Prüfer) los: Egal, ob der Prüfbericht schon vorliegt oder noch kommt, wohl kein SAP-System der Welt kommt ohne Feststellungen durch eine Prüfung. Erfahren Sie deshalb, wie Sie effektiv mit Herausforderungen in Audits umgehen, sich optimal darauf vorbereiten und Feststellungen praktisch loswerden können. Entdecken Sie die Tipps unserer Experten und tauschen Sie sich in ungezwungener Atmosphäre und bei gutem Essen mit SAP Security Verantwortlichen & Mitarbeitenden anderer Unternehmen aus.

Mehr erfahren