ABAPs in S/4HANA einschleusen (again) | SAP Security Patchday August 2025

Autor: Tobias Harmes | 21. August 2025

Der SAP Security Patchday im August war am 12.08.2025. Wie jeden zweiten Dienstag im Monat gibt es am SAP Patchday aktuelle SAP Security Notes. Diesmal sind 15 neue Security-Hinweise und vier Updates enthalten. Erneut können User beliebige Reports in S/4HANA anlegen, diesmal mit einem RFC-Funktionsbaustein.

Wie schon der Juli gibt es auch im August 2025 einige kritische Hinweise. Diesmal haben drei Hinweise die Einstufung „CRITICAL“ (auch als „Hot News“ bekannt) für Sicherheitslücken mit einem Risiko-Score CVSS >9.0. Auf der Support-Seite von SAP kann man die aktuellen Security Patch Day Details finden.

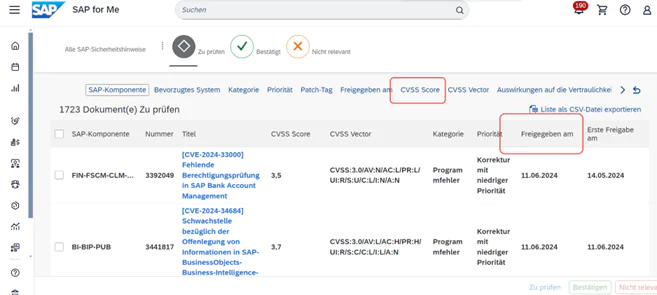

Hier ist ein anderer einfacher Weg zu den aktuellen Security Notes vom Patchday:

- https://me.sap.com/app/securitynotes aufrufen (S-User erforderlich)

- Optional: den CVSS-Score auf 8-10 einstellen, je nach Schutzbedarf

- Spalte „Freigegeben am“ finden und dort alle Einträge seit dem letzten Patchday studieren – die Filterung auf den aktuellen Monat lässt leider Updates aus, die zwischen den Patchdays veröffentlicht worden sind.

RFC-Funktionsbaustein als Hintertür in S/4HANA und SAP Landscape Transformation (SLT) (3 Hinweise)

Mal wieder kann ein unsicherer RFC-fähiger Funktionsbaustein von normalen Benutzern verwendet werden, um beliebigen Code in eine S/4HANA-System zu schmuggeln und erlaubt damit, das gesamte System zu kompromittieren. Damit bekommt die Lücke eine CVSS-Bewertung von 9.9/10.

Durch Einspielen des Hinweises wird entsprechend angreifbarer Code entfernt. Einen Workaround gibt es nicht. Betroffene S4CORE-Releases und Einspiel-Informationen im Hinweis 3627998 – [CVE-2025-42957] Code Injection vulnerability in SAP S/4HANA (Private Cloud or On-Premise)

Die gleiche Lücke gibt es auch SAP Landscape Transformation (SLT) – Analysis Platform (Software Component DMIS). Auch hier ist das Einspielen des Hinweises (bzw. des Support Packages) die einzige Option. Details für diese Plattform in dem eigenen Hinweis 3633838 – [CVE-2025-42950] Code Injection Vulnerability in SAP Landscape Transformation (Analysis Platform)

Insgesamt scheint das irgendwie der Nachbar eines anderen Funktionsbausteins gewesen zu sein, der im April 2025 schon unangenehm aufgefallen ist, ebenfalls in S/4HANA und SLT. Damals war es die Funktion /SLOAP/GEN_MODULE_REPORT, in den Hinweisen oben ist es die Funktion /SLOAE/DEPLOY. Vermutlich auch der Grund, dass der Hinweis aus dem April an dieser Stelle noch mal aktualisiert wird mit neueren Support Package-Informationen. Ich verlinke hier das Änderungsprotokoll: 3581961 – [CVE-2025-27429] Code Injection Vulnerability in SAP S/4HANA (Private Cloud or On-Premise)

Business One macht normale User zum Datenbank-Admin

Fehlerhaftes Handling von Berechtigungen sorgt dafür, dass normale Anwender Admin-Rechte auf der Datenbank erlangen, die dann ausgenutzt werden können. Der CVSS-Score liegt bei 8.8/10.

Abhilfe schafft das Einspielen eines Support Packages, Links zum Download im Hinweis 3625403 – [CVE-2025-42951] Broken Authorization in SAP Business One (SLD).

SAP NetWeaver ABAP BIC-Service Anfragen können das SAP crashen

Dem SICF-Service „BIC“ können von authentifizierten Benutzern manipulierte Anfragen gesendet werden, der zu einer Speicherkorruption und einem Absturz des Systems führen kann. Diese Lücke hat einen CVSS-Score von 8.1/10. Außerdem gibt es noch das Risiko von Cross-Site Scripting durch manipulierte URLs auf BIC-Dokumente, diese Lücke hat einen geringeren CVSS-Score von 6.1/10.

Die Lösung für beide Probleme ist das einpsielen des Hinweises. Als Workaround kann auch der SICF-Service abgeschaltet werden – wie immer muss man vorher prüfen, ob entsprechende Anfragen in den eigenen Geschäftsprozessen genutzt werden. Entsprechende Update-Hinweise für S4COREOP und SEM-BW im Hinweis 3611184 – [CVE-2025-42976] Multiple vulnerabilities in SAP NetWeaver Application Server ABAP (BIC Document)

Unterlagen und Links

Das war es schon. Wie immer schaue ich hier nur auf das, was die Schwelle von CVSS-Score 8.0 überschreitet. Bitte schaut selbst nach, ob für eure Systemumgebung und eurem Schutzbedarf nicht vielleicht doch etwas dabei ist.

- Alle Hinweise aus diesem Patchday: SAP Security Patch Day – August 2025

- AK Security & Vulnerability Management AK

- Online-Session: “Diskussion zu ausgewählten SAP Security Notes” ab dem 21.08.2025

- Security Notes Webinar Folien auf sap.com (werden zeitverzögert bereitgestellt unter Advisories)

- ABAPs in S/4HANA einschleusen | SAP Security Patchday Juli 2025

Demnächst…

Expertenforum in Frankfurt: S/4HANA, SAP Cloud & KI – Sicherheit und Innovation im Fokus am 10.09.2025

Nutzen Sie die Chance, sich mit Experten und Fachkollegen auszutauschen und praxisorientierte Lösungen für Ihre SAP-Herausforderungen zu entwickeln. Erhalten Sie wertvolle Insights zur Migration von SAP-Berechtigungen nach S/4HANA und zur Umsetzung sicherer Cloud-Szenarien. In den Masterclasses arbeiten Sie direkt an konkreten Anwendungsmöglichkeiten – von der Optimierung der Berechtigungen mit dem Pointsharp Authorization Robot bis zur sicheren Navigation auf der SAP BTP. Die Veranstaltung ist für Sie kostenlos.

Webinar: SAP-User-Lifecycle: Compliance in der Praxis sicherstellen am 25.09.2025

In diesem Webinar zeigen wir Ihnen gemeinsam mit unserem Technologiepartner Pointsharp, wie Sie den gesamten User Lifecycle (Onboarding, Wechsel, Offboarding) systematisch und sicher gestalten – mit klaren Prozessen, automatisierten Prüfungen und nachvollziehbarer Dokumentation. Sie erfahren, warum Compliance dabei nicht nur gesetzlich vorgeschrieben, sondern auch geschäftskritisch ist – und wie Sie in der Praxis ganz konkret von smarter Umsetzung profitieren.