Hintertür in S/4HANA [Update: und AS JAVA] | SAP Security Patchday April 2025

Autor: Tobias Harmes | 29. April 2025

Der SAP Security Patchday im April war am 08.04.2025. Wie jeden zweiten Dienstag im Monat gibt es am SAP Patchday frische SAP Security Notes. Diesmal kommen 18 neue Security-Hinweise und zwei Updates. Hauptaugenmerk liegt im diesen Monat auf eine Hintertür in S/4HANA-Systemen, die wahlfreie Ausführung von Code ermöglicht. Update: Außer der Reihe hat SAP am 24.04. noch eine hochkritische Schwachstelle für AS JAVA geschlossen.

Diesmal erhalten gleich drei Hinweise die Einstufung „Hot News“ für Sicherheitslücken mit einem Risiko-Score CVSS >9.0. Auf der Support-Seite von SAP kann man die aktuellen Security Patch Day Details finden.

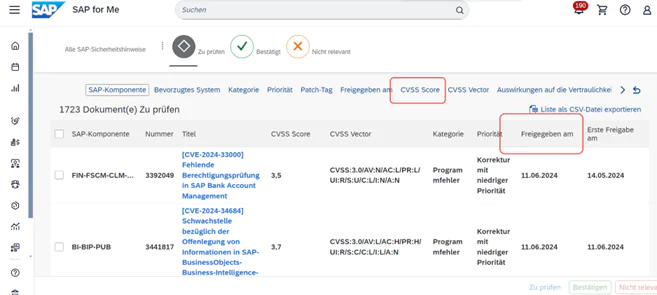

Hier ist ein anderer einfacher Weg zu den aktuellen Security Notes vom Patchday:

- https://me.sap.com/app/securitynotes aufrufen (S-User erforderlich)

- Optional: den CVSS-Score auf 8-10 einstellen, je nach Schutzbedarf

- Spalte „Freigegeben am“ finden und dort alle Einträge seit dem letzten Patchday studieren – die Filterung auf den aktuellen Monat lässt leider Updates aus, die zwischen den Patchdays veröffentlicht worden sind. (Danke an Jan für diesen Hinweis!)

Update vom 24.04.2025: Java-Komponente Visual Composer erlaubt wahlfreie, schädliche Uploads

Nachträglich hat SAP dem Security Patchday noch einen weitere Hinweis zugeordnet, der einen CVSS-Score von 10/10 hat. Dabei geht es um eine Entwicklerkomponente auf AS Java, dem Visual Composer Framework (Software Component VCFRAMEWORK). Das hat fehlende Berechtigungsprüfung und erlaubt über eine bestimmte URL einen Upload von Dateien, die dann wiederum zum Beispiel für Remote-Shells missbraucht werden können. Das ist natürlich besonders brisant, wenn das System zum Internet exponiert ist.

Es gibt ein FAQ, in dem ergänzt wurde, wie man sein System auf die betroffene Komponente prüfen kann und wie mit eventuell schon hochgeladenen Dateien umgegangen werden sollte. Es gibt auch Workarounds wie das Sperren von URLs im ICM oder die Deaktivierung des Services. Wie immer ist die eigentliche Maßnahme das Update.

Wichtig: Die Komponente ist nicht unbedingt auf jedem AS Java vorhanden, aber manchmal sind Systemlandschaften historisch bedingt auch mit „unerwarteten“ Softwarekomponenten ausgestattet. Durch Solution Manager, PI/PO und den Adobe Document Service gibt es auch noch eine hohe Verbreitung von AS Java, selbst wenn kein Enterprise Portal mehr im Einsatz ist.

Hier sind alle Informationen zu finden inkl. Links auf FAQ und Workarounds: 3594142 – [CVE-2025-31324] Missing Authorization check in SAP NetWeaver (Visual Composer development server)

Diesen DSAGnet-Thread fand ich auch noch sehr hilfreich (zu Beginn war der SAP-Hinweis nicht so eindeutig): DSAGNet – Forenbeitrag: Außerplanmäßiger Security Patch CVSS 10.0 für Komponente EP-VC – Fragen/Klärung

Hintertür in S/4HANA (Private Cloud) und SAP Landscape Transformation (Analysis Platform)

Fast CVSS-Score-Höchstpunktzahl 9.9/10 und damit Hot News: Normale User können auf S/4HANA-Systemen über einen verwundbaren RFC-Funktionsbaustein Code einschmuggeln und unter Umgehung jeglicher Sicherheitsprüfungen somit das System auslesen und manipulieren.

Laut Hinweis wird die Möglichkeit wahlfreien Code auszuführen mit Einspielen des Hinweises beseitigt. Ich habe das in den Quellcode-Änderungen nicht ganz nachvollziehen können, denn zumindest die angezeigten Korrekturhinweise zeigen, dass der Funktionsbaustein /SLOAP/GEN_MODULE_REPORT zwar gelöscht, aber dann auch wieder eingefügt wird. Alle Details im Hinweis 3581961 – [CVE-2025-27429] Code Injection Vulnerability in SAP S/4HANA (Private Cloud)

Diesen Funktionsbaustein und noch andere Dictionary-Objekte hat es auch in SAP Landscape Transformation (Analysis Platform) getroffen. Wer diese Lösung einsetzt, sollte entsprechend den zweiten Hinweis mit CVSS-Score 9.9 prüfen: 3587115 – [CVE-2025-31330] Code Injection Vulnerability in SAP Landscape Transformation (Analysis Platform)

Umgehung der Authentifizierung in SAP Financial Consolidation

Bei dieser Sicherheitslücke in SAP Financial Consolidation spielen laut Tags festhinterlegte Benutzernamen/Passwörter eine Rolle. Details konnte ich dazu aber nicht finden. Trotzdem stellt sich mir die Frage, wie das im Jahr 2025 noch möglich sein kann.

Die Sicherheitslücke hat einen CVSS-Score von 9.8/10, ist damit Hot News und einen Workaround gibt es nicht nur. Lösung ist das Einspielen der aktualisierten Software, Details im Hinweis 3572688 – [CVE-2025-30016] Authentication Bypass Vulnerability in SAP Financial Consolidation

Admin Jeder kann Among Us spielen auf SAP Business Objects

Ein Update eines Hinweises aus dem SAP Patchday im Februar: Ein Angreifer mit Userrechten (nicht zuvor noch beschränkt auf Administratorrechte) kann sich mit der Managementkonsole der SAP BusinessObjects BI-Plattform als beliebiger Benutzer im System ausgeben. Die Lücke wurde mit dem CVSS-Score 8.8/10 (vorher 8.7) bewertet.

Als Lösung wird der Zugriff auf vertrauliche Schlüssel gesperrt. Das Einspielen erfolgt über das referenzierte Support Package, einen Workaround gibt es nicht. Details im Änderungsmodus für den Hinweis 3525794 – [CVE-2025-0064] Improper Authorization in SAP BusinessObjects Business Intelligence platform (Central Management Console)

RFC-Anmeldeinformationen herausfinden in AS ABAP

Unter bestimmten Bedingungen kann ein angemeldeter Angreifer mit speziellen RFC-Aufrufen die Zugangsdaten für Remote Connections ermitteln. Diese können dann wiederum für weitere Angriffe genutzt werden (gerade, wenn die User weitreichende Rechte im System haben).

Der CVSS-Score liegt bei 8.5/10 und das Problem lässt sich nur durch ein Kernel-Update beheben. Details zu den betroffenen Kernel-Versionen (und Updates) im Hinweis 3554667 – [CVE-2025-23186] Mixed Dynamic RFC Destination vulnerability through Remote Function Call (RFC) in SAP NetWeaver Application Server ABAP

Race-Condition beim Tomcat von SAP Commerce Cloud

Vorweg: Das Problem kann anscheinend bei SAP Commerce Cloud gar nicht ausgenutzt werden. Trotzdem wird das Problem löblich behoben und hat den Score der eigentlichen Apache Tomcat Schwachstelle CVE-2024-56337 bekommen: 8.1/10.

Es geht hier um eine Timing-Race-Condition, die nicht-authentifizierte Angreifer theoretisch ausnutzen können. SAP liefert trotzdem ein Update aus. Details im Hinweis 3590984 – [CVE-2024-56337] Time-of-check Time-of-use (TOCTOU) Race Condition vulnerability in Apache Tomcat within SAP Commerce Cloud

Unterlagen und Links

Das war es schon. Wie immer schaue ich hier nur auf das, was die Schwelle von CVSS-Score 8.0 überschreitet. Bitte schaut selbst nach, ob für eure Systemumgebung und eurem Schutzbedarf nicht vielleicht doch etwas dabei ist.

- Alle Hinweise aus diesem Patchday: SAP Security Patch Day – April 2025

- AK Security & Vulnerability Management AK

- Online-Session: “Diskussion zu ausgewählten SAP Security Notes” ab dem 17.04.2025

- Security Notes Webinar Folien auf sap.com (werden zeitverzögert bereitgestellt unter Advisories)

- SAP Commerce Lücken und SA38 Zugriff | SAP Security Patchday März 2025

Demnächst…

S/4HANA Migration: Berechtigungen, Lizenzen, Einsparpotenziale | Live-Webinar am 23.04.2025

Viele Unternehmen zahlen unnötig hohe Lizenzkosten oder setzen sich unbewusst Compliance-Risiken aus. Erfahren Sie im Webinar, welche Lizenzierungsfehler Unternehmen häufig machen und wie Sie die Lizenzfalle umgehen können.

Mehr erfahren und anmelden

Expertenforum in Mannheim: SAP Security für IT-Sicherheitsbeauftragte (Bring deinen CISO mit) | Dialog für SAP & IT Security Verantwortliche am 14.05.2025

In einer zunehmend vernetzten Welt wird der Dialog zwischen Cybersicherheit und SAP Security immer wichtiger. Dieses Event bietet Ihnen wertvolle Einblicke, wie Sie SAP-Systeme nicht nur vor aktuellen Bedrohungen schützen, sondern auch langfristig sicher und compliant halten können. Erfahren Sie in den Vorträgen & Masterclasses, wie gesetzliche Anforderungen die SAP-Sicherheit beeinflussen und welche konkreten Maßnahmen erforderlich sind, um Ihr System abzusichern. Lernen Sie die Unterschiede zwischen Security Monitoring und Angriffserkennung kennen und entdecken Sie praktische Tools, die Ihnen helfen, Ihre SAP-Landschaft zu überwachen und zu schützen. Dazu profitieren Sie den ganzen Tag von den Tipps unserer Experten und können sich in ungezwungener Atmosphäre und bei gutem Essen mit Mitarbeitenden anderer Unternehmen austauschen. Die Veranstaltung ist für Sie kostenlos.

Mehr erfahren und anmelden