Nur zusammen sicher: SAP und das Netzwerk – mit Christoph Nagy und Matthias Czwikla

Autor: Tobias Harmes | 14. Dezember 2021

Die digitale Sicherheit von Unternehmen würde sehr von der Zusammenarbeit der SAP- und Netzwerk-Verantwortlichen profitieren. Wieso Teamwork dennoch so selten ist und was man eigentlich voneinander lernen könnte, bespreche ich im Interview mit Matthias Czwikla von dem Cyber-Security-Hersteller Fortinet und Christoph Nagy von SecurityBridge.

…zum Anschauen

YOUTUBE-CHANNEL abonnieren: https://www.youtube.com/c/Rz10De_ms

…zum Hören

Für unterwegs – den Podcast abonnieren: https://rz10.de/podcast

SAP und Netzwerksicherheit

Für die Gesamtsicherheit eines Unternehmens bedarf es sowohl an Verantwortlichen für das Netzwerk als auch für die SAP-Systeme. Eine kooperative Zusammenarbeit zwischen diesen beiden Abteilungen findet man jedoch nur selten. Dabei wäre Teamwork sehr vorteilhaft, denn die Angreifer auf der anderen Seite schließen sich bereits gerne zusammen. Im Interview versuchen wir einen Ansatz zu finden, wie beide Seiten optimal zusammenkommen können.

Tobias Harmes: Zum Thema der Netzwerksicherheit gibt die SAP im Rahmen des Security Baseline Templates durchaus Informationen an. Meine erste Frage an Christoph Nagy lautet deshalb: Was genau sagt dieses Security Baseline Template?

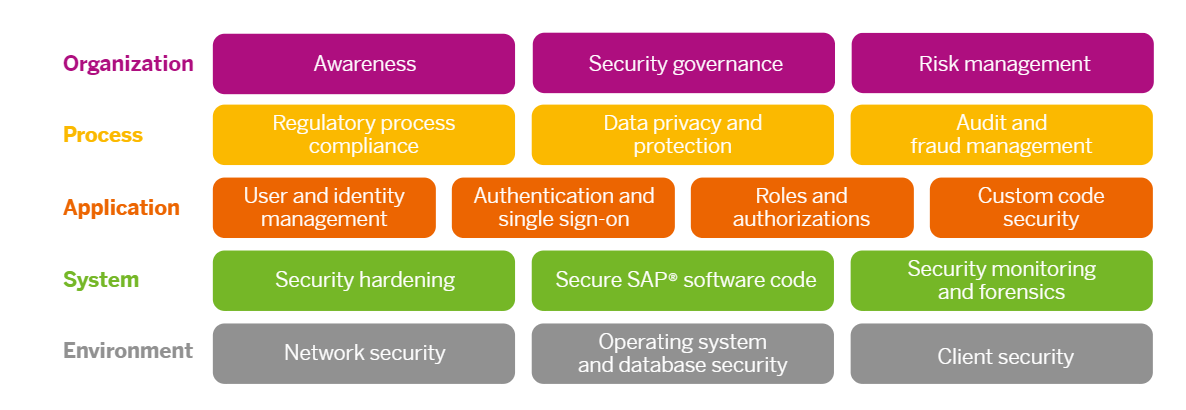

Christoph Nagy: Das Security Baseline Template als Best Practice und Mindset-Sicherheitsempfehlung ist vielbeachtet. Dahinter steckt die Security Operations Map von SAP. Die sogenannte „Network Security“ gehört hier zum fundamentalen Layer dazu. SAP betont an dieser Stelle die Relevanz von zusätzlichen Schutz- und Überwachungsmechanismen in der Netzwerkinfrastruktur. Potenzielle Angreifer müssen bereits durch Zonierungskonzepte und Netzkomponenten wie Router, Firewalls oder Webanwendungsfilter abgewehrt werden. Auch sicherheitskritische Aktivitäten sollten durch Intrusion Detection- and Prevention-Systeme in die Überwachungsmaßnahmen eingeschlossen sein.

Obwohl die Netzwerksicherheit hier genannt wird, geschieht das jedoch noch nicht in der Tiefe, dass eine tatsächliche Guideline vorliegt. Die Hinweise sind zwar kurz, doch gleichzeitig steht sehr viel dahinter. Das führt dazu, dass die SAP-Verantwortlichen wenig Einblick haben und bei dem Thema stets Netzwerkexperten hinzugezogen werden müssen. Gerade mit den neuen Architekturen wie den Cloud-Umgebungen wird dieses Thema nur noch komplexer.

Tobias Harmes: Matthias, wann und wie melden sich Kunden bei euch, wenn sie den blinden Fleck in der Netzwerksicherheit bemerken?

Matthias Czwikla: Die Kunden melden sich bei uns, weil sie ihre Systeme absichern wollen, denn auch SAP hat Angriffsflächen für Threat Actors, d.h. böswillige Angreifer. Immer mehr Unternehmen sind von solchen Attacken betroffen. Je nach dem, aus welchem Bereich Anfragen bei uns ankommen, sind sich die Teams der Bedeutung der Netzwerksicherheit in diesem Kontext mehr oder weniger bewusst. Grundsätzlich lässt sich aber sagen, dass die Netzwerk-Verantwortlichen und die SAP-Verantwortlichen viel zu wenig von den Möglichkeiten des jeweils anderen kennen. Diese fehlende Kooperation macht es Angreifern oft viel zu einfach, ins System einzudringen und Schaden anzurichten.

Netzwerk-Sicherheitsmöglichkeiten für die SAP Basis

Tobias Harmes: Was ist das, was die SAP Basis nicht weiß, aber wissen sollte?

Matthias Czwikla: Früher hat man sich unter Firewalls eine Blockade für IP-Adressen vorgestellt. Diese haben sich inzwischen zu Next Generation Firewalls entwickelt, die nun deutlich mehr können. Dazu gehört auch die Möglichkeit, den Netzwerkverkehr sichtbar zu machen, den SAP-Systeme verursachen. So lässt sich etwa sagen, ob der Verkehr z.B. von einem HANA-System ausgelöst wird oder etwa vom SAP Message Server. Dadurch kann das Management und die Administration von SAP Landschaften deutlich erleichtert werden.

Tobias Harmes: Welche Vorteile hätte ich als SAP Basis davon, etwa die Anzahl bestimmter GUI Verbindungen zu sehen?

Christoph Nagy: Durch die Next Generation Firewall können Angriffe direkt erkannt und benannt werden. Im Normalfall bekommt das aber leider nur das Netzwerk-Team mit. Es ist ein enormer Verlust, wenn ein Unternehmen brillante Technologien im Einsatz hat, die durch mangelnde Kooperationen zwischen Abteilungen nicht vollständig genutzt werden.

Tobias Harmes: Nun gibt es ja Unternehmen, die solche Firewalls gar nicht im Einsatz haben. Wie viele SAP Kunden sind das etwa?

Matthias Czwikla: Ich würde schätzen, dass über 80 Prozent der SAP Nutzer ihr Netzwerk nicht erkennen und ihre Systeme nicht speziell schützen. Auch wenn die Fortinet Firewalls genutzt werden, muss dann noch die Brücke mit SecurityBridge geschlagen werden, um die Hinweise auch im SAP zu sehen. Eine deutliche Mehrheit nutzt diese Potenziale demnach noch nicht aus.

Zonierungskonzepte als Lösung?

Tobias Harmes: SAP spricht an dieser Stelle von einem Zonierungskonzept – Was ist das denn eigentlich?

Matthias Czwikla: Damit ist die Segmentierung gemeint, d.h. dass man die verschiedenen Funktionen einer IT-Infrastruktur in ihre Netzwerksegmente einteilt. Man könnte so beispielsweise das Netzwerk vom Solution Manager von den CRM-Systemen differenzieren. Das kann bis hin zu einer Micro-Segmentierung fortgeführt werden. Das Ziel ist, dass nur Verbindungen zwischen den Segmenten erlaubt werden, die auch gewollt sind.

Tobias Harmes: Man erschafft also kleine Inseln, die Verbindungen brauchen. Wie sehen diese dann aus?

Matthias Czwikla: Der erste Schritt ist, durch eine Firewall zu kommen. Diese Firewall hat die Intelligenz zu erkennen, dass ein Verkehr von einer Insel zu einer anderen angestrebt wird und kann die benötigte Verbindung dann herstellen. Ist die entsprechende Erlaubnis für diese Verbindung nicht in der Firewall hinterlegt, so würde der Verkehr nicht funktionieren. Man könnte aber auch festlegen, dass etwa nur bestimmte Personen einer Insel Zugang zu einer anderen bekommen, die große Masse jedoch nicht.

Tobias Harmes: Das heißt, alles geht durch die Firewall. Was kann ich damit erreichen? Was erzeugt das?

Matthias Czwikla: Es erzeugt im Wesentlichen zwei Dinge: Erstens kommunizieren dadurch nur die Parteien miteinander, die dies auch sollen. So sollte etwa das Entwicklungssystem nicht mit dem Produktionssystem reden dürfen. Der zweite Ansatz ist sogar noch interessanter, denn hier kann man erkennen, was sprechen die da eigentlich? Auch hier kann dann etwa eingeschränkt und bestimmt werden: “Wenn die beiden mit einander sprechen, erlauben wir nur SAP Kommunikation”.

Christoph Nagy: Wir leben schließlich in einem Zeitalter mit der DSGVO. Unternehmen müssen deshalb Schutzstandards etablieren. Genau hier kommt das Konzept zum Tragen, denn die Filterung des Datenverkehrs zwischen den Segmenten wendet größere Schäden ab. Auch die Secure Operations Map der SAP macht deutlich, dass ein ganzheitliches Konzept notwendig ist. Das Netzwerk darf hier als wichtiger Baustein nicht außer Acht gelassen werden. Wenn nur ein Baustein in der Secure Operations Map fehlt, hat man ein Loch in seiner Mauer. Und darauf warten die Angreifer.

Die Zusammenarbeit zwischen “Netzies” und “SAPies”

Tobias Harmes: Wie würde eine ideale Zusammenarbeit zwischen den Verantwortlichen für das Netzwerk und dem SAP-Team dann aussehen? Wo treten typischerweise Schwierigkeiten auf?

Matthias Czwikla: Wir sprechen hier definitiv über einen sehr kleinen Kreis von Unternehmen, die diese Zusammenarbeit in der Art einsetzen. In jedem Fall macht es einen Unterschied, von wem die Kooperation angefragt wurde. Wenn es die SAP-Verantwortlichen waren, profitiert man unmittelbar von ihrer Sensibilisierung bzw. ihrem Bewusstsein für das Thema der Netzwerksicherheit. Kommt die Anfrage von dem Netzwerk-Team oder dem Cloud-Team, dann fehlt meist die hinreichende Einbindung der SAP Basis. Diese wird jedoch benötigt, weil die SAP-Verantwortlichen klar von den Hinweisen der Netzwerksicherheit profitieren würden.

Tobias Harmes: Das SAP-Basis-Team könnte also darum bitten, dass für bestimmte SAP Server nur z.B. GUI und https-Verbindungen erlaubt werden. Wenn es dann allerdings zu Angriffen kommt, werden die Hinweise von den Netzies oftmals als sehr kryptisch wahrgenommen. Eigentlich können sie der SAP Basis dann nur sagen “Da passiert irgendwas bei euch”. Wie läuft das?

Matthias Czwikla: Wenn ein Angriff auf die SAP Systeme erkannt wurde, gibt es mehrere Möglichkeiten für das weitere Vorgehen. Die erste Frage ist, wie schnell man das Basis-Team darüber informiert. SecurityBridge bietet hier eine fortschrittliche Lösung an, um die Erkenntnisse aus dem Netzwerk für die Prozessbeschleunigung zu nutzen.

Christoph Nagy: Die typischen Schritte der SAP Security decken nicht ab, was auf dem Intrusion Detection and Prevention System der Netzwerk-Firewall stattgefunden hat. Da das SAP-Team zu diesen Hinweisen keinen Zugriff hat, besteht das eigentliche Dilemma in der mangelnden Informationsvermittlung. Oftmals ist es so, dass ein Vorfall durchaus hätte verhindert werden können, wenn das Basis-Team rechtzeitig über den Angriff informiert gewesen wäre. Genau dieses Problem geht die SecurityBridge in Zusammenarbeit mit Fortinet an.

Tobias Harmes: Die Schnittstellenarbeit zwischen der Netzwerksicherheit und der SAP erfordert ein bestimmtes Knowhow. Wie kann dieses von beiden Seiten sichergestellt werden?

Christoph Nagy: Unsere Engineering Teams haben sich genau diese Frage gestellt und eine Lösung dafür geschaffen, bei der erweiterte Informationen auf einer transparenten Ebene beschrieben sind. So wird sichergestellt, dass der Sachverhalt von beiden Seiten verstanden wird.

Tobias Harmes: Und wer hat nun den Hut auf und muss den ersten bzw. den nächsten Schritt machen?

Christoph Nagy: Der Information-Security-Verantwortlichen sollte den Hut aufhaben. Das ist aber nicht immer der Fall, weil wir noch weit davon entfernt sind, den hohen Stellenwert der Applikationssicherheit zu erkennen. Es ist ein ganzheitliches Vorgehen nötig, dass alle relevanten Teams einschließt.

Matthias Czwikla: Dennoch würde ich hervorheben, dass gerade die SAP Basis neue Informationen aus diesem Podcast mitnehmen kann und sich damit an die entsprechenden Verantwortlichen wenden sollte. So kann ein neuer Impuls für die erfolgreiche Zusammenarbeit gesetzt werden.

Tobias Harmes: Das würde ich mir auch wünschen. Vielen Dank an Matthias Czwikla von Fortinet und Christoph Nagy von SecurityBridge!

Weiterführende Informationen

- FortiGate and SecurityBridge – Platform for SAP

- SAP ATTACK DETECTION von der SecurityBridge

- Fortinet Solutions for Securing SAP ERP