HowTo: Konfiguration des SAP Security Audit Log

Autor: Tobias Harmes | 14. März 2024

Die Konfiguration und Aktivierung des SAP Security Audit Log ist immer dann sinnvoll, wenn Benutzer mit weitreichenden SAP Berechtigungen überwacht werden müssen. Nationale und internationale rechtliche Vorgaben sowie interne Sicherheitsrichtlinien machen eine solche Überwachung häufig erforderlich. In dem folgenden Blog-Beitrag werde ich Ihnen Schritt für Schritt erläutern, wie sich das SAP Standardwerkzeug, das Security Audit Log konfigurieren und aktivieren lässt.

Einrichtung der erforderlichen Profilparameter

Hinweis: In NetWeaver-Versionen ab 7.4 können auch direkt in der SM19 die Parameter gepflegt werden. Dann werden die hier beschriebenen Profilparameter nicht mehr benötigt, bzw. sollten auch aus dem Profil entfernt werden. Siehe dafür auch Hinweis 539404 – FAQ: Antworten auf Fragen zum Sec. Auditlog

Hinweis 2: Ab NetWeaver 7.50 geht es sogar noch einfacher: mit RSAU_CONFIG, siehe hier: Update – Neue Transaktionen fürs Security Audit Log

Transaktion: RZ10

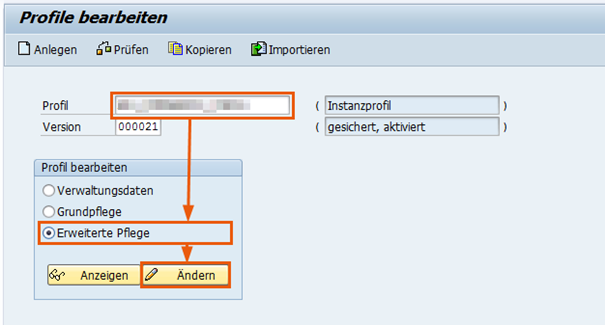

Schritt 1: Zunächst müssen verschiedene Profilparameter (siehe Tabelle 1) über die Transaktion RZ10 gepflegt werden. Wählen Sie dazu das Profil aus, in welchem Sie die Parameter für das Security Audit Log pflegen möchten. Selektieren Sie anschließend die Option “Erweiterte Pflege” und klicken Sie dann auf die Schaltfläche “Ändern”.

Abbildung 1: Bearbeitung der Profilparameter in der Transaktion RZ10

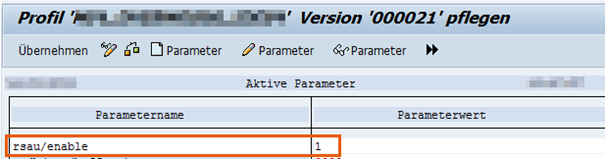

In der nachfolgenden Tabelle werden die für den Einsatz des SAP Security Audit Log empfohlenen Profilparameter vorgestellt. Selbstverständlich ist es zwingend erforderlich, dass der Parameter “rsau/enable” auf den Wert 1 eingestellt ist. Nur damit wird das SAP Security Audit Log nach einem Neustart der SAP-Instanz aktiviert.

| Profilparameter | Beschreibung | Empfehlung |

| rsau/enable | Aktivierung des Security Audit Log. | Wert: “1” |

| rsau/local/file | Ablageverzeichnis der Audit-Daten. | Gewünschtes Verzeichnis eintragen. |

| rsau/selection_slots | Anzahl der möglichen Filter im Security Audit Log. | Wert “10”

Limits: |

| rsau/user_selection | Definition der Art der Kernel-Funktion zur Benutzerauswahl.Ist dieser Parameter nicht gepflegt, können nur statische Filter verwendet werden. Der Wert “1” ermöglicht die Verwendung von Wildcard-Filtern. Sie können so z.B. einen Filter für “Benutzer_*” definieren, welcher sowohl den Benutzer_A als auch den Benutzer_B überwacht. | Wert: “1” |

| rsau/max_diskspace/local | Maximale Größe der Audit-Dateien.Sobald die Dateigröße der Audit-Datei die festgelegte maximale Dateigröße erreicht hat, wird die Protokollierung gestoppt. | Wert: “35M” (35 Megabyte) Da die Audit-Dateien in ihrer Größe schnell anwachsen können, sollte der Wert nicht zu niedrig gewählt werden. |

Sollten sich die in der Tabelle genannten Parameter noch nicht in der Profilparameterliste befinden, dann fügen Sie diese über die “Parameter”-Schaltfläche (anlegen) in die Liste ein. Je nach Anforderung und Anzahl der zu überwachenden Benutzer ist möglicherweise eine Anpassung der genannten Empfehlungswerte erforderlich.

Abbildung 2: Anzeige der geänderten Profilparameter

Einrichtung der Filterkriterien

Transaktion: SM19

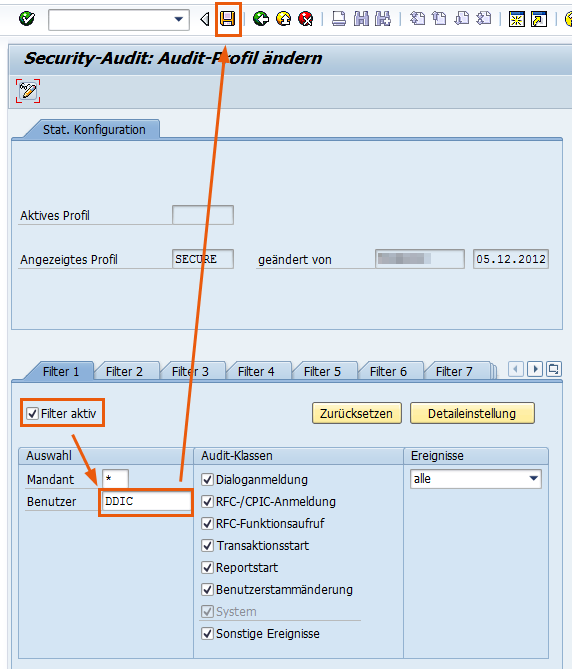

Schritt 2: Bevor das SAP Security Audit Log nun einsatzbereit ist, müssen Sie noch die gewünschten Filterkriterien einrichten und die entsprechenden Filter aktivieren. Sowohl bei den Audit-Klassen als auch bei den zu überwachenden Ereignissen haben Sie die freie Wahl, wie weit die Aktivitäten des Benutzers im SAP System überwacht werden sollen.

Abbildung 3: Einrichtung der Filterkriterien

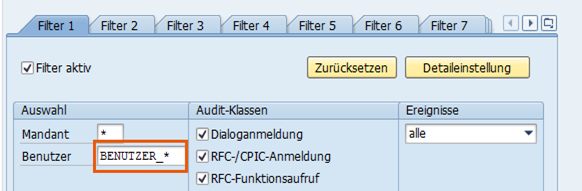

Sollten Sie den Profilparameter “rsau/user_selection” auf den Wert “1” gesetzt haben, dann haben Sie die Möglichkeit Wildcards (“*”) in dem Benutzername-Textfeld zu verwenden. Wie in dem unten dargestellten Screenshot ist so möglich, über einen Filter mit dem Benutzernamen “BENUTZER_*” sowohl den BENUTZER_A als auch den BENUTZER_B zu überwachen.

Abbildung 4: Einrichtung der Filterkriterien mit Wildcards

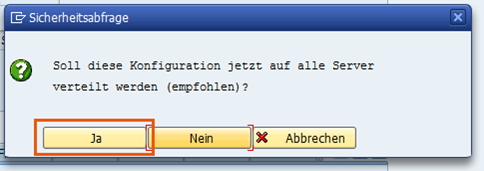

Nachdem Sie auf die Schaltfläche “Speichern” geklickt haben, fragt das System Sie, ob die eingerichteten Filter-Konfigurationen auf alle Server verteilt werden sollen. Bestätigen Sie diese Meldung mit “Ja”, wenn auf allen Servern die gleiche Konfiguration verwendet werden soll.

Abbildung 5: Sicherheitsabfrage zur Verteilung der Filterkonfiguration

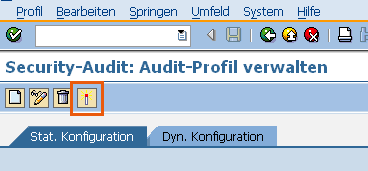

Zuletzt ist es ggf. noch erforderlich, über die im unten dargestellten Screenshot markierte Schaltfläche das SAP Security Audit Log zu aktivieren.

Abbildung 6: Aktivierung des SAP Security Audit Log

Auswertung der Log-Dateien

Transaktion: SM20

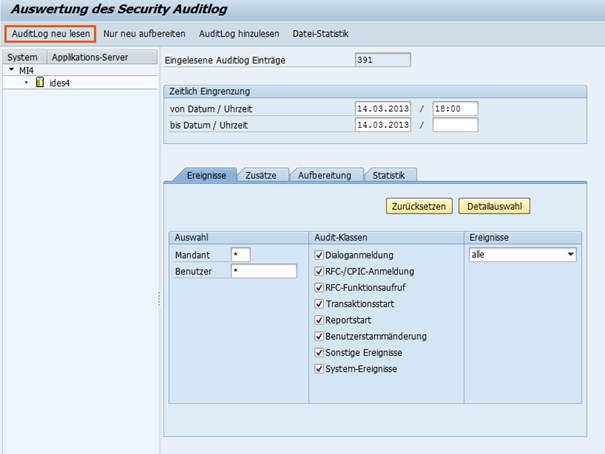

Schritt 3: Nachdem Sie nun die oben beschriebenen Schritte durchgeführt haben ist das SAP Security Audit Log einsatzbereit. Entsprechend den von Ihnen konfigurierten Filterkriterien werden die Benutzer wie gewünscht überwacht. Möchten Sie nun die Log-Daten auswerten, rufen Sie die Transaktion SM20 aus. Dort haben Sie die Möglichkeit eine zeitliche Eingrenzung der Auswertung vorzunehmen. Des Weiteren können die Ergebnisse nach verschiedenen weiteren Kriterien gefiltert werden. Wenn Sie die gewünschten Einstellungen für die Auswertung vorgenommen haben, können Sie das AuditLog über die Schaltfläche “AuditLog neu lesen” auslesen.

Abbildung 7: Eingrenzung der Log-Daten in der SM20

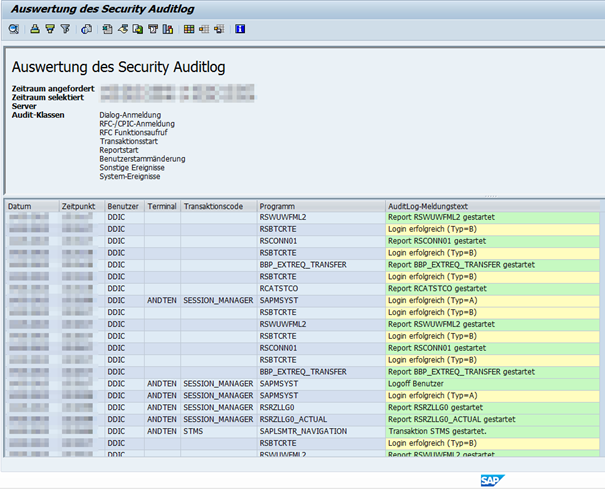

Anschließend werden Ihnen die Log-Daten detailliert dargestellt.

Abbildung 8: Ergebnis der Log-Auswertung

Weiterführende Links

- Kernel Parameter für das SAP Security Audit Log (SAL) – Vorsicht vor Inkonsistenzen

- Security Audit Log auswerten und verstehen

- Update – Neue Transaktionen fürs Security Audit Log

- Analysis and Recommended Settings of the Security Audit Log (SM19 / RSAU_CONFIG, SM20 / RSAU_READ_LOG):

https://blogs.sap.com/2014/12/11/analysis-and-recommended-settings-of-the-security-audit-log-sm19-sm20/

Bitte zögern Sie nicht Fragen und Feedback zum Thema HowTo: SAP Security Audit Log in den Kommentarbereich zu schreiben.

15 Kommentare zu "HowTo: Konfiguration des SAP Security Audit Log"

Ich möchte zu bedenken geben, darauf zu achten, inwieweit durch die Aktivierung datenschutzrechtlich Relevanzen, Betriebsvereinbarungen oder das Verbot von Leistungs- und Verhaltenskontrolle verletzt werden. Der Schnellschuss mancher Verantwortlicher “Oh, das ist ja man toll, freut sich die Revision. Schalten Sie mal ein, Herr Administrator” kann nach hinten los gehen.

Also, vorher einmal Nachdenken!

Hallo Herr Schürmann,

zunächst vielen Dank für Ihren Kommentar. Sie haben selbstverständlich vollkommen Recht. Unter anderem besagt § 87 Abs. 1 Nr. 6 BetrVG, dass der Betriebsrat ein zwingendes Mitbestimmungsrecht bei der Einführung technischer Systeme hat, welche zur Überwachung des Verhaltens und der Leistung der Mitarbeiter bestimmt sind. In der Rechtsprechung wird allerdings das Wort “bestimmt” eher als “geeignet” ausgelegt. Grundsätzlich kann das Security Audit Log (SAL) auch zur Protokollierung der Tätigkeiten von Anwendern genutzt werden und unterliegt somit dem Mitbestimmungsrecht des Betriebsrates. In der Praxis sprechen jedoch verschiedene Gründe dagegen personalisierte Benutzer mit dem SAL zu überwachen. Zum einen führt eine Protokollierung, je nach Konfiguration der Filter, zu einem sehr hohen Datenaufkommen. Auf Grund fehlender Kriterien zur Einschränkung würden außerdem sämtliche (irrelevante) Transaktionsaufrufe und Änderungen der Daten im System protokolliert werden. In diesem Fall wäre eine Auswertung der Daten durch die Revision sehr aufwendig.

In der Praxis wird das SAL eher zur Überwachung technischer sowie unpersonalisierter Benutzer genutzt. So können RFC-Zugriffe oder Anmeldungen mit Benutzern wie SAP*, DDIC etc. protokolliert werden. Häufig wird das SAL auch zur Überwachung von Firefighter-Zugriffen eingesetzt. Üblicherweise wurden die Mitarbeiter dazu vorab informiert, dass Aktivitäten dieser Firefighter-Benutzer detailliert protokolliert werden.

Freundliche Grüße, Andre Tenbuss

Hallo Herr Tenbuss,

wissen Sie evtl. ob man einzelne Transaktionen in die Auditlog Überwachung aufnehmen kann ? wir hätten 3-4 transaktionen, die wir gerne für alle User aufzeichnen würden. ich finde bei SAp keine hinweise dazu

viele Grüße

Janos Laszlo

Hallo Herr Laszlo,

vielen Dank für Ihren Kommentar. Ohne weiteres zutun ist es leider mit den Standardmitteln nicht möglich, einzelne Transaktionen im Security Audit Log zu überwachen. Es besteht lediglich die Möglichkeit alle Benutzer (oder eine gefilterte Auswahl von Benutzern) zu überwachen und die Auswertung nach Transaktionen zu filtern. Da dieses Vorgehen jedoch aus verschiedenen Gründen nicht praxistauglich ist, rate ich auch davon ab. Eine individuelle Lösung im Rahmen einer Eigenentwicklung wird hier aber auf jeden Fall möglich sein. Wenn von Ihrer Seite Interesse daran besteht, dann unterstützen wir Sie gerne dabei.

Viele Grüße

Andre Tenbuß

Hallo,

es wäre vielleicht vollständiger, wenn sie auch die Möglichkeit des LOG über die SM19 erwähnt hätten.

Viele Grüße

Luigi

Zunächst finde ich es immer sehr gut, wenn ein Unternehmen kleinere HowTos als Teaser ins Netz stellt. Deshalb ein großes Lob dafür!

Da der Artikel bei Google recht weit oben steht und mich auch schon zwei Kunden auf ihn angesprochen haben, würde ich allerdings drei Aktualisierungen empfehlen, welche (je nach Releasestand und Nutzung von SAP-Hinweisen) für die Leser spannend sein könnten:

– die maximale Slotanzahl wurde von 10 auf 15 angehoben

– es ist mittlerweile eine Filterselektion über Benutzergruppen möglich (was deutlichen Spielraum ergibt)

– die maximale Größe des Loggings kann auf “unbegrenzt” gestellt werden, d.h. jede einzelne Logdatei kann zwar maximal 2 GB groß sein, aber dann wird (auch am selben Tag) eine neue Datei angelegt – wobei man sich immer fragen muss, welche Größe in welchem Szenario sinnvoll sein kann

Viele Grüße

Björn Kemmoona

Guten Tag

Ist es möglich die Aufzeichnung so zu gestalten, dass sie “nur” aufzeichnet wenn der User einen bestimmten Referenz-Benutzer im User eingetragen hat? Resp. kann man den Referenz-Benutzer in der SM19 eintragen und dann werden alle Benutzeraktivitäten getraced welche gemacht werden mit der Nutzung des entsprechenden Referenz-Benutzers?

Vielen Dank für Ihr Feedback.

Freundliche Grüsse

Nicole Baumgartner

Hallo Frau Baumgartner.

Danke für die Frage. Das Security Audit Log arbeitet sehr Kernel-nah. Es ist daher leider (noch) nicht möglich, aufgrund von bestimmten Benutzer-Stammdaten oder Eigenschaften die relevanten User zu filtern. Einen Trace im Standard auf Referenz-Benutzer habe ich ohne zusätzliche Werkzeuge noch nicht ausprobiert. Da wäre ich aber sehr an Erfahrungswerten interessiert.

Viele Grüße,

Tobias Harmes

Es ist auch möglich, über Benutzergruppen zu filtern. Die passenden Hinweise:

2090487 – SAL| Aufzeichnung von Benutzergruppen aktivieren (Kernel-Teil) / https://launchpad.support.sap.com/#/notes/2090487/D

2300741 – SAL | Filterabgrenzung nach Benutzergruppen (2) / https://launchpad.support.sap.com/#/notes/2300741/D

Hallo,

vielen Dank erstmal für den tollen Beitrag!

Ich habe eine Frage zu der Aufbewahrungsdauer der LogFiles. Leider ist es uns derzeit nicht möglich Logs die älter wie zwei Monate sind zu sehen. Woran kann das liegen? Die Logs wurden von uns weder archiviert noch gelöscht.

Vielen Dank!

Hallo Herr Zogu.

Danke für Ihr Feedback. Zu Ihrer Frage: Könnten Sie bitte mal schauen, ob der Report RSAUPURG aus der Transaktion SM18 eingeplant ist? Dieser kann genutzt werden um Security Audit Logs zu löschen. Ansonsten wäre eventuell noch die Kapazität des Audit-Logs relevant oder schlicht: die Log-Dateien werden auf dem Server über Betriebssystem-Mittel wie z.B. per CRON gelöscht und/oder archiviert.

Viele Grüße

Tobias Harmes

Frage zum Audit-LOG (SM19 u.a.) :

Bei uns ist das Auditlog aktiv und erzeugt auch täglich Audit-Dateien. Jetzt habe ich festgestellt, dass max 2 Monate alte Audit-Files im Audit-Verzeichnis liegen. Es gibt ja ein Reorg-Prog RSAUPURG – aber das haben wir NICHT eingeplant ! Gibt es noch eine andere Möglichkeit die Lebensdauer der Audit-FIles zu beschränken ? Ich würde die nämlich gerne auf einen größeren Zeitraum hochsetzen und weiß nicht wie .

Vielen Dank

Hallo!

Bitte mal auf die Parameter für die Dateigröße des Logs schauen, also zum Beispiel rsau/max_diskspace/local. Vielleicht läuft das Log einfach voll.

Oder je nach Release die neue Version von SM19 prüfen: RSAU_CONFIG – wenn hier etwas hinterlegt ist, verlieren die Profilparameter ihre Gültigkeit.

siehe auch hier: https://rz10.de/sap-berechtigungen/sap-berechtigungskonzept/update-neue-transaktionen-fuers-security-audit-log/

Viele Grüße

Tobias Harmes

Hallo,

werden auch Personalstammdatenaufrufe/änderungen aufgezeichnet?

Hallo Herr Müller,

während Änderungen aufgezeichnet werden können ist das Lesen von Personalstammdaten ein Fall für Read Access Logging, siehe dazu diesen Beitrag: Datenschutz Auskunft mit SAP Read Access Logging (RAL)

Viele Grüße

Tobias Harmes