Security Audit Log auswerten und verstehen

Autor: Jonas Krüger | 18. November 2022

Das Security Audit Log stellt im SAP Standard eine wichtige Möglichkeit dar, auffälliges Nutzer- oder Systemverhalten aufzudecken und so Missbrauch oder Fehler zu erkennen. Um die Funktionalität nutzen zu können, muss das Security Audit Log (SAL) ausgewertet und verstanden werden. In diesem Beitrag möchte ich Ihnen die Auswertung und Interpretation des SAL näherbringen.

Das Security Audit Log ist ein Werkzeug im SAP Standard, mit dem sicherheitstechnisch auffälliges Systemverhalten, beispielsweise Loginversuche mit falschem Passwort, aufgedeckt werden kann. Neben der korrekten Konfiguration des Security Audit Logs, auf die mein Kollege hier näher eingeht, ist dazu aber auch die Auswertung und der korrekte Umgang mit dem SAL wichtig.

Grundsätzliches zur Auswertung

Die Einträge, die im Security Audit Log gespeichert werden, unterteilen sich in 3 Risikostufen:

- Kritisch, z. B. fehlgeschlagene Loginversuche

- Schwerwiegend, z. B. Rechte eines Benutzers geändert

- Unkritisch, z. B. Kennwort eines Benutzers geändert

Es werden nicht für alle User und Mandanten automatisch Ereignisse aller Risikostufen gespeichert und das wäre aus Gründen des Datenschutzes auch nicht zu empfehlen. Dies kann über den aktiven Filter gesteuert werden, weitere Informationen dazu finden Sie hier.

Bevor Sie das Security Audit Log für Dialogbenutzer verwenden oder auswerten, sollten Sie unbedingt auch Rücksprache mit Ihrem Betriebsrat halten und die Daten nur für den Zweck der Überwachung der Systemsicherheit verwenden und vertraulich behandeln.

Das Security Audit Log kann über die Transaktion SM20 ausgewertet werden.

Löschen und Archivieren des SAL

Die Datengröße für das Security Audit Log ist in der Systemkonfiguration in der Regel begrenzt. Um die Datengröße unter Kontrolle zu halten, wird empfohlen, die Logdateien regelmäßig auf Filesystem-Ebene zu archivieren und anschließend alte Einträge aus dem Log zu entfernen.

In der Transaktion SM18 können Sie die Logeinträge des Audit Log löschen. Allerdings können, um das Verwischen von Spuren zu erschweren, grundsätzlich nur Einträge gelöscht werden, die mindestens drei Tage alt sind. Weiterhin können keine einzelnen Einträge aus dem Log gelöscht werden, sondern nur alle Einträge, die mindestens X Tage alt sind. Das Löschen des SAL wird im Security Audit Log selbst wiederum protokolliert.

Security Audit Log Auswertung verstehen

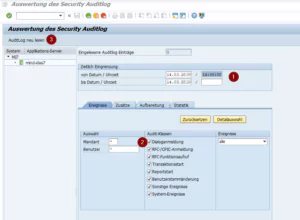

Die Auswertung des SAL kann über die Transaktion SM20 gestartet werden, wie im folgenden Bild erklärt. Hier können Sie den auszuwertenden Zeitraum einschränken (Markierung 1) sowie, wenn gewünscht, den auszuwertenden Mandanten oder Benutzer sowie die Audit-Klassen (Markierung 2). Anschließend wird das Log mit dem Button “AuditLog neu lesen” (Markierung 3) ausgelesen.

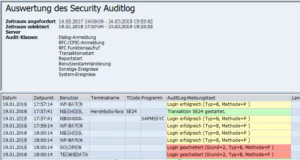

Nach der Auswertung erhalten Sie eine Liste mit den Logeinträgen. Dort können Sie Datum und Uhrzeit des Ereignisses, den ausführenden Benutzer sowie das Ereignis / Meldungstext sehen.

Der Meldungstext ist farbig hinterlegt abhängig von der Risikostufe (kritisch = rot, schwerwiegend = gelb, unkritisch = grün). So können Sie auf einen Blick sehen, welche gravierenden Ereignisse im Log aufgetreten sind.

Gehen Sie nun die Logeinträge durch. Kritische oder schwerwiegende Ereignisse, besonders wenn sie wiederholt auftreten, können ein Hinweis auf einen Einbruchsversuch in das System (z. B. Passwort-Errate-Versuche) darstellen. Wenn Sie Unstimmigkeiten feststellen, reagieren Sie sofort, indem Sie den betroffenen Anwender ansprechen und/oder den betroffenen User umgehend sperren und seine Berechtigungen entziehen, bis das Ereignis aufgeklärt werden konnte.

Korrekt konfiguriert und regelmäßig ausgewertet kann das Security Audit Log einen wichtigen Beitrag zur Steigerung der Systemsicherheit leisten, da Sie Sicherheitsvorfälle damit strukturiert und zuverlässig aufdecken können. Mit einer softwaregestützten Auswertung, beispielsweise durch unsere Lösung SAP Einbruchserkennung können bestimmte Verhaltensmuster, die auf einen Sicherheitsvorfall hindeuten, erkannt werden.

Haben Sie Fragen zur Einrichtung, Auswertung oder Interpretation des Security Audit Logs? Sprechen Sie mich gerne an, ich freue mich auf Ihre Nachricht.

10 Kommentare zu "Security Audit Log auswerten und verstehen"

Hallo, kann das security Audit log in sap von einem Dritten gelesen werden oder wird das Log “verschlüsselt” / unleserlich abgespeichert. Muss das log also separat geschützt werden?

Hallo,

das Audit Log ist erst einmal eine (Klar-)Textdatei auf Betriebssystem-Ebene. Es gibt den von SAP empfohlenen, aber optionalen Parameter “Integrity Protection Format”. Siehe dazu auch 2033317 – Integrity protection format for Security Audit Log. Aktivierbar über rsau/integrity=1 bzw. über die Kernel Parameter, je nach Systemstand. Wenn das aktiviert ist, wird das Protokoll mit Prüfsummen versehen und komprimiert gespeichert. Damit kann man auf Filesystemebene das Audit Log nicht mehr einfach auslesen, allerdings mit einem anderen SAP System schon. Es ist also eher ein Schutz gegen Manipulation als gegen unerlaubte Protokollanzeige. Und das geht auch nur, wenn das Audit Log nicht in der Datenbank abgelegt wird.

Viele Grüße

Tobias Harmes

Hallo,

gibt es eine Möglichkeiten Änderungen in Tabellen über SE16N und Debug Mode (/h)mit zu protokollieren. Meiner Erfahrung nach wird lediglich die Tabelle SE16N_CD_KEY im SAL ausgegeben, nicht aber die details aus Tabelle SE16N_CD_DATA.

Danke für einen Hinweis.

Grüße,

Gerhard

Hallo Gerhard,

leider ist mir kein Weg bekannt, auch die Daten mit in das Log zu übernehmen. Hier könnte man ggf. mit Logüberwachung eine Autoreaktion erstellen, die Inhalte aus der SE16N_CD_DATA extrahiert, um sie dem Event zuzuordnen.

Viele Grüße

Tobias

Hallo,

gibt es eine Möglichkeiten Änderungen in Tabellen über SE16N und Debug Mode (/h)mit zu protokollieren. Meiner Erfahrung nach wird lediglich die Tabelle SE16N_CD_KEY im SAL ausgegeben, nicht aber die details aus Tabelle SE16N_CD_DATA.

Danke für einen Hinweis.

Grüße,

Gerhard

Hallo Gerhard,

soweit ich weiß muss für diesen Trick (Tabellenänderung in SE16N mit Debugger) der Feldwert in den globalen Variablen GD-Edit und GD-SAPEDIT auf “abap_true” umgesetzt werden.

Im Security Audit Log gibt es das Log Event mit MeldungsID “CUL” – Feldinhalt geändert. Über dieses Log Event könntest du das herausfinden.

Hilft das weiter? Sonst melde dich gerne einmal bei uns an info@rz10.de, dann können wir mal telefonieren und den konkreten Fall besprechen.

Viele Grüße

Jonas Krüger

Guten Tag Herr Harmes,

Ist es möglich, kritische Meldungen von SM20 mit dem Solution Manager zu überwachen?

Vielen Dank & Beste Grüße

Gvantsa

Hallo,

standardmäßig wird das Security Audit Log auf jedem System selbst erhoben. Mit Hilfe von Tools ist es jedoch möglich, Meldungen aus verschiedenen SAP Systemen zusammenzutragen, beispielsweise im Solution Manager. Dies kann auch hilfreich sein, um bestimmte Angriffe oder Sicherheitsvorfälle zu erkennen, insbesondere wenn diese systemübergreifend stattfinden.

Wenn Sie mehr Informationen dazu benötigen, melden Sie sich gerne telefonisch oder per E-Mail bei uns, dann können wir uns dazu austauschen.

Viele Grüße

Jonas Krüger

Guten Abend,

ist es möglich das Archivieren der Logdateien (SM20) auf Filesystem-Ebene via JOB´s zu automatisieren?

Hintergrund: Produktivsysteme spucken zum Teil sehr große Listen, sodass in einigen Systeme der Suchraum auf wenige Tage gespalten werden muss z. B. 01.08.XX bis 05.08.XX.

Danke und freundliche Grüße,

B. Heilig

Hallo Herr Heilig,

ja, viele meiner Kunden nutzen Skripte auf dem SAP Server, um die Daten auf andere Speicher zu übertragen. Dies sind allerdings keine Jobs im SAP (SM37) sondern Skripte auf Betriebssystemebene.

Wenn Sie Unterstützung bei dem Thema benötigen, schreiben Sie uns gerne eine Mail oder rufen Sie uns an, dann organisieren meine Kollegen einen Termin.

Viele Grüße

Jonas Krüger