Skalierbares Berechtigungskonzept ausrollen

Autor: Dominik Busse | 27. September 2019

Ein skalierbares Berechtigungskonzept macht Ihre Prozesse rund um Berechtigungs- und Useradministration zukunftsfähig. Doch warum eigentlich und was macht ein Berechtigungskonzept skalierbar?

Langfristig geplant, statt kurzzeitig gelöst

“Der gute Vorsatz ist ein Gaul, der oft gesattelt, aber selten geritten wird.”. Ein, wie ich finde, sehr passendes Zitat in Hinblick auf Berechtigungskonzepte. Denn häufig gehen einem neuen Berechtigungskonzept viele gute Ideen und Vorsätze voraus. Leider bleibt es häufig dabei. Es werden dann schnelle Lösungen gesucht, um die Revision zu beruhigen. Statt das Berechtigungskonzept skalierbar und langfristig auszulegen. Doch wann ist ein Berechtigungskonzept eigentlich skalierbar?

Ein Projekt, viele Empfänger

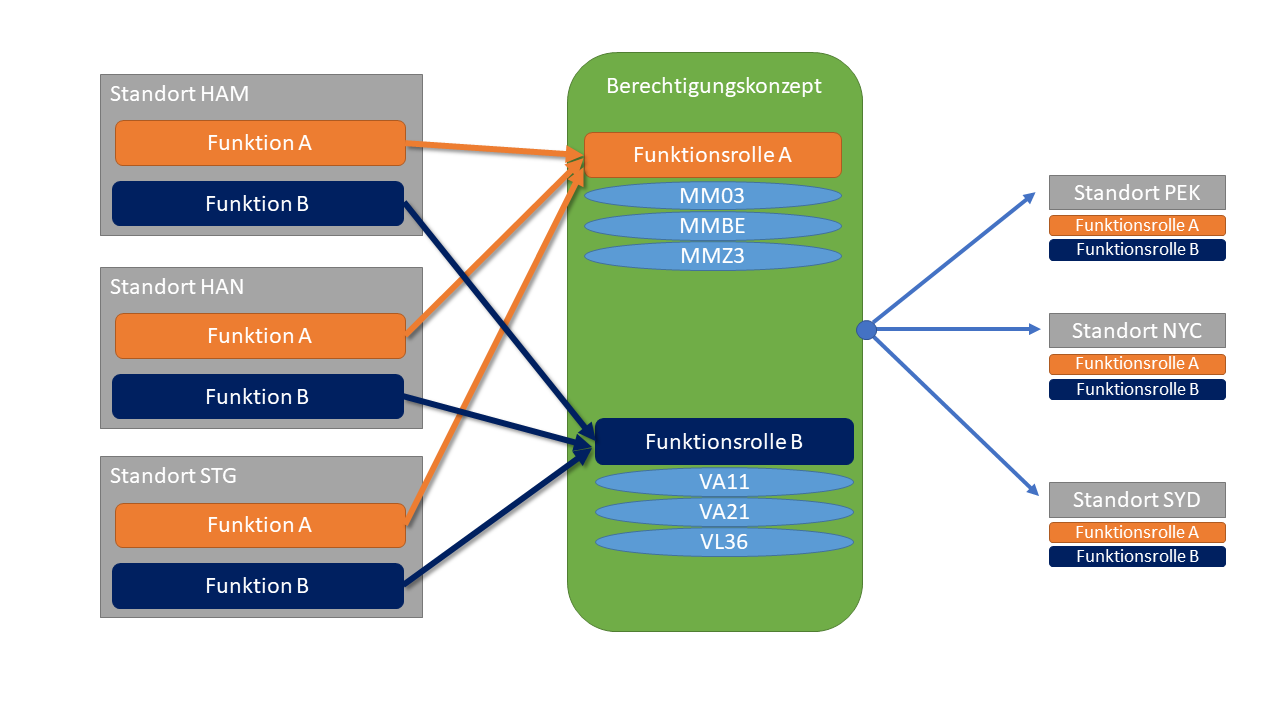

Um ein Berechtigungskonzept skalierbar zu gestalten, sollten Sie von Anfang an das große Ganze im Blick behalten.

Wie viele User sind wirklich im Scope?

Welche Standorte werden in naher Zukunft ebenfalls von neuen Anforderungen an die Berechtigungen betroffen sein?

Welche Gemeinsamkeiten gibt es an verschiedenen Standorten hinsichtlich Funktionsrollen?

Die Skalierbarkeit eines Berechtigungskonzepts ist dann erreicht, wenn Sie große Teile bestehender Funktionsrollen einfach auf verschiedene Standorte ausrollen können. Im besten Fall müssen Sie sogar nur die Ausprägungen der OrgEinheiten anpassen. Statt einzelne Funktionen wieder und wieder für verschiedene Standorte anzulegen, fokussieren Sie sich auf die Gemeinsamkeiten. Der initiale Aufwand steigt entsprechend an. Im Umkehrschluss erreichen Sie mit einem Projekt allerdings viel mehr Empfänger.

Skalierbares Berechtigungskonzept ausrollen

Für die Erarbeitung eines skalierbaren Berechtigungskonzeptes empfehle ich zunächst den Blick aufs Organigramm. Sie sollten sich von vorne herein klar machen, welche Fachbereiche/Abteilungen/Teams Sie in den einzelnen Standorten haben. Denken Sie in standortübergreifenden Funktionen. Gruppieren Sie sinnvoll:

- Abteilungen und Fachbereiche an jedem Standort

- Gemeinsame Funktionen in allen Fachbereichen

- Transaktionen, die auch standortübergreifend in den gleichen Funktionen verwendet werden

Um all diese Informationen auf einen Blick zu bekommen, empfehlen wir ihnen bspw. den Role Designer der XAMS. Über den Role Designer können Sie die Transaktionsnutzung für eine Vielzahl von Usern übersichtlich auswerten, gruppieren und mit Meta-Tags vorgruppieren. Außerdem stehen zahlreiche Berichte zur Verfügung, die auch komplexe Sachverhalte auf Knopfdruck herausstellen. Die folgenden beispielhaften Berichte eigenen sich ganz speziell für eine Konzeptionierung des skalierbaren Berechtigungskonzeptes:

- Analyse passender Rollen für Benutzer

- User die Tcode x nutzten, nutzen auch

- Analyse Abdeckung der Benutzertracedaten

Skalierbares Berechtigungskonzept toolgestützt ausrollen

Mit der entsprechenden Vorarbeit kann Sie der Role Designer über den gesamten Projektverlauf begleiten. Ein skalierbares Berechtigungskonzept ausrollen wird über Xiting Times zusätzlich abgesichert. Durch die Simulationsphase können sie produktiv testen, ob die neuen Funktionsrollen auf die vorgesehen User passen. Und auch beim Go-Live schützt der Protected Go-Live vor bösen Überraschungen. Gerade bei umfassenden Berechtigungskonzepten wahrt die XAMS in allen Phasen die Übersicht.

Setzen Sie Ihre Ideen eines Berechtigungskonzepts um

Sollten Sie bei der Umsetzung Ihres Berechtigungskonzepts Hilfe benötigen oder weitere Informationen darüber brauchen, dann melden Sie sich dazu bei uns.

Welche Erfahrungen und Herausforderungen haben Sie beim Ausrollen ihres Berechtigungskonzeptes gehabt?

Falls Sie gerne weiterführende Informationen erhalten möchten, nutzen Sie gerne das Kontaktformular oder die Kommentarfunktion gleich unterhalb dieser Zeilen.