NIST Cybersecurity Framework

Das NIST (National Institute of Standards and Technology) Cybersecurity Framework ist ein freiwilliges System bzw. ein Leitfaden, der Unternehmen dabei helfen soll, ihre Risiken in der Informationssicherheit zu managen. Es basiert auf bestehenden Standards, Richtlinien und Praktiken für Organisationen.

Die Entwickler haben es geschaffen, um Organisationen beim Management und der Reduzierung von Risiken zu unterstützen und gleichzeitig die Kommunikation zwischen Risiko- und Cybersicherheitsmanagement sowie internen und externen Stakeholdern zu sichern.

Was ist das NIST Cybersecurity Framework?

Das NIST Cybersecurity Framework (CSF) hat das National Institute of Standards and Technology (NIST), eine Behörde des US-Handelsministeriums, entwickelt. Es bietet Organisationen eine strukturierte Methode zur Verbesserung ihrer Cybersicherheit und zum Schutz vor Cyberbedrohungen

Das NIST Framework gliedert sich in drei Teile: “Core”, “Profile” und “Tiers”. Der “Framework Core” enthält eine Reihe von Aktivitäten, Ergebnissen und Referenzen zu Aspekten und Ansätzen der Cybersicherheit. Die “Framework Implementation Tiers” dienen dazu, das Sicherheitsrisiko und den Komplexitätsgrad des Managementansatzes eines Unternehmens zu beurteilen. In dem “Rahmenprofil” findet sich eine Liste von Ergebnissen wieder, die eine Organisation basierend auf ihren Bedürfnissen und Risikobewertungen aus den Kategorien und Unterkategorien ausgewählt hat.

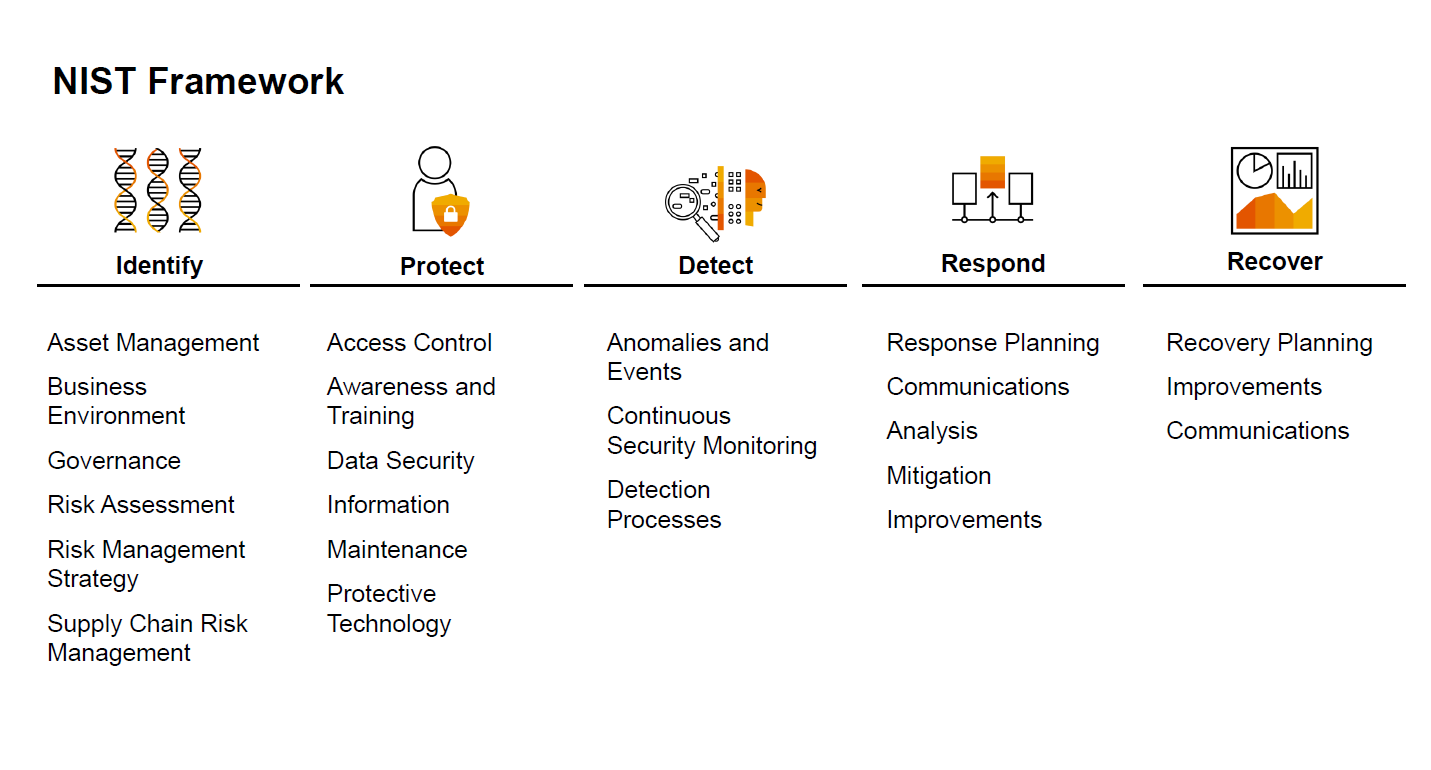

Funktionen und Kategorien

Das NIST Cybersecurity Framework organisiert sein Kern -Material in fünf Funktionen, die in verschiedenen Kategorien unterteilt sind. Für jede Kategorie werden eine Reihe von Unterkategorien für Cybersicherheitsergebnisse und Sicherheitskontrollen definiert. In der folgenden Abbildung sind die verschiedenen Bereiche aufgelistet:

Identify

In dem Bereich Identity (Identifizieren) liegt der Fokus auf dem organisatorischen Verständnis für das Management des Cybersicherheitsrisikos für Systeme, Assets, Daten und Funktionen.

Asset Management

Die Daten, Mitarbeiter, Geräte, Systeme und Einrichtungen, mit denen Unternehmen ihre Ziele erreichen möchte, werden entsprechend ihrer Bedeutung für die Geschäftsziele und die Risikostrategie des Unternehmens identifiziert und verwaltet.

Business Environment

In diesem Bereich werden die Ziele, Stakeholder und Aktivitäten der Organisation identifiziert und priorisiert. Mit diesen Informationen werden Cybersicherheitsrollen, Verantwortlichkeiten und Risikomanagemententscheidungen festgelegt.

Governance

Der Bereich Governance befasst sich mit den Richtlinien, Verfahren und Prozessen zur Verwaltung und Überwachung der regulatorischen, rechtlichen, Risiko-, Umwelt- und Betriebsanforderungen des Unternehmens. Diese informieren über das Management des Cybersicherheitsrisikos.

Risk Assessment

Dieser Bereich identifiziert das Cybersicherheitsrisiko für organisatorische Vorgänge, organisatorische Vermögenswerte und Einzelpersonen.

Risk Management Strategy

In diesem Bereich werden die Prioritäten, Einschränkungen, Risikotoleranzen und Annahmen der Organisation festgelegt. Sie werden zudem zur Unterstützung von Entscheidungen über operationelle Risiken genutzt.

Supply Chain Risk Management

Die festgelegten Prioritäten, Einschränkungen, Risikotoleranzen und Annahmen des Unternehmens werden zur Unterstützung von Risikoentscheidungen im Zusammenhang mit dem Management des Supply Chain-Risikos verwendet. Die Organisation verfügt damit über die Prozesse zur Identifizierung, Bewertung und Steuerung von Supply-Chain-Risiken.

Protect

In dem Bereich Protect (Schützen) geht es um die Entwicklung und Implementierung von geeigneten Sicherheitsvorkehrungen, um die Bereitstellung kritischer Infrastrukturdienste sicherzustellen.

Access Control

Im Bereich Access Control wird der Zugriff auf Assets und zugehörige Einrichtungen auf autorisierte Benutzer, Prozesse oder Geräte sowie auf autorisierte Aktivitäten und Transaktionen beschränkt.

Awareness und Training

Die Awareness und ein dazugehöriges Training für die Mitarbeiter und Partner der Organisation ist von großer Bedeutung. Sie absolvieren eine Schulung zur Sensibilisierung für Cybersicherheit. So können sie ihre Aufgaben im Zusammenhang mit der Informationssicherheit unter Berücksichtigung der entsprechenden Richtlinien, Verfahren und Vereinbarungen optimal erfüllen.

Data Security

Der Bereich Data Security fokussiert sich darauf, dass Informationen und Aufzeichnungen (Data) im Hinblick auf die Risikostrategie des Unternehmens verwaltet werden. Dadurch soll die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen geschützt werden.

Information

Der Fokus liegt in diesem Bereich darauf, dass Sicherheitsrichtlinien zu Umfang, Rollen, Verantwortlichkeiten und der Koordination zwischen Organisationseinheiten ebenso wie Prozesse und Verfahren beibehalten werden. Diese werden dann zum Verwalten des Schutzes von Informationssystemen und -ressourcen verwendet.

Maintenance

Die Wartung und Reparatur von Komponenten der industriellen Steuerung und des Informationssystems ist der wesentliche Aspekt des Bereichs Maintenance. Wartung und Reparatur müssen dabei immer gemäß den Richtlinien und Verfahren erfolgen.

Protective Technologie

In diesem Bereich werden technische Sicherheitslösungen verwaltet. Dadurch wird die Sicherheit gewährleistet und die Risiken bei einem Ausfall reduziert. Dies geschieht dabei immer im Einklang mit den entsprechenden Richtlinien.

Detect

Die Funktion Detect (Erkennen) befasst sich mit der Entwicklung und Implementierung von Aktivitäten, um das Auftreten eines möglichen Problems in dem Bereich der Cybersicherheit zu erkennen.

Anomalies und Events

Die Organisation erkennt Anomalien rechtzeitig und bewertet frühzeitig die möglichen Auswirkungen von Ereignissen, um eine höhere Sicherheit zu gewährleisten.

Continuous Security Monitoring

Die Organisation überwacht das Informationssystem in regelmäßigen Intervallen, um Cybersecurity-Ereignisse zu identifizieren und die Wirksamkeit von Schutzmaßnahmen zu überprüfen.

Detection Processes

Die Organisation prüft mithilfe von Erkennungsprozessen und -verfahren auf Anomalien und sorgt so dafür, dass solche Ereignisse rechtzeitig und angemessen erkannt werden.

Respond

Die Organisation entwickelt und implementiert über die Funktion „Respond“ geeignete Aktivitäten, um bei einem Cyber-Angriff schnell Maßnahmen zu ergreifen.

Response Planning

Die Organisation erstellt und verwaltet im Rahmen des Response Planning einen Plan für die Reaktionsprozesse und -verfahren, um zeitnah auf mögliche Risiken zu reagieren.

Communications

Es muss sichergestellt werden, dass die Kommunikation zwischen internen und externen Gruppen bei einem Vorfall funktioniert. So kann bspw. durch die externe Unterstützung die Strafverfolgung unmittelbar beginnen.

Analysis

Ebenso wichtig wie die Kommunikation ist die Analyse. Diese wird beim Eintreffen eines Ereignisses durchgeführt, um eine angemessene Reaktion auf den Angriff sicherzustellen und Wiederherstellungsaktivitäten zu unterstützen.

Mitigation

Mitigation bedeutet nichts anderes als Schadensbegrenzung. Folglich werden Aktivtäten durchgeführt, die die Ausdehnung des Angriffs verhindern sollen bzw. seine Auswirkung mindern. Im Idealfall soll natürlich das gesamte Problem beseitigt werden.

Improvements

Sollte es trotz aller Vorkehrungen zu einem Angriff kommen, gilt es, die Ereignisse entsprechend auszuwerten. Die Organisation verbessert ihre Reaktionsaktivitäten, indem sie Erfahrungen aus aktuellen und früheren Erkennungs- und Reaktionsmaßnahmen einbezieht.

Recover

Sollte ein Angriff stattgefunden haben und Schaden angerichtet haben, geht es in der Funktion Recover darum, entsprechenden Aktivitäten zu entwickeln und zu implementieren, um Pläne für die Ausfallsicherheit aufrechtzuerhalten. So sollen alle Funktionen oder Dienste wiederhergestellt werden, die aufgrund eines Angriffs beeinträchtigt wurden.

Recovery Planning

In diesem Bereich werden Wiederherstellungsprozesse und -verfahren geplant und verwaltet. Dadurch kann eine rechtzeitige Wiederherstellung von Systemen oder Ressourcen sichergestellt werden, die betroffen sind.

Improvements

Auch bei der Funktion Recover sind die Improvements von wichtiger Bedeutung. Die Organisation verbessert die Wiederherstellungsplanung und -prozesse, indem sie die gewonnenen Erkenntnisse in zukünftige Aktivitäten einbezieht.

Communications

Ebenso ist die Kommunikation zwischen internen und externen Parteien in Bezug auf die Wiederherstellungsaktivitäten wichtig. Dazu gehören u. a. Koordinierungszentren oder Internetdienstanbieter.

Version 1.0 und 1.1

Die Version 1.0 wurde 2014 vom US-amerikanischen National Institute of Standards and Technology veröffentlicht. Mittlerweile gibt es auch die erweiterte Version 1.1, die aber weiterhin mit 1.0 kompatibel ist. Die Änderungen umfassen Anleitungen zur Durchführung von Selbstbewertungen, zusätzliche Details zum Risikomanagement in der Lieferkette, Anleitungen zur Interaktion mit Stakeholdern in der Lieferkette und die Förderung eines Prozesses zur Offenlegung von Schwachstellen.

Fazit und Ausblick

Mit dem NIST Cybersecurity Framework erhalten Unternehmen einen Leitfaden als Basis für ihre Cybersicherheit. Ohne das richtige Knowhow und die richtige Umsetzung, ist aber jeder noch so gute Leitfaden nutzlos. Um die einzelnen Funktionen so gut wie möglich nutzen zu können, gibt es zahlreiche Services und Produkte. So können bspw. der SAP EarlyWatch Alert oder SAP Security Check in dem Bereich Identify von großem Vorteil sein.

Dieser Artikel erschien bereits im Juli 2023. Der Artikel wurde am 12.12.2025 erneut geprüft und mit leichten Anpassungen aktualisiert.

Mehr Informationen

FAQ

Was ist das NIST Cybersecurity Framework?

Das NIST Cybersecurity Framework ist ein Leitfaden, der Unternehmen dabei helfen soll, ihre Risiken in der Informationssicherheit zu managen.

Welche Funktionen bietet das NIST Cybersecurity Framework?

Das NIST Cybersecurity Framework organisiert sich in die fünf Funktionen Identity, Protect, Detect, Respond und Recover. Diese gliedern sich noch in weitere Unterkategorien.

Wer kann mir beim Thema NIST Cybersecurity Framework helfen?

Wenn Sie Unterstützung zum Thema NIST Cybersecurity Framework benötigen, stehen Ihnen die Experten von RZ10, dem auf dieses Thema spezialisierten Team der mindsquare AG, zur Verfügung. Unsere Berater helfen Ihnen, Ihre Fragen zu beantworten, das passende Tool für Ihr Unternehmen zu finden und es optimal einzusetzen. Vereinbaren Sie gern ein unverbindliches Beratungsgespräch, um Ihre spezifischen Anforderungen zu besprechen.