Security Patch Day, CISA Warnung für SAP, BSI Kampagne IT Sicherheit | RZ10 Update vom 14.04.2021

Autor: Tobias Harmes | 14. April 2021

Im RZ10 Update spreche ich über aktuelle Themen und News in der Welt von SAP Basis & Security. Die Themen vom 14.04.2021: Security Patch Day April, CISA Warnung zu verschleppten SAP Updates und BSI Kampagne IT Sicherheit

…auf YouTube

YOUTUBE-CHANNEL abonnieren: https://www.youtube.com/c/Rz10De_ms

…als Podcast

Für unterwegs – den Podcast abonnieren: https://rz10.de/podcast

Feedback? harmes@rz10.de

…zum Lesen

Der SAP Security Patchday im April

Am 13. April war wieder Security Patch Day. Diesmal bringt er 14 Security Hinweise mit sich, von denen 3 als Hotnews kategorisiert sind. Zwei davon sind Updates aus vorherigen Patchdays, aber auch eine neue Warnung ist dabei.

- Das erste Update betrifft das anhaltende Problem mit dem SAP Business Client bei Google Chromium, keine Besonderheiten.

2622660 Security updates for the browser control Google Chromium delivered with SAP Business Client - Die neue Hot News Benachrichtigung ist für alle relevant, die die Rule Engine in SAP Commerce und SAP Commerce Cloud erweitert haben. Der CVSS 9.9 deutet es an: hier kann ich das System komplett kompromitieren.

3040210 [CVE-2021-27602] Remote Code Execution vulnerability in Source Rules of SAP Commerce - Die dritte Hot News auch auch ein Update – genauer ein kleines Update bei den FAQs – kaum der Rede wert.

3022422 [CVE-2021-21481] Missing Authorization Check in SAP NetWeaver AS JAVA (MigrationService)

CISA Warnung zu verschleppten SAP Updates

Die Cybersecurity and Infrastructure Security Agency (CISA) und der BSI haben eine Warnung herausgegeben und dabei auf eine Veröffentlichung von Onapsis und SAP verwiesen. Darin werden SAP-Kunden angehalten, Sicherheitsupdates zu installieren, sobald diese verfügbar sind.

Es geht weniger um eine besondere Sicherheitslage. Das Interessante an dem Report ist eigentlich, dass hier über Fälle berichtet wird, bei denen nur 72h zwischen der Veröffentlichung eines Updates von SAP und der öffentlichen Verfügbarkeit von Exploits lag. Und spätestens dann ist es leicht, auch ohne tiefgehende Kenntnisse diese Sicherheitslücke auszunutzen. (siehe auch Bericht auf heise online und SecurityAffairs).

Wer mal ein Beispiel studieren möchte, der kann sich zum Beispiel ein gerade veröffentlichtes Metasploit Modul von Layer7 zu der Solution Manager Lücke CVE-2020-6207 ansehen. Diese Lücke ermöglicht das einfache Ausnutzen: Hinweis 2890213 Missing Authentication Check in SAP Solution Manager (User-Experience Monitoring) von März 2020.

BSI Kampagne IT-Sicherheit

Der BSI hat eine neue Kampagne für mehr IT-Sicherheit gestartet. Auf der Kampagnenseite gibt es z.B. Security Awareness Quizzes und spezielle Verhaltensregeln für Szenarien wie Homeoffice. Auch wenn da jetzt keine Überraschungen dabei sind – sie ersparen zumindest einiges an Aufwand für die Erstellung von firmeneigenen Unterlagen.

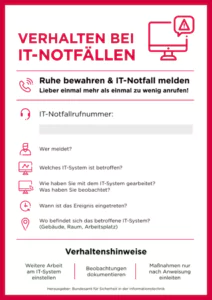

Dazu gibt es auch die Möglichkeit, sich zusätzliches Material herunterzuladen. Zum Beispiel eine IT-Notfallkarte

IT Notfallkarte, Quelle: BSI

Fragen an RZ10 zu Namenskonventionen für Rollen bei SAP S/4HANA

Ich habe die Frage an RZ10 bekommen, wie wir mit der vermeintlichen Einschränkung in S/4HANA umgehen, dass in PFCG-Rollennamen nur noch “_” und nicht mehr “/” oder “:” verwendet werden darf und Rollen auch nicht mehr mit Zahlen anfangen dürfen. Fundort war der DSAG Leitfaden Aspekte des Berechtigungsmanagements für SAP HANA, Kapitel 1.5 zur Namenskonvention. Hier kann ich Entwarnung geben, es handelte sich lediglich um ein Missverständnis. Der Leitfaden spricht von SAP HANA DB inkl. dem enthaltenen Applikationsserver XSA, nicht von dem Nachfolger der SAP Business Suite mit dem Namen SAP S/4HANA, das auf dem NetWeaver AS ABAP Server läuft. Auch wenn S/4HANA ja zwingend HANA DB nutzt, wenn ich in S/4HANA bin, dürfen meine Rollen weiter “:” oder auch Zahlen am Anfang haben. Ein eigenes Berechtigungskonzept für die HANA DB brauche ich (leider) trotzdem.

Webinar-Empfehlungen in eigener Sache

Im Webinar Best Practices für Pentests bei SAP Kunden erfahren Sie, wie genau ein Pentest in Unternehmen durchgeführt wird, welche (Angriffs-) Möglichkeiten es gibt und was unsere Best-Practices in Bereich der IT-Sicherheitsüberprüfung mit Pentests sind.

Wie immer gibt es weitere Tipps und Hinweise auf unserer Website, in unseren anderen Webinaren oder auf unserem YouTube-Kanal. Außerdem freue ich mich auch über Feedback per Mail an harmes@rz10.de.