Gegen die AS JAVA-Übernahme und offener Print-Service | SAP Security Patchday Oktober 2025

Autor: Tobias Harmes | 14. Oktober 2025

Der SAP Security Patchday im Oktober war am 14.10.2025. Wie jeden zweiten Dienstag im Monat gibt es am SAP Patchday aktuelle SAP Security Notes. Diesmal sind 13 neue Security-Hinweise und vier Updates enthalten. Die Lücke in SAP Netweaver AS Java Systeme aus dem September bekommt weitere Absicherungsmöglichkeiten, um vor einer Komplett-Übernahme zu schützen. Außerdem können über den SAP Print Service Dateien überschrieben werden.

Der Oktober 2025 bietet leider genau wie der September vier Hinweise die Einstufung „CRITICAL“ (auch als „Hot News“ bekannt) für Sicherheitslücken mit einem Risiko-Score CVSS >9.0 (einer davon ein Update). Auf der Support-Seite von SAP kann man die aktuellen Security Patch Day Details finden.

Hier ist ein anderer einfacher Weg zu den aktuellen Security Notes vom Patchday:

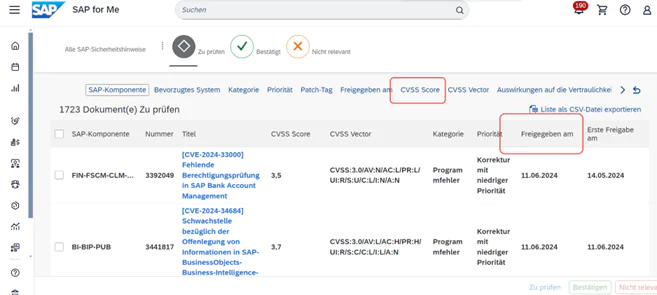

- https://me.sap.com/app/securitynotes aufrufen (S-User erforderlich)

- Optional: den CVSS-Score auf 8-10 einstellen, je nach Schutzbedarf

- Spalte „Freigegeben am“ finden und dort alle Einträge seit dem letzten Patchday studieren – die Filterung auf den aktuellen Monat lässt leider Updates aus, die zwischen den Patchdays veröffentlicht worden sind.

Absicherung von AS JAVA gegen Remote-Ausführung von Betriebssystem-Kommandos

Als Antwort auf den Hinweis aus dem September zum AS Java (3634501 – [CVE-2025-42944] Insecure Deserialization vulnerability in SAP Netweaver (RMI-P4), siehe auch Update unten) hat SAP eine zusätzliche Hardening-Option implementiert, damit Schwächen der genutzten JAVA Virtual Machine ausgeglichen werden können. CVE-Nummer ist ebenfalls CVE-2025-42944, der Hinweis hat deshalb auch einen CVSS-Score 10/10.

Mit dem Update werden bekannte Java-Klassen mit Sicherheitslücken in eine Sperrliste aufgenommen. Alternativ kann man als Workaround auch bekannte JAVA-Klassen selbst auf eine Filterliste konfigurieren (jdk.serialFilter). Dadurch wird die Nutzung bzw. eben die Deserialisierung dieser Klassen bei Aufrufen ebenfalls verhindert.

Der Hinweis versteht sich als Workaround und Hardening-Empfehlung – die eigentliche Sicherheitslücke sollte ebenfalls gepatcht werden. Details im Hinweis 3660659 – [CVE-2025-42944] Security Hardening for Insecure Deserialization in SAP NetWeaver AS Java

Update: Unsichere Java-Funktion ermöglicht Ausführung von Betriebssystem-Kommandos auf Netweaver AS JAVA

Das P4-Protokoll von SAP wird verwendet für den Nachrichtenaustausch mit Java-basierten Programmen und den Aufruf von entfernten Java-Diensten. Das für die Auspacken der empfangenen Nachrichten zuständige RMI-P4 Module lässt sich bei Netweaver 7.5 Systemen austricksen und ermöglicht Angreifern zum Beispiel Befehle auf Betriebssystemebene abzusetzen. Deshalb hat die Schwachstelle auch gleich eine CVSS 10/10 bekommen.

In den Updates seit dem September Patchday sind die Workaround-Beschreibungen aktualisiert worden (z.B. die Info, dass der Webdispatcher die P4/P5-Protokolle nicht durchreicht und deshalb nicht anfällig ist) und der Hardening-Hinweis 3660659 (siehe weiter oben) ergänzt worden.

Details zum Patch und zu den Workarounds im SAP Hinweis in der Änderungs-Ansicht 3634501 – [CVE-2025-42944] Insecure Deserialization vulnerability in SAP Netweaver (RMI-P4).

Server-Dateien überschreiben mit dem SAP-Print-Service

SAP Print Service (SAPSprint) prüft die von Usern übergebenen Pfad-Informationen nur unzureichend (Directory Traversal vulnerability) und ermöglicht es nicht authentifizierten Angreifern auf dem Server Dateien zu überschreiben und damit die Integrität und Verfügbarkeit des Servers zu gefährden. Der CVSS-Score ist 9.8/10.

Die Lösung ist den Druckservice SAPSprint zu patchen. Einen Workaround gibt es nicht. Details und Versionsinformationen im Hinweis 3630595 – [CVE-2025-42937] Directory Traversal vulnerability in SAP Print Service

Anwender dürfen Schadcode auf SAP SRM hochladen

In SAP Supplier Relationship Management können durch eine Schwachstelle authentifizierte Anwender beliebig Dateien hochladen. Dazu gehören auch ausführbare, potenziell schadhafte Dateien. Die Sicherheitslücke hat einen CVSS-Score von 9.0/10.

Die Lösung ist ein Patch, einen Workaround gibt es nicht. Details im Hinweis 3647332 – [CVE-2025-42910] Unrestricted File Upload Vulnerability in SAP Supplier Relationship Management

Unterlagen und Links

Das war es schon. Wie immer schaue ich hier nur auf das, was die Schwelle von CVSS-Score 8.0 überschreitet. Bitte schaut selbst nach, ob für eure Systemumgebung und eurem Schutzbedarf nicht vielleicht doch etwas dabei ist.

- Alle Hinweise aus diesem Patchday: SAP Security Patch Day – October 2025

- AK Security & Vulnerability Management AK

- Online-Session: “Diskussion zu ausgewählten SAP Security Notes” ab dem 23.10.2025

- Security Notes Webinar Folien auf sap.com (werden zeitverzögert bereitgestellt unter Advisories)

- Von AS JAVA-Übernahme bis hin zum Table-Drop | SAP Security Patchday September 2025

Demnächst…

Am 23.10.2025 | Webinar: Von Anfang an sicher: Initiale Sicherheitskonfiguration für S/4HANA

Die Migration auf SAP S/4HANA steht vielen SAP-Kunden noch bevor – aber ohne initiale Sicherheitskonfiguration riskieren Unternehmen Datenverlust und teure Nacharbeiten. In unserem Webinar erfahren Sie, welche Maßnahmen während und nach der Installation unverzichtbar sind und wie Sie Ihr System von Anfang an sicher betreiben. So starten Sie nicht nur technisch, sondern auch sicherheitsseitig auf dem richtigen Fundament.

Am 19.11.2025 | Expertenforum in Heidelberg : SAP Security lohnt sich: Kosten senken, Effizienz steigern, Management überzeugen |

Erfahren Sie, wie Sie durch Automatisierung und den gezielten Einsatz von Künstlicher Intelligenz in Ihrer SAP Security signifikante Einsparungen erzielen und den Einsatz von Security Tools messbar machen. In praxisnahen Vorträgen und einer interaktiven Masterclass erarbeiten wir gemeinsam Vorteile und Einsparpotenziale in der SAP Security. Nutzen Sie die Gelegenheit, sich mit Fachleuten auszutauschen und neue Impulse für Ihre SAP-Security-Strategie zu gewinnen. Die Veranstaltung ist für Sie kostenlos.