S/4HANA Hintertür(en) | SAP Security Patchday Januar 2026

Autor: Tobias Harmes | 13. Januar 2026

Der SAP Security Patchday im Januar war am 13.01.2026. Wie jeden zweiten Dienstag im Monat gibt es am SAP Patchday aktuelle SAP Security Notes. Diesmal sind es sogar 17 neue Security-Hinweise. S/4HANA hat sowohl eine SQL-Injection als auch eine Code-Injection-Schwachstelle – in beiden Fällen kann via RFC-Funktionsbausteinen das gesamte System kompromittiert werden.

Der Januar 2026 hat vier Hinweise mit der Einstufung „CRITICAL“ (auch als „Hot News“ bekannt) für Sicherheitslücken mit einem Risiko-Score CVSS >9.0. Auf der Support-Seite von SAP kann man die aktuellen Security Patch Day Details finden.

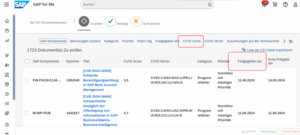

Hier ist ein anderer einfacher Weg zu den aktuellen Security Notes vom Patchday:

- https://me.sap.com/app/securitynotes aufrufen (S-User erforderlich)

- Optional: den CVSS-Score auf 8-10 einstellen, je nach Schutzbedarf

- Spalte „Freigegeben am“ finden und dort alle Einträge seit dem letzten Patchday studieren – die Filterung auf den aktuellen Monat lässt leider Updates aus, die zwischen den Patchdays veröffentlicht worden sind.

SAP Hinweis 3687749 – SQL Injection in SAP S/4HANA (Financials – General Ledger)

In SAP S/4HANA Private Cloud und On-Premise (Financials – General Ledger) besteht aufgrund unzureichender Eingabevalidierung eine SQL-Injection-Schwachstelle. Ein authentifizierter Benutzer kann manipulierte SQL-Queries ausführen, um Daten in der Backend-Datenbank zu lesen, zu ändern oder zu löschen; damit sind Vertraulichkeit, Integrität und Verfügbarkeit stark betroffen. Laut SAP ist die betroffene Funktionalität nur verwundbar, wenn die Konfiguration des Berechtigungsobjekts S_RFC fehlerhaft ist. Das passiert leider sehr häufig.

Lösung: SAP generiert die SQL-Statements intern mit validierten Parametern, um die Injection zu verhindern. Implementiert werden soll das zugehörige Support Package bzw. die Korrekturanleitung.

Workaround (temporär): Berechtigungsobjekt S_RFC prüfen und restriktiv pflegen, sodass kein externer Zugriff auf Funktionsbausteine der Funktionsgruppe FGL_BCF möglich ist.

Link: https://me.sap.com/notes/3687749/E

CVSS: 9.9

SAP Hinweis 3668679 – Remote Code Execution in SAP Wily Introscope Enterprise Manager (WorkStation)

In SAP Wily Introscope Enterprise Manager (WorkStation) gibt es eine Remote Code Execution (RCE)-Schwachstelle. Ein nicht authentifizierter Angreifer kann eine bösartige JNLP-Datei (Java Network Launch Protocol) erstellen, die per URL erreichbar ist. Klickt ein Opfer auf diese URL, können über den angesprochenen Wily-Introscope-Server Kommandos auf der Anwendung des Opfers ausgeführt werden, was zu einer vollständigen Kompromittierung von Vertraulichkeit, Integrität und Verfügbarkeit führen kann.

Lösung: Die JNLP-Generierung wurde angepasst; Request-Parameter werden korrekt behandelt und validiert. SAP nennt als Fix die Installation der aktuellen Enterprise Manager Version.

Alternative: Nutzung des jeweiligen Standalone-Workstation-Pakets aus dem Software Center anstatt des Starts über eine .jnlp-Datei.

Workaround: Laut SAP kein Workaround verfügbar.

Link: https://me.sap.com/notes/3668679/E

CVSS: 9.6

SAP Hinweis 3694242 – Code Injection in SAP S/4HANA (Private Cloud und On-Premise)

In SAP S/4HANA (Private Cloud und On-Premise) kann ein Angreifer mit Admin-Berechtigungen eine Schwachstelle in einem per RFC exponierten Funktionsbaustein ausnutzen. Dadurch ist eine Injection von beliebigem ABAP-Code bzw. OS-Commands möglich, wobei wesentliche Berechtigungsprüfungen umgangen werden. SAP beschreibt dies als effektiv „Backdoor“-ähnliches Verhalten mit Risiko einer vollständigen Systemkompromittierung.

Lösung: SAP entfernt den verwundbaren Code aus der Funktionsgruppe CNVC_JSTAT. Es sind die genannten Korrekturanleitungen oder Support Packages zu implementieren.

Workaround: Laut SAP kein Workaround verfügbar.

Link: https://me.sap.com/notes/3694242/E

CVSS: 9.1

SAP Hinweis 3697979 – Code Injection in SAP Landscape Transformation

In SAP Landscape Transformation (LT Analysis) besteht eine Code-Injection-Schwachstelle: Ein Angreifer mit Admin-Berechtigungen kann über einen per RFC exponierten Funktionsbaustein beliebigen ABAP-Code bzw. OS-Commands injizieren und dabei notwendige Berechtigungsprüfungen umgehen. SAP bewertet das Risiko als potenziell vollständige Kompromittierung von Vertraulichkeit, Integrität und Verfügbarkeit.

Lösung: Via Security Note oder Support Package kann der Code entfernt werden, der die Schwachstelle verursacht.

Workaround: Laut SAP kein Workaround verfügbar.

Link: https://me.sap.com/notes/3697979/E

CVSS: 9.1

SAP Hinweis 3691059 – Privilege Escalation in SAP HANA Database

In der SAP HANA Database gibt es eine Privilege-Escalation-Schwachstelle: Ein Angreifer mit gültigen Zugangsdaten eines beliebigen Users kann zu einem anderen Benutzer wechseln und so potenziell administrativen Zugriff erlangen. Dadurch kann es zu einer vollständigen Kompromittierung von Vertraulichkeit, Integrität und Verfügbarkeit kommen.

Lösung: Der Fix verhindert unautorisiertes User-Switching. SAP fordert ein Update für SAP HANA2, Details im Hinweis.

Workaround: Laut SAP kein Workaround verfügbar.

Link: https://me.sap.com/notes/3691059/E

CVSS: 8.8

SAP Hinweis 3675151 – OS Command Injection in SAP AS ABAP und SAP NetWeaver RFCSDK

In SAP Application Server for ABAP sowie SAP NetWeaver RFCSDK gibt es eine OS Command Injection-Schwachstelle. Ein authentifizierter Angreifer mit administrativem Zugriff und direktem Netzwerkzugriff kann speziell präparierte Inhalte auf den Server laden. Werden diese durch die Anwendung verarbeitet, kann der Angreifer beliebige Betriebssystemkommandos ausführen, was zu einer vollständigen Kompromittierung von Vertraulichkeit, Integrität und Verfügbarkeit führen kann.

Lösung: Zusätzliche Validierung verhindert unautorisierte Command Injection. Implementieren Sie die von SAP referenzierten Support Packages/Patches. Für kundeneigene Entwicklungen auf Basis von rfcExec aus NW RFC SDK 7.50 nennt SAP den Download von Patch Level 18 oder höher (siehe Referenz in der Note).

Workaround: Laut SAP kein Workaround verfügbar.

Link: https://me.sap.com/notes/3675151/E

CVSS: 8.4

SAP Hinweis 3565506 – Schwachstellen in SAP Fiori App „Intercompany Balance Reconciliation“

Diese Security Note adressiert drei Schwachstellen in der SAP Fiori App Intercompany Balance Reconciliation. Am schwersten wiegt eine fehlende Berechtigungsprüfung (Missing Authorization Check), wodurch ein authentifizierter Benutzer Berechtigungen ausweiten kann (hoher Einfluss auf Vertraulichkeit und Integrität). Zusätzlich beschreibt SAP eine unrestriktive Datei-Upload-Problematik (Upload beliebiger Dateien inkl. Skriptdateien ohne ausreichende Formatvalidierung) sowie eine Security Misconfiguration rund um das Versenden hochgeladener Dateien an beliebige E-Mail-Adressen (Phishing-Risiko).

Lösung: SAP implementiert Berechtigungsprüfungen, führt Upload-Restriktionen ein und entfernt die Option, Dateien an beliebige E-Mail-Adressen zu senden. Es sind die Korrekturanleitungen oder Support Packages gemäß Note umzusetzen.

Workaround (temporär): Zugriff auf die betroffene Funktionalität organisatorisch/administrativ auf vertrauenswürdige Benutzer begrenzen.

Link: https://me.sap.com/notes/3565506/E

CVSS (höchster Wert in der Note): 8.1

SAP Hinweis 3688703 – Fehlende Berechtigungsprüfung in SAP NetWeaver AS ABAP und ABAP Platform

In SAP NetWeaver Application Server ABAP und der ABAP Platform fehlt eine weiterer Authorization Check. Ein authentifizierter Angreifer kann eine RFC-Funktion missbrauchen, um FORM-Routinen (FORMs) im ABAP-System auszuführen. Dadurch kann der Angreifer Daten, die über FORMs erreichbar sind, schreiben oder verändern und Systemfunktionalität auslösen, die über FORMs exponiert ist (hoher Einfluss auf Integrität und Verfügbarkeit). Ein Grund mehr für ABAP OO.

Lösung: SAP deaktiviert die betreffende Funktion und entfernt sie aus zukünftigen Releases. Implementieren Sie die genannten Support Packages bzw. Korrekturanleitungen.

Workaround: Laut SAP kein Workaround verfügbar.

Link: https://me.sap.com/notes/3688703/E

CVSS: 8.1

Unterlagen und Links

Das war es schon. Wie immer schaue ich hier nur auf das, was die Schwelle von CVSS-Score 8.0 überschreitet. Bitte schaut selbst nach, ob für eure Systemumgebung und eurem Schutzbedarf nicht vielleicht doch etwas dabei ist.

- Alle Hinweise aus diesem Patchday: SAP Security Patch Day – Januar 2026

- AK Security & Vulnerability Management AK

- Online-Session: “Diskussion zu ausgewählten SAP Security Notes” ab dem 22.01.2026

- Security Notes Webinar Folien auf sap.com (werden zeitverzögert bereitgestellt unter Advisories)

- Solution Manager mit Einfallstor | SAP Security Patchday Dezember 2025

Demnächst…

Webinar am 29.01.2026: Der richtige Weg zur sicheren SAP Cloud – so meistern Sie hybride und klassische Cloud-Szenarien

Die sichere Integration der SAP Cloud stellt Unternehmen vor zahlreiche Herausforderungen, insbesondere bei hybriden und klassischen Cloud-Szenarien. In diesem Webinar erfahren Sie, wie Sie diese Herausforderungen meistern und Ihre Cloud-Landschaft optimal und sicher gestalten.

Zur Anmeldung

Webinar am 10.02.2026: Compliance Update 2026 – Was IT-Sicherheitsverantwortliche wissen müssen

In diesem Webinar erhalten Sie einen kompakten Überblick über die wichtigsten Compliance-Themen 2026 rund um IT-Sicherheit – u. a. CRA, NIS-2, EU AI Act und DORA. Anhand von Best Practices und Kundenbeispielen zeigen wir, worauf es bei der Umsetzung ankommt und welche Fallstricke Sie vermeiden sollten.

Zur Anmeldung