ABAP angreifbar mit 9.9/10 | SAP Security Patchday Januar 2025

Autor: Tobias Harmes | 15. Januar 2025

Der SAP Security Patchday im Januar war am 14.01.2025. Wie jeden zweiten Dienstag im Monat gibt es am Patchday frische SAP Security Notes. Diesmal kommen 14 neue Security-Hinweise und ausnahmsweise keine Updates. Praktisch alle ABAP-Systeme benötigen ein kritisches Update, weil der Kernel nicht genau genug seine Kommunikationspartner prüft.

Zum Auftakt des Jahres gibt es gleich zwei Hinweise mit der Einstufung „Hot News“ für Sicherheitslücken mit einem Risiko-Score CVSS >9.0. Auf der Support-Seite von SAP kann man die aktuellen Security Patch Day Details finden.

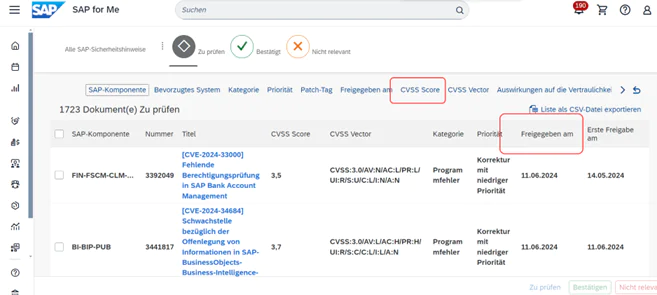

Hier ist ein anderer einfacher Weg zu den aktuellen Security Notes vom Patchday:

- https://me.sap.com/app/securitynotes aufrufen (S-User erforderlich)

- Optional: den CVSS-Score auf 8-10 einstellen, je nach Schutzbedarf

- Spalte „Freigegeben am“ finden und dort alle Einträge seit dem letzten Patchday studieren – die Filterung auf den aktuellen Monat lässt leider Updates aus, die zwischen den Patchdays veröffentlicht worden sind. (Danke an Jan für diesen Hinweis!)

ABAP angreifen im Namen eines anderen ABAP-Systems

Nachdem im letzten Monat schon eine Lücke zum Stehlen von RFC-Anmeldedaten aufgetaucht ist, ist nun eine ähnliche Lücke für den http-Zugriff auf SAP-Systeme gemeldet worden. Angreifer können Zugangsdaten aus der http-Kommunikation zwischen Servern abgreifen und sich als Kommunikationspartner ausgeben. Dadurch kann dann mit entsprechender Berechtigung im Zielsystem Schaden angerichtet werden. Der CVSS-Score ist deshalb auf 9.9/10 angesetzt worden, nur knapp unter dem Maximum.

Betroffen sind praktisch alle ABAP-Systeme, Abhilfe schafft ein Kernel-Update. Wer nicht auf einen neuen Kernel gehen möchte, für den wird auch ein Hotfix angeboten (sofern die Kernelversion noch in der Wartung ist). Aber wie immer: „The latest is the greatest.“ Details und Patch-Anleitung im Hinweis 3537476 – [CVE-2025-0070] Improper Authentication in SAP NetWeaver ABAP Server and ABAP Platform.

http-Informationen ausspionieren auf ABAP-Systemen

Eine Möglichkeit, die für den obigen Hinweis benötigten Informationen zu erhalten, bietet der Report RSICFCLTST01, der für Webtests nützlich ist. Mit dem kann man z. B. REST-Abfragen an Webservices aus dem ABAP heraus machen. Nur verrät das Tool aktuell wohl zu viel. Laut Hinweis können damit unter bestimmten Voraussetzungen geschützte sensible Informationen eingesehen werden. Und damit bekommt auch diese Lücke einen CVSS-Score von 9.9/10.

Als Lösung sperrt der Security-Hinweis die Startmöglichkeit des Programms. In der aktuellen Hinweisversion wird unglücklich von der Sperrung der Transaktion SA38 gesprochen. In der Korrekturanleitung habe ich in Stichproben nur das Sperren des Reports RSICFCLTST01 via Tabelle TADIR gefunden. Natürlich gilt: Die Angriffsfläche ist immer deutlich reduziert, wenn niemand Zugriff auf SA38/SE38 hat. Alles Details im Hinweis 3550708 – [CVE-2025-0066] Information Disclosure vulnerability in SAP NetWeaver AS for ABAP and ABAP Platform(Internet Communication Framework).

SQL-Injection auf ABAP-Systemen mit Informix

ABAP-Systeme mit Informix-Datenbank sind über nicht ausreichend abgesicherte RFC-Bausteine angreifbar. Es ermöglicht dem Angreifer Zugriff auf Daten und Kontrolle über die Datenbank. CVSS-Score 8.8/10.

Der Hinweis deaktiviert als Lösung die entsprechenden RFC-Funktionen. Als Alternative kann man auch eine Anpassung der S_RFC-Berechtigungen durchführen. Details dazu im Hinweis 3550816 – [CVE-2025-0063] SQL Injection vulnerability in SAP NetWeaver AS for ABAP and ABAP Platform.

Business Objects Nutzer angreifbar

Verschiedene Schwachstellen erlauben es, laufende Business Objects-Sessions von Nutzern zu kapern und/oder Schadcode bei Nutzern einzuschleusen. Der höchste Score der Schwachstellen ist 8.7/10.

Um die Angriffe zu verhindern, werden durch den Patch entsprechende sensible Information vom Client entfernt. Es gibt keinen Workaround. Details und Patch-Download-Möglichkeiten im Hinweis 3474398 – [CVE-2025-0061] Multiple vulnerabilities in SAP BusinessObjects Business Intelligence Platform.

Unterlagen und Links

Das war es schon. Wie immer schaue ich hier nur auf das, was die Schwelle von CVSS-Score 8.0 überschreitet. Bitte schaut selbst nach, ob für eure Systemumgebung und eurem Schutzbedarf nicht vielleicht doch etwas dabei ist.

- Alle Hinweise aus diesem Patchday: SAP Security Patch Day – Januar 2025

- AK Security & Vulnerability Management AK

Demnächst…

23.01.2025 | Webinar: Fiori vs. GUI Berechtigungen

In diesem Webinar sprechen wir darüber, was Sie bei der Migration auf SAP S/4HANA hinsichtlich der Rollen und Berechtigungen beachten müssen.

Mehr erfahren und anmelden

04.02.2025 | Webinar: ISMS pragmatisch einführen: Das Vorgehen im Überblick

Informationssicherheit bleibt ein entscheidendes Thema – Anforderungen durch gesetzliche Vorgaben wie NIS-2, Erwartungen Ihrer Kunden und prüferische Kontrollen machen eines klar: Ohne ein strukturiertes Informationssicherheitsmanagementsystem (ISMS) ist nachhaltige Informationssicherheit schwer zu gewährleisten. Aber wie geht man die Einführung eines ISMS pragmatisch und zielgerichtet an?

Mehr erfahren und anmelden

13.03.2025 | Expertenforum in Frankfurt: S/4HANA und SAP Cloud – sicher für die Zukunft aufstellen

Freuen Sie sich auf spannende Vorträge rund um die sichere Migration von SAP-Berechtigungen sowie zukunftsfähige, hybride Cloud-Szenarien. Darüber hinaus vertiefen Sie Ihr Wissen in praxisnahen Masterclasses zur Simplification List und SAP BTP Security. Profitieren Sie von wertvollen Expertentipps und nutzen Sie die Gelegenheit, sich in angenehmer Atmosphäre mit Gleichgesinnten auszutauschen. Die Teilnahme ist für Sie kostenlos.

Mehr erfahren und anmelden