Solution Manager mit Einfallstor | SAP Security Patchday Dezember 2025

Autor: Tobias Harmes | 12. Dezember 2025

Der SAP Security Patchday im November war am 09.12.2025. Wie jeden zweiten Dienstag im Monat gibt es am SAP Patchday aktuelle SAP Security Notes. Diesmal sind 14 neue Security-Hinweise. Der Solution Manager hat einen angreifbaren RFC-Funktionsbaustein und SAP Commerce Cloud patcht einen unsicheren Webserver.

Der Dezember 2025 hat wie der letzte Monat drei Hinweise mit der Einstufung „CRITICAL“ (auch als „Hot News“ bekannt) für Sicherheitslücken mit einem Risiko-Score CVSS >9.0. Auf der Support-Seite von SAP kann man die aktuellen Security Patch Day Details finden.

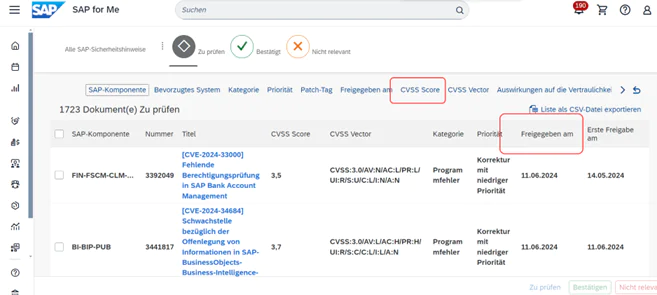

Hier ist ein anderer einfacher Weg zu den aktuellen Security Notes vom Patchday:

- https://me.sap.com/app/securitynotes aufrufen (S-User erforderlich)

- Optional: den CVSS-Score auf 8-10 einstellen, je nach Schutzbedarf

- Spalte „Freigegeben am“ finden und dort alle Einträge seit dem letzten Patchday studieren – die Filterung auf den aktuellen Monat lässt leider Updates aus, die zwischen den Patchdays veröffentlicht worden sind.

Code Injection im Solution Manager: Hintertür in die gesamte SAP-Landschaft

Wieder hat der Solution Manager einen Sicherheitshinweis. Beim Hinweis 3685270 – [CVE-2025-42880] Code Injection vulnerability in SAP Solution Manager geht es um eine besonders unangenehme Kombination: remote-fähiger Funktionsbaustein plus fehlende Eingabevalidierung. Authentifizierte Angreifer können über diesen Funktionsbaustein eigenen Code einschleusen und so im schlimmsten Fall vollständige Kontrolle über den Solution Manager übernehmen – inklusive der Systeme, die über den SolMan verwaltet oder angebunden sind. Entsprechend hoch fällt die Bewertung aus: CVSS 9.9/10 (Critical) mit vollem Impact auf Vertraulichkeit, Integrität und Verfügbarkeit.

Um die Lücke zu schließen, müssen die im Hinweis beschriebenen Korrekturanleitungen bzw. Support Packages eingespielt werden. Ein Workaround ist nicht verfügbar – „Konfiguration härten“ oder Berechtigungen zurechtschneiden reicht hier nicht aus. Für Basis-Teams mit aktivem Solution Manager (insbesondere Service Session Workbench) gehört dieser Hinweis daher ganz oben auf die To-do-Liste. Mehr Details zur Schwachstelle und die offiziellen Patches sind im SAP Security Note unter https://me.sap.com/notes/3685270/E zu finden.

Verwundbare Apache-Tomcat-Versionen in SAP Commerce Cloud

Der Hinweis 3683579 – Multiple vulnerabilities in Apache Tomcat within SAP Commerce Cloud adressiert mehrere Schwachstellen in der von SAP Commerce Cloud mitgelieferten Apache-Tomcat-Version. Über speziell präparierte URLs sind unter anderem Console-Manipulation (CVE-2025-55754) sowie Relative Path Traversal (CVE-2025-55752) möglich, die einen hohen Impact auf Vertraulichkeit, Integrität und Verfügbarkeit haben. Der CVSS-Score liegt bei 9.6/10 (Critical) und ist damit klar im „Hot News“-Bereich.

Die Absicherung erfolgt über ein Update auf gehärtete Tomcat-Versionen, die SAP im Rahmen der im Hinweis genannten Patches und Update-Releases bereitstellt. Nach dem Einspielen müssen Kunden ihre Commerce-Umgebung neu bauen und deployen, egal ob in der Public Cloud oder On-Premises. Einen Workaround gibt es nicht, d. h. ohne Patch bleibt das Risiko bestehen. Systeme, die aus dem Internet erreichbar sind (Shop-Frontends, B2B-Portale), sollten hier besonders schnell adressiert werden. Alle Details zu den betroffenen Versionen und zum Deployment sind im SAP Security Note hinterlegt: https://me.sap.com/notes/3683579/E.

Unsichere Deserialisierung in SAP jConnect ermöglicht Remote Code Execution

Mit 3685286 – [CVE-2025-42928] Deserialization Vulnerability in SAP jConnect – SDK for ASE wird eine unsichere Deserialisierung in SAP jConnect behoben. Unter bestimmten Bedingungen können hochprivilegierte Benutzer durch speziell gestaltete Eingaben Remote Code Execution (RCE) auslösen. Da hier direkt Code auf dem System ausgeführt werden kann, bewertet SAP die Lücke mit CVSS 9.1/10 (Critical) und einem hohen Impact auf Vertraulichkeit, Integrität und Verfügbarkeit.

Die Lösung besteht darin, die Serialisierung/Deserialisierung der verwundbaren Eingabewerte zu deaktivieren und auf die im Hinweis genannten gefixten SDK-Versionen zu aktualisieren. Ein Workaround wird von SAP ausdrücklich nicht angeboten. Entwicklungs- und Integrations-Teams, die jConnect im Einsatz haben (z. B. für Java-Anwendungen gegen ASE-Datenbanken), sollten daher zügig prüfen, welche Anwendungen welches SDK verwenden und dann gezielt die aktualisierten Bibliotheken ausrollen. Die genauen Versionsstände und Download-Links sind im SAP Security Note unter https://me.sap.com/notes/3685286/E hinterlegt.

Undokumentierte Test-Interfaces in Web Dispatcher/ICM legen interne Infos offen

Der Hinweis 3684682 – [CVE-2025-42878] Sensitive Data Exposure in SAP Web Dispatcher and Internet Communication Manager (ICM) kümmert sich um eine eher „versteckte“ Baustelle: interne Test- und Diagnose-Interfaces, die über den Parameter icm/HTTP/icm_test_<x> aktiviert werden. Dieser Parameter ist eigentlich nur für interne Tests gedacht, taucht in der offiziellen Dokumentation nicht auf und sollte in Produktivsystemen nicht verwendet werden. Ist er dennoch gesetzt, können nicht authentifizierte Angreifer über diese Schnittstellen Diagnosedaten abrufen, spezielle Requests absetzen oder im schlimmsten Fall Services stören. SAP bewertet das mit CVSS 8.2/10 (High) und hohem Impact auf Vertraulichkeit und Verfügbarkeit, bei geringem Impact auf Integrität.

Die empfohlene Maßnahme ist manuell umzusetzen: alle icm/HTTP/icm_test_*-Einträge aus DEFAULT- und Instanzprofilen entfernen und die betroffenen Web Dispatcher- und Applikationsserver-Instanzen neu starten. Betroffen sind unterschiedliche Kernel- und WEBDISP-Versionen, die genaue Auflistung ist im SAP Security Note zu finden, relevant sowohl für standalone Web Dispatcher als auch für ICM in ABAP- und Java-Systemen. Besonders in DMZ-/Reverse-Proxy-Szenarien sollte geprüft werden, ob der Parameter historisch „zum Testen“ gesetzt wurde und dann nie wieder entfernt worden ist. Mehr Infos im Hinweis: https://me.sap.com/notes/3684682/E.

Unterlagen und Links

Das war es schon. Wie immer schaue ich hier nur auf das, was die Schwelle von CVSS-Score 8.0 überschreitet. Bitte schaut selbst nach, ob für eure Systemumgebung und eurem Schutzbedarf nicht vielleicht doch etwas dabei ist.

- Alle Hinweise aus diesem Patchday: SAP Security Patch Day – November 2025

- AK Security & Vulnerability Management AK

- Online-Session: “Diskussion zu ausgewählten SAP Security Notes” ab dem 18.12.2025

- Security Notes Webinar Folien auf sap.com (werden zeitverzögert bereitgestellt unter Advisories)

- Sybase Standardkennwort und Solman Hintertür | SAP Security Patchday November 2025

Demnächst…

20.01.2026: Business Brunch in Bielefeld: Compliance & Cybersecurity 2026 | Networking Event

EU AI Act, NIS-2 & Co.: Auch 2026 kommt auf IT-Sicherheitsverantwortliche einiges zu. Nutzen Sie den Jahresbeginn, um sich über die aktuellen Compliance-Anforderungen für 2026 zu informieren. Bei unserem Business Brunch erhalten Sie einen Überblick, Handlungsempfehlungen und können sich mit Experten sowie Fachkollegen austauschen. Unser Technologiepartner Pointsharp stellt außerdem Tools für Compliance und Security vor, mit denen Sie Aufwände reduzieren und Ihre IT-Landschaft absichern können. Die Veranstaltung ist für Sie kostenlos.

29.01.2026: Der richtige Weg zur sicheren SAP Cloud – so meistern Sie hybride und klassische Cloud-Szenarien | LIVE WEBINAR

Die sichere Integration der SAP Cloud stellt Unternehmen vor zahlreiche Herausforderungen, insbesondere bei hybriden und klassischen Cloud-Szenarien. In diesem Webinar erfahren Sie, wie Sie diese Herausforderungen meistern und Ihre Cloud-Landschaft optimal und sicher gestalten.