ADS exponiert AS JAVA und RFC-Zugangsdaten | SAP Security Patchday Dezember 2024

Autor: Tobias Harmes | 10. Dezember 2024

Der SAP Security Patchday im Dezember war am 10.12.2024. Wie jeden zweiten Dienstag im Monat gibt es am Patchday frische SAP Security Notes. Diesmal kommen zehn neue Security-Hinweise und drei Updates. Der PDF-Dienst Adobe Document Services muss aktualisiert werden, um Angriffe von innen zu verhindern und ABAP-Servern lassen sich Zugangsdaten für RFC-Destinations entlocken.

Im Dezember gibt es einen Hinweis mit der Einstufung „Hot News“ für Sicherheitslücken mit einem Risiko-Score CVSS >9.0. Auf der Support-Seite von SAP kann man die aktuellen Security Patch Day Details finden.

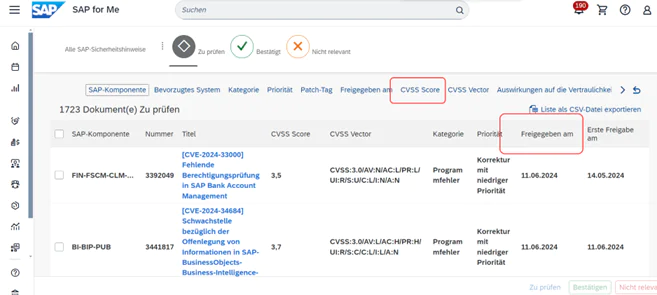

Hier ist ein anderer einfacher Weg zu den aktuellen Security Notes vom Patchday:

- https://me.sap.com/app/securitynotes aufrufen (S-User erforderlich)

- Optional: den CVSS-Score auf 8-10 einstellen, je nach Schutzbedarf

- Spalte „Freigegeben am“ finden und dort alle Einträge seit dem letzten Patchday studieren – die Filterung auf den aktuellen Monat lässt leider Updates aus, die zwischen den Patchdays veröffentlicht worden sind. (Danke an Jan für diesen Hinweis!)

Adobe Document Services Lücke gefährdet AS JAVA

Es gibt drei neue Sicherheitslücken in den Adobe Document Services, die auf dem NetWeaver Application Server Java laufen. Die ADS sind fast überall im Einsatz, wo Formulare und PDFs aus dem SAP generiert werden. Die gewichtigste Lücke erlaubt Service-Side Request Forgery und definiert den vergebenen CVSS-Score von 9.1/10. So können Angreifer mit Administrator-Rechten den Server von außen zu serverseitigen Abfragen bringen, die typischerweise geringeren Sicherheitsanforderungen (wie z. B. Firewallregeln) unterliegen. Damit kann der Angreifer beliebige Dateien einsehen/manipulieren und das System lahmlegen.

Die Lösung ist das Einspielen des neuesten Patchleves bzw. des neuesten Support Package Stacks für die Softwarekomponente ADSSAP. Alle Infos im Hinweis 3536965 – [CVE-2024-47578] Multiple vulnerabilities in SAP NetWeaver AS for JAVA(Adobe Document Services) – SAP for Me

(Kein) Update: Link-Schwäche des SAP Web Dispatchers gefährdet System

Dieser Hinweis wurde bereits im November veröffentlicht. Der Hinweis wurde jetzt im Rahmen des Patchdays neu veröffentlicht – hat aber keine sichtbaren relevanten Änderungen oder veränderte Maßnahmen von Kunden. ¯\_(ツ)_/¯ Hier der Link zum Versionsvergleich 3520281

Worum ging es?

Eine Cross-Site Scripting (XSS) Lücke wurde im SAP Web Dispatcher mit einem CVSS-Score von 8.8/10 geschlossen. Diese erlaubte es Angreifern, einen manipulierten Link an Anwender zu senden. Damit hätte dann ein Angreifer fremdgesteuerte Inhalte auf dem SAP Web Dispatcher ausführen können im Kontext der Berechtigungen des Opfers. Bei Usern mit administrativem Zugriff würde das zu einer Kompromittierung des Systems führen. Sehr viele SAP-Systeme haben heutzutage aus unterschiedlichen Gründen vorgeschaltete SAP Web Dispatcher.

Die Lösungsempfehlung ist wie so oft den neuesten SAP Web Dispatcher zu installieren – vielleicht im Rahmen eines Kernelupdates, das vorgezogen wird. Es gibt aber auch Workarounds, die entweder entsprechende Berechtigungen entziehen und/oder die mehr oder weniger rabiat das Web-Interface zum Web Dispatcher deaktivieren.

Alle Details dazu im Hinweis 3520281 – [CVE-2024-47590] Cross-Site Scripting (XSS) vulnerability in SAP Web Dispatcher.

RFC-Anmeldedaten stehlen bei ABAP-Systemen

Eine Sicherheitslücke im SAP Kernel erlaubt es mit speziellen RFC-Anfragen die RFC-Zugangsdaten zu Drittsystemen zu extrahieren – damit könnten dann entsprechende Zielsysteme komplett kompromittiert werden. Die Sicherheitslücke hat einen CVSS-Score von 8.5/10.

Als Lösung empfiehlt SAP den disp+work im SAP Kernel zu aktualisieren (dw.sar). Vorzugsweise im Kernel-Komplett-Paket. Es gibt auch einen Workaround, der mit Hilfe eines Profilparameters die als Legacy markierte Option für „Dynamic Destination“ deaktiviert. Dieser sollte aber nur in Ausnahmefällen genutzt werden, da das die Abwärtskompatibilität des Kernels senkt.

Alle Details und verlinkte Hinweise zum Kernel-Update im Hinweis 3469791 – [CVE-2024-54198] Information Disclosure vulnerability through Remote Function Call (RFC) in SAP NetWeaver Application Server ABAP – SAP for Me

Unterlagen und Links

Das war es schon. Wie immer schaue ich hier nur auf das, was die Schwelle von CVSS-Score 8.0 überschreitet. Bitte schaut selbst nach, ob für eure Systemumgebung und eurem Schutzbedarf nicht vielleicht doch etwas dabei ist.

- Alle Hinweise aus diesem Patchday: SAP Security Patch Day – Dezember 2024

- AK Security & Vulnerability Management AK

Demnächst…

16.01.2025 | Webinar: Systeme zur SAP Angriffserkennung: Was Prüfer fordern und was Sinn ergibt

Erfahren Sie, wie Systeme zur Angriffserkennung nicht nur den regulatorischen Anforderungen genügen, sondern auch praktischen Mehrwert für Ihre IT-Sicherheit & SAP Security bieten. In unserem Vortrag diskutieren wir, welche Kriterien Prüfer setzen und welche Maßnahmen tatsächlich zur Stärkung Ihrer Unternehmensabwehr beitragen.

Mehr erfahren und anmelden

23.01.2025 | Webinar: Fiori vs. GUI Berechtigungen

In diesem Webinar sprechen wir darüber, was Sie bei der Migration auf SAP S/4HANA hinsichtlich der Rollen und Berechtigungen beachten müssen.

Mehr erfahren und anmelden