Einführung eines ISMS in drei Phasen

Autor: Luca Cremer | 3. März 2025

Ein Informationssicherheits-Managementsystem (ISMS) unterstützt Unternehmen dabei, Cyberrisiken zu minimieren und regulatorische Anforderungen wie ISO 27001 oder NIS-2 zu erfüllen. Die Einführung erfolgt in drei Phasen: Vorbereitung, Umsetzung und Betriebsstart. Dieser strukturierte Prozess ermöglicht eine schrittweise Integration des ISMS in den Unternehmensalltag und eine nachhaltige Verbesserung der Informationssicherheit.

Warum ein ISMS?

Ein Informationssicherheits-Managementsystem (ISMS) hilft Unternehmen langfristig Cyberrisiken vorzubeugen und unterstützt dabei, (gesetzliche) Anforderungen wie ISO 27001 oder NIS-2 zu erfüllen. Es strukturiert Maßnahmen zur Informationssicherheit und sorgt für eine kontinuierliche Verbesserung.

Grundsätzliche Ziele einer ISMS-Einführung

Die Einführung eines Informationssicherheits-Managementsystems (ISMS) kann unterschiedliche Ziele verfolgen, je nach Anforderungen des Unternehmens und dem gewünschten Sicherheitsniveau. Dabei gibt es drei grundsätzliche Ansätze:

Leichtgewichtiges ISMS mit Orientierung an einer Norm

Ein minimaler Ansatz konzentriert sich auf wesentliche Kernthemen der Informationssicherheit, ohne eine vollständige Umsetzung der Norm oder eine Zertifizierung anzustreben. Dies kann für Unternehmen sinnvoll sein, die grundlegende Sicherheitsmaßnahmen einführen möchten, ohne den vollen Aufwand einer Zertifizierung auf sich zu nehmen. Besonders für kleinere Unternehmen im Kontext von NIS-2 kann ein solcher pragmatischer Ansatz als Übergangslösung dienen.

Zertifizierung mit minimalem Aufwand

In diesem Fall liegt der Fokus darauf, nur die notwendigsten Anforderungen der Zertifizierung zu erfüllen. Der Geltungsbereich des ISMS wird dabei bewusst klein gehalten, um den Aufwand und die Kosten zu minimieren. Diese Strategie eignet sich für Unternehmen, die eine Zertifizierung benötigen, jedoch nicht direkt eine umfassende Umsetzung aller Sicherheitsmaßnahmen anstreben.

Erhöhte Sicherheit mit anschließender Zertifizierung

Für Unternehmen, die ein umfassendes Sicherheitsniveau anstreben, beinhaltet dieser Ansatz die weitreichende Umsetzung aller Anforderungen eines ISMS mit einem möglichst großen Geltungsbereich. Neben der Einhaltung der Normen steht hier die nachhaltige Verbesserung der Sicherheitsarchitektur im Vordergrund. Eine anschließende Zertifizierung bestätigt das hohe Sicherheitsniveau und stärkt das Vertrauen von Kunden und Partnern.

Die Wahl des passenden Ansatzes hängt von den unternehmerischen Zielen, den regulatorischen Anforderungen und den verfügbaren Ressourcen ab. Unternehmen sollten bereits in der Vorbereitungsphase eine klare Entscheidung treffen, um die Einführung des ISMS effizient zu gestalten.

Phase 1: Vorbereitung – Grundlagen schaffen

Die Einführung beginnt mit der Festlegung der Informationssicherheitsziele und der Entscheidung, ob eine Zertifizierung angestrebt wird. Ein Scoping-Workshop hilft, den Geltungsbereich zu definieren und Rollen sowie Verantwortlichkeiten im Unternehmen zu klären. Dazu gehört die Bildung eines ISMS-Teams und die Einbindung relevanter Stakeholder wie Datenschutzbeauftragte und Compliance-Verantwortliche.

Anschließend erfolgt eine Fit-Gap-Analyse, die den aktuellen Stand der Informationssicherheit mit den Anforderungen eines ISMS vergleicht. Dies ermöglicht eine gezielte Planung der nächsten Schritte, basierend auf bereits vorhandenen Prozessen und Dokumentationen.

Phase 2: Umsetzung – Maßnahmen implementieren

In dieser Phase wird das ISMS praktisch eingeführt. Dazu gehören die Maßnahmenplanung, die Definition von Verantwortlichkeiten sowie die zeitliche und aufwandsbezogene Planung. Die 80:20-Regel hilft, sich zunächst auf die wichtigsten Maßnahmen zu konzentrieren.

Ein wesentlicher Bestandteil ist das Risikomanagement, das Risiken systematisch bewertet und priorisiert. Dabei kommen quantitative Methoden, basierend auf Wahrscheinlichkeiten und Auswirkungen, oder qualitative Einschätzungen durch Beteiligte zum Einsatz. Entscheidend ist, pragmatisch zu bleiben und klare Entscheidungen zu treffen, um langwierige Diskussionen zu vermeiden.

Parallel erfolgt die Einführung des Managementprozesses nach ISO 27001. Bestehende Unternehmensstrukturen sollten genutzt werden, um Doppelarbeit zu vermeiden. Abweichungen von den Normanforderungen können bei einer späteren Zertifizierung kritisch sein, weshalb sie frühzeitig berücksichtigt werden müssen.

Unsere ISO 27001 Beratung richtet sich an alle, die das Thema Informationssicherheit angehen wollen - sicher werden nach ISO 27001 Standard.

Phase 3: Betriebsstart – ISMS in den Alltag integrieren

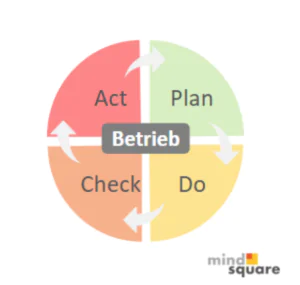

Nach der Implementierung beginnt der kontinuierliche Betrieb des ISMS. Der PDCA-Zyklus (Plan-Do-Check-Act) bestimmt, dass die Maßnahmen regelmäßig überprüft und optimiert werden.

- Plan: Festlegen von Zielen und Maßnahmen

- Do: Umsetzung und Dokumentation

- Check: Überprüfung durch Audits und Managementreviews

- Act: Anpassungen und kontinuierliche Verbesserung

Ein ISMS ist kein einmaliges Projekt, sondern ein fortlaufender Prozess. Regelmäßige Schulungen und Sensibilisierungsmaßnahmen sorgen für langfristige Sicherheitskultur im Unternehmen.

Fazit

Ein ISMS hilft Unternehmen, mit Cyberrisiken umzugehen und regulatorische Anforderungen zu erfüllen. Durch die strukturierte Einführung in drei Phasen – Vorbereitung, Umsetzung und Betriebsstart – lässt sich der Prozess effizient gestalten.

Die Wahl zwischen einer leichtgewichtigen Umsetzung, einer minimalen Zertifizierung oder einer umfassenden Sicherheitsstrategie hängt von den Unternehmenszielen ab. Entscheidend ist, das ISMS als kontinuierlichen Prozess zu verstehen, der durch regelmäßige Überprüfungen und Verbesserungen langfristig zur Informationssicherheit beiträgt.