SAP Security Tools im Vergleich

Unternehmen sehen ihre IT zunehmend Angriffen von außen ausgesetzt. Doch auch kundeneigene Programmierungen können Schwachstellen aufweisen, die sich als gefährlich herausstellen. Gleiches gilt für die Patch-Verwaltung oder die Systemkonfiguration. SAP Security Tools helfen Ihnen dabei, alle diese Bereiche abzudecken und Ihre Anwendungssicherheit auf das nächste Level zu heben. Dieser Artikel bietet Ihnen einen Überblick über die verschiedenen Lösungen.

Inhaltsverzeichnis

- Warum SAP Security wichtig ist

- Security Tools zur Prevention

- Tools zur Detection

- Fazit

- Weiterführende Informationen

- FAQ

- Welche unterschiedlichen Arten von SAP Security Tools gibt es?

- Wie stelle ich mir das perfekte Portfolio an SAP Security Tools zusammen?

- Wann brauche ich ein SAP Security Tool?

- Welche Kriterien gibt es bei der Auswahl eines SAP Security Tools zu beachten?

- Wer kann mir beim Thema SAP Security Tools im Vergleich helfen?

- Kontaktieren Sie mich

Warum SAP Security wichtig ist

In einem IT-Umfeld mit zunehmenden Cyber-Bedrohungen und anderen Sicherheitsrisiken spielt SAP Security eine immer wichtigere Rolle. Dabei orientiert sich das Angebot an Tools am NIST Cybersecurity Framework des National Institute of Standards and Technology. Dieses gibt Handlungsempfehlungen ab, wie Unternehmen die Risiken managen und ihre kritischen Geschäftsanwendungen am besten schützen sollten. Zu den vom Framework beschriebenen Aufgaben gehören auch die Prevention und die Detection. Da sich die SAP Security Tools an genau diesen Aufgaben orientieren, lassen sich diese für eine Kategorisierung der Werkzeuge verwenden. Neben der besonders wichtigen Vorbeugung und der Erkennung gehören dazu auch das Identifizieren, das Reagieren und das Wiederherstellen.

Wir verschaffen Ihnen einen klaren Einblick in die aktuelle Sicherheitssituation Ihres SAP-Systems - mit unserem SAP Security Check und Audit.

Die Verwendung passender Tools ist gerade im Rahmen der Speicherung und Verarbeitung sensibler Daten wichtig. Und die gehört im Geschäft zum Alltag beim Umgang mit SAP-Anwendungen. Da sich die Bedrohungslage zudem täglich wandelt, müssen Unternehmen besonders sicherheitsbewusst agieren. Die Auswahl von Tools ermöglicht es hier, einen Schutz passend für den individuellen Bedarf umzusetzen. Denn jedes Unternehmen sieht sich anderen Risiken ausgesetzt. Entscheidend ist es, dass Ihr Unternehmen zum einen in die Vorbeugung von Bedrohungen investiert und zum anderen in der Lage ist, bereits vorliegende Bedrohungen zuverlässig zu erkennen und abzuwehren. Genau diesen Aufgaben widmen sich die unten beschriebenen SAP Security Tools.

Security Tools zur Prevention

Die folgenden Werkzeuge sind dem Bereich der Vorbeugung zuzuordnen. Diese Tools helfen Ihnen dabei, eine sichere Umgebung zu gestalten, in der es nicht zu einem Diebstahl oder Verlust von sensiblen Daten kommen kann.

CheckAUD von ibs schreiber

Wenn Sie sich ein Tool wünschen, das Ihnen klare Handlungsempfehlungen zur Verbesserung Ihrer SAP-Sicherheit bietet, kommt eventuell die Lösung CheckAUD von ibs schreiber für Sie infrage. Der Anbieter wirbt mit einer über 25-jährigen Erfahrung. Das Werkzeug CheckAUD hilft Ihnen dabei, Ihre Risiken bezüglich der SAP-Berechtigungen und die damit zusammenhängende Komplexität zu begrenzen. Verringern lassen sich zum Beispiel solche Risiken, die mit der Vergabe von SAP-Rollen und Berechtigungen zusammenhängen.

Mithilfe von CheckAUD sollen sich die Compliance-Anforderungen mit einem deutlich geringeren Zeitaufwand realisieren lassen. Sie können auf Knopfdruck detaillierte Prüfungsberichte erstellen und sich optimal auf das Audit vorbereiten. Eine manuelle Erstellung und Pflege von Regelwerken sind nicht mehr erforderlich, stattdessen kommen automatisierte Prozesse zum Einsatz. Zu den interessanten Anwendungsfällen gehört neben der Prüfung der SAP-Berechtigungen für den Jahresabschluss auch die Rezertifizierung der SAP-Berechtigungslandschaft. Es handelt sich damit insgesamt um ein leistungsstarkes Werkzeug mit vielen Möglichkeiten für die Verbesserung der Sicherheit und die Aufwandsreduktion.

Zur Angebotsseite von CheckAUD von ibs schreiber geht es hier.

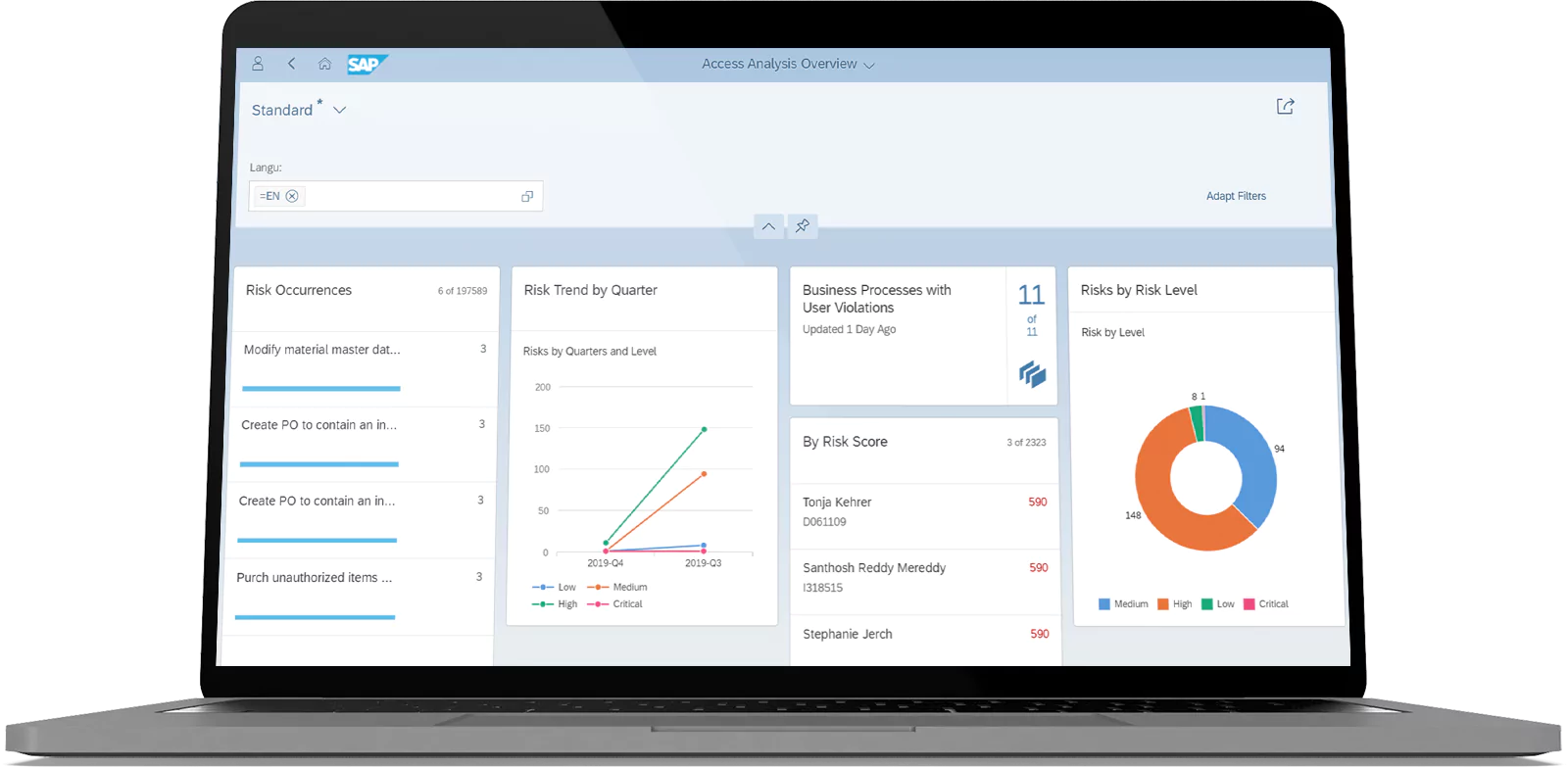

SAP Cloud Identity Access Management

Mit dem SAP Cloud Identity Access Management bietet das Unternehmen eine Lösung für die vereinfachte Identitäts- und Zugriffsverwaltung an. Unterstützung erhalten Sie für Ihr Compliance-Management zum Beispiel durch eine kontinuierliche Echtzeitanalyse der Zugriffe. Sie können Zugriffsrichtlinien und -regeln konfigurieren und den Benutzerzugriff umgehend aktualisieren, wenn sich Änderungen bei den Geschäftsanforderungen ergeben.

In Hinblick auf den Sicherheitsaspekt sind das erweiterte Kontroll- und Risikomanagement interessant. Die Zugriffskontrolle lässt sich hier auf die Unternehmensanwendungen erweitern und auf jedem Gerät umsetzen. Es lassen sich Prozesse etablieren für die Minderung von Risiken und deren Behebung in Bezug auf Cloud- und On-Premises-Systeme. Sie erhalten dabei eine einheitliche Sicht auf die Zugriffsprofile. Die Bereitstellung dieses Services erfolgt über die Cloud, Sie haben über jeden Browser Zugriff auf die Software.

Zur Angebotsseite von SAP Cloud Identity Access Management geht es hier.

XAMS von Xiting

XAMS von Xiting versteht sich als Suite für das Berechtigungsmanagement und setzt sich aus insgesamt sieben Modulen zusammen. Es lassen sich Schwachstellenanalysen in Bezug auf kundenspezifische ABAP-Codes vornehmen und Sie können SAP-Sicherheitskonzepte erstellen. In Hinblick auf die SAP Security sind damit die Module ABAP Alchemist und Security Architect & SIEM Connector besonders relevant.

Der Security Architect ermöglicht es, das eigene SAP-Sicherheitskonzept zu dokumentieren und es dann mit den aktuellen Systemeinstellungen zu vergleichen. Der Aufwand mit Sicherheits-Audits soll sich mithilfe dieses Moduls deutlich vereinfachen lassen. Sicherheitskonzepte lassen sich entwickeln anhand von Best Practices, die auf die eigene jeweilige Systemumgebung zugeschnitten sind.

Zu den Besonderheiten gehört, dass es sich laut Entwickler um eine von führenden Wirtschaftsprüfern validierte Lösung handeln soll. Sie sollen damit leichter die Anforderungen an den strengen Umgang mit Berechtigungen erfüllen können, der sich aus verschiedenen Auflagen und den gesetzlichen Vorschriften ergeben.

Zur Angebotsseite von XAMS von Xiting geht es hier.

SAST Suite von Pathlock

Mit der SAST Suite bietet Pathlock ein Tool mit umfassenden Funktionen für die SAP Cyber Security an. Zu den abgedeckten Bereichen gehören die Verwaltung von Zugriffsberechtigungen, das Schwachstellenmanagement und auch die Gefahrenerkennung und Transaktionsüberwachung. Zudem können Sie mit diesem Werkzeug Ihre Sicherheits-Audits vorbereiten. Eine wichtige Rolle spielen dabei Automatisierungen. Diese sollen viele Prozesse rund um die Verbesserung der Sicherheit deutlich vereinfachen und den manuellen Aufwand reduzieren. Das gilt zum Beispiel für die automatisierte Risikoüberwachung.

Sie können mit der SAST Suite Ihre Geschäftstransaktionen überwachen und eine Analyse der Risikobewertung vornehmen. Zudem unterstützt Sie das Tool bei der Entschärfung von Risiken. Indem Sie mit dieser Software Ihre Rollen optimieren und nicht benötigte Nutzerberechtigungen einsparen, verbessern Sie von vornherein die Sicherheit Ihrer Anwendungen.

Pathlock Deutschland bezeichnet sich selbst als führenden IT-Security-Spezialisten in diesem Bereich. Das Ziel des Anbieters besteht darin, dass Sie alle Ihre Aktivitäten über eine gemeinsame Plattform verwalten können sollen.

Zur Angebotsseite der SAST Suite von Pathlock geht es hier.

Mesaforte von Wikima4

Mesaforte von Wikima4 hilft Ihnen dabei, Ihre Datenzugriffe zu überwachen und damit Ihre geschäftlich genutzten Systeme besser zu schützen. Es handelt sich um eine SAP-S/4HANA-ready-Lösung. Die Software folgt einem modularen Aufbau, Komponenten sind vorhanden für die Compliance, die Steuerung und das Berichtswesen. Automatisierungen unterstützen Sie dabei, die Anwendungsrisiken in Ihrer Business Suite zu reduzieren.

Zu den sicherheitsrelevanten Modulen gehört das Agile Access Management. Sie können damit Zugriffsrechte flexibel definieren und anpassen. Zusatzrollen sind vorübergehend möglich und dienen der Risikoreduktion. Sie geben den Zugang nur so lange frei, wie es absolut notwendig ist.

Funktionen stehen aber auch zur Verfügung für das Datenzugriffsmanagement und die Identifikation schützenswerter GDPR-Daten in der SAP-Landschaft. Das erfolgt im Rahmen des GDPR-Moduls. Das Modul “Internal External Security” wiederum widmet sich dem Echtzeitschutz durch automatisierte Kontrollen. Hinzu kommen ein effektiver Hacking-Schutz und ein umfassendes SLA-Monitoring.

Zur Angebotsseite von Mesaforte von Wikima4 geht es hier.

SIVIS (Pointsharp)

Die SIVIS Enterprise Security von Pointsharp baut unter anderem auf der SAP-Technologie auf und bietet Funktionen für die Identitäts- und Zugriffsverwaltung an. Ein hohes Maß an Identitätssicherheit soll sich damit überall im Unternehmen umsetzen lassen können. Der Zugriff auf Ressourcen und Daten durch die verschiedenen Nutzer soll sich effektiv und effizient verwalten lassen. Das Identity Lifecycle Management bewältigen Sie mit diesem Tool mit geringerem Aufwand.

Rollen lassen sich für die gesamte IT-Umgebung an zentraler Stelle verwalten. Durch rationalisierte Berechtigungsprozesse und rollenbasierte Zugriffsrichtlinien sollen sich Risiken verringern lassen, zum Beispiel in Hinblick auf den Umgang mit sensiblen Daten oder Ressourcen, die für das Unternehmen besonders wertvoll sind.

Eine einfache Bedienung steht bei dieser Sicherheitslösung im Mittelpunkt. Hinzu kommt die Unterstützung durch verschiedene Automatisierungen. Der Anbieter wirbt damit, dass sich SIVIS schnell implementieren und bereitstellen lassen soll. Eine nahtlose Integration in die SAP-Umgebung soll jederzeit problemlos möglich sein.

Zur Angebotsseite geht es hier.

Apm Suite von valantic

Mit der Apm Suite setzen Sie Ihr Berechtigungsmanagement innerhalb von SAP um. Das Tool hilft Ihnen bei einer übersichtlicheren Berechtigungsvergabe unter Einhaltung der Compliance. Sie können Rollen verwalten, Notfalluser auditieren, kritische Rechte ermitteln und den SAP-Benutzerantrag einfacher durchführen. Auch hier dienen automatisierte Prozesse wieder der Verringerung des manuellen Arbeitsaufwands. Die Schaffung einer höheren Transparenz und die Verringerung des Verwaltungsaufwands stehen bei diesem Produkt an erster Stelle.

Der Entwickler spricht bei seinem Angebot von einer modularen Lösung, die Sie sich nach Ihren eigenen Vorstellungen zusammenstellen können. Zu den verfügbaren Modulen mit direktem Sicherheitsbezug gehört zum Beispiel der apm restarter. Mit diesem Add-on können Sie das SAP-Kennwort selbst zurücksetzen und Benutzersperren aufheben. Damit lässt sich ein SAP Passwort Self-Service umsetzen. Für das Notfalluser-Management dient das Modul apm rescuer. Das Berechtigungsmanagement führen Sie innerhalb von apm atlantis durch. Die Benutzerverwaltung wiederum findet in apm identifier statt.

Zur Angebotsseite der Apm Suite von valantic geht es hier.

Onapsis

Onapsis setzt mit seiner Lösung für die Verbesserung der SAP Security an mehreren Stellen an. Zum einen hilft Ihnen das Werkzeug dabei, ein besseres Verständnis für die vorliegenden Sicherheitsrisiken mit Bezug zu Ihren SAP-Anwendungen zu verstehen. Das ist der erste Schritt, um Optimierungen in diesem Bereich einleiten zu können. Zum anderen hilft Ihnen das Tool beim Umgang mit den SAP-Sicherheitspatches und bei der Vorbeugung gegen Angriffe. Gerade mit dem Patchen von SAP Security Notes sollen Ihre Teams dank Onapsis deutlich weniger Zeit verbringen.

Zugang zu den verschiedenen Funktionen erhalten Sie über die Onapsis-Plattform. Hier sind eigene Bereiche für das Schwachstellenmanagement zu finden, für die Erkennung und Bekämpfung von Bedrohungen sowie für die Compliance-Automation. Viele Aufgaben lassen sich mit dieser Lösung abdecken auch abseits des Themas Sicherheit. Für die Vorbeugung ist jedoch das SAP Threat Monitoring besonders interessant. Es bietet Ihnen die Möglichkeit, Ihre Systemlandschaft vollständig in Ihr SOC zu integriert und Ihre Reaktionszeit auf Sicherheitsvorfälle und Bedrohungen deutlich zu verkürzen.

Zur Angebotsseite von Onapsis geht es hier.

SAP CVA

Der SAP Code Vulnerability Analyzer (CVA) basiert auf der Infrastruktur, die das ABAP Test Cockpit (ATC) zur Verfügung stellt. Während sich ATC mit den Tests auf die funktionale Korrektheit und Leistung beschränkt, fügt CVA die wichtigen Sicherheits-Checks hinzu. Sie erhalten die Möglichkeit, mit ABAP erstellte Anwendungen zu überprüfen und eventuelle Schwachstellen aufzudecken, bevor Angreifer diese ausnutzen können. Tests, die der Entwickler der Software nicht selbst vorgenommen hat, lassen sich mithilfe dieses Tools also nachholen.

Bei SAP CVA handelt es sich anders als bei Angeboten von Drittherstellern nicht um ein einfaches Add-On. Dieses Tool ist als Bestandteil des ABAP Test Cockpits deutlich tiefer in der SAP-Landschaft integriert und ist selbst in ABAP geschrieben. Interessant ist in diesem Zusammenhang auch, dass SAP selbst CVA verwendet, um den eigenen ABAP-Code zu testen. Daher ist es naheliegend, CVA als offizielle Lösung für die Sicherheitstests anzusehen.

Zur Angebotsseite von SAP CVA geht es hier.

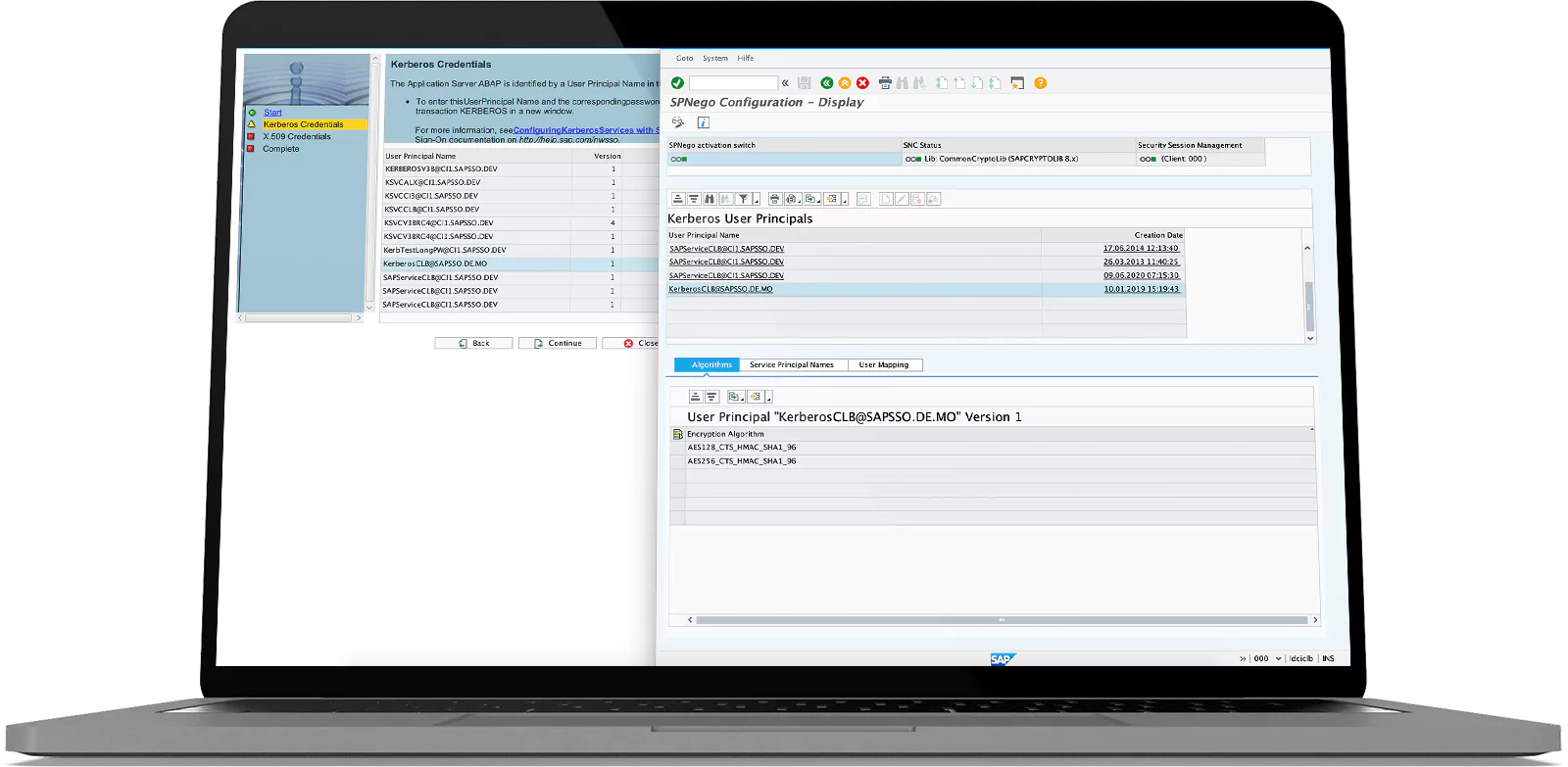

SAP Single Sign-On (SSO)

Die Benutzerauthentifizierung gehört zu den Bereichen mit hoher Sicherheitsrelevanz. SAP Single Sign-On (SSO) soll bei dieser wichtigen Aufgabe unterstützen und den Zugriff auf Geschäftsanwendungen sicherer gestalten. Mit diesem Tool verfolgt SAP das Ziel, dass die Nutzer mit nur einer Anmeldung im Laufe des Tages Zugang zu allen benötigten Anwendungen erhalten sollen. Damit geht also auch eine erhebliche Verbesserung der Nutzerfreundlichkeit einher. Das gilt gerade für solche Mitarbeiter, die mit vielen verschiedenen Geschäftsanwendungen von SAP arbeiten müssen.

Die Bereitstellung erfolgt On-Premise, die Datenkommunikation ist verschlüsselt. Aufgrund der Vereinfachungen rund um die Benutzerauthentifizierung sollen die Helpdesk-Kosten für das Unternehmen sinken. In Hinblick auf die Sicherheit besteht der wesentliche Vorteil durch die Verwendung einer Multi-Faktor-Authentifizierung (MFA). Außerdem können Sie Ihre vorhandene Sicherheitsinfrastruktur weiterverwenden. Zu nennen sind zum Beispiel Smartcards, RFID-Token oder Microsoft Active Directory. Die serverseitigen Zertifikate vereinfachen das Lebenszyklusmanagement.

Zur Produktseite von SAP Single Sign-On geht es hier.

Tools zur Detection

Die hier beschriebenen Tools widmen sich der Aufgabe der Gefahrenerkennung. Sie helfen Ihnen dabei zu erkennen, ob in Ihre Systeme bereits Gefahren eingedrungen sind und unterstützen bei deren Bekämpfung.

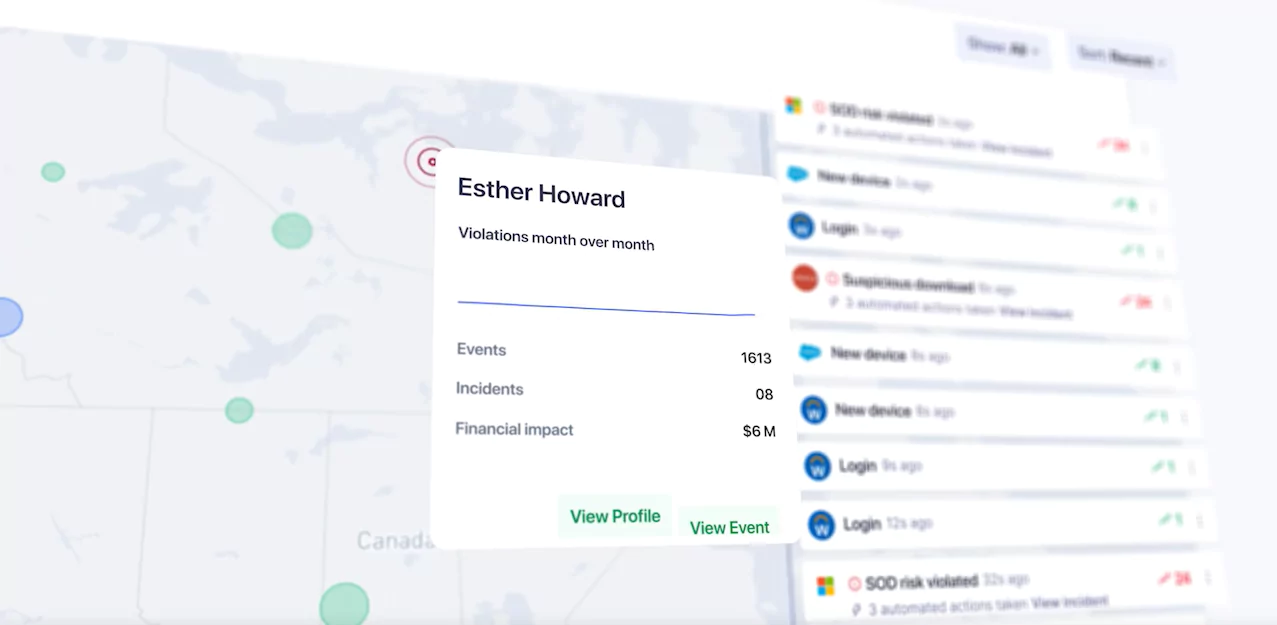

Security Bridge

Die Security Bridge versteht sich als umfassende Lösung für die SAP-Sicherheit. Der Entwickler wirbt mit einer nahtlosen Integration in die bestehende SAP-Umgebung. Einen wichtigen Stellenwert nimmt dabei die Bedrohungserkennung ein. Insgesamt soll die Software Ihnen einen deutlich besseren Einblick in Ihre allgemeine Sicherheitslage bieten, damit Sie Gefahren zuverlässiger erkennen und bekämpfen können.

SAP-Systeme sind heute mit einer Vielzahl von anderen Systemen verbunden. Die Komplexität der sich daraus ergebenden Verbindungen führt dazu, dass Risiken durch verschiedene Sicherheitsbedrohungen eher zunehmen. Security Bridge möchte dazu beitragen, hier einen besseren Überblick zu verschaffen, damit sich in der Bedrohungserkennung keine Lücken ergeben.

Das Monitoring erfolgt bei dieser Lösung über ein Dashboard mit dynamischer Anzeige des Datenverkehrs. Sie können zum Beispiel sehen, zwischen welchen Systemen der Datenaustausch stattfindet, welche Nutzer daran beteiligt sind und welche RFC sie aufgerufen haben. Sollten sich in der Kommunikation von Maschine zu Maschine plötzliche und auffällige Änderungen ergeben, bekommen Sie das sofort angezeigt. Auf diese Weise sollen Sie die Kontrolle über die Sicherheitslage Ihrer SAP-Landschaft zurückerhalten.

Zur Angebotsseite der Security Bridge geht es hier.

SAP ETD

SAP Enterprise Threat Detection (ETD) widmet sich der Gefahrenerkennung und hilft Ihnen dabei, Cyberattacken wirksam abzuwehren. Es handelt sich hierbei um ein Werkzeug für das Security Information and Event Management (SIEM), das mit Echtzeitdaten arbeitet und tiefe Einblicke in die Sicherheitslage bietet. Dabei spielt es keine Rolle, ob diese Bedrohungen intern oder extern ihren Ursprung haben.

Die Bereitstellung erfolgt On-Premise oder über die Cloud. Herzstück des Werkzeugs bilden die forensischen Untersuchungen und die zuverlässige Erkennung von Anomalien auf Basis neuester Technologien. Der Schutz bezieht sich dabei auf alle SAP-Anwendungen, mit denen Sie im Unternehmen täglich arbeiten. Durch die Datenauswertungen und -analysen erhalten Sie eine transparentere Sicht auf Ihre Systeme und können diese effektiver schützen. Bei Bedarf sind diese Funktionen auch im Rahmen eines Managed-Services für besonders anspruchsvolle Unternehmenskunden verfügbar.

Zur Angebotsseite von SAP ETD geht es hier.

Fazit

Für alle Sicherheitsanliegen rund um Ihre SAP-Landschaft findet sich ein passendes Werkzeug, um die damit verbundenen Aufgaben angehen zu können. Bei der Auswahl gilt es jedoch auch zu überlegen, wie die Bereitstellung in Ihrem Unternehmen erfolgen soll. So sind einige Tools nur On-Premise oder über die Cloud verfügbar. Manche Werkzeuge bieten Ihnen beide Optionen an. Bei der Auswahl von SAP Security Tools kommt es auch darauf an, ob Sie einen Schwerpunkt bei den Automatisierungen sehen. Tools wie die SAST Suite oder Mesaforte zum Beispiel nehmen dem Anwender hier viel Arbeit ab.

Sie brauchen Unterstützung bei der Auswahl von SAP Security Tools oder haben weitere Fragen zu den Inhalten dieses Artikels? Unsere Experten helfen Ihnen gerne weiter. Schreiben Sie einfach eine E-Mail an info@rz10.de. Wir freuen uns auf Ihre Anfrage.

Dieser Artikel erschien bereits im Oktober 2023. Der Artikel wurde am 18.09.2025 erneut geprüft und mit leichten Anpassungen aktualisiert.

Weiterführende Informationen

- Tools für Identity und Access Management für SAP im Vergleich

- SAP Berechtigungstools

- Das richtige Tool für Security Monitoring finden – Welche Tools gibt es?

- SAP Security – Welche Tools und Services eignen sich für was?

- Tools für SAP Security & Angriffserkennung

FAQ

Welche unterschiedlichen Arten von SAP Security Tools gibt es?

SAP Security Tools lassen sich in Kategorien wie Prävention, Erkennung, Identifizierung, Reaktion und Wiederherstellung unterteilen. Dazu gehören spezialisierte Tools wie SAP CVA für ABAP-Entwicklung oder die SAST Suite für automatisierte Sicherheitsaufgaben.

Wie stelle ich mir das perfekte Portfolio an SAP Security Tools zusammen?

Betrachten Sie zunächst die spezifischen Sicherheitsbedürfnisse Ihres Unternehmens. Wählen Sie Tools, die sowohl vorbeugende Maßnahmen als auch Erkennungs- und Reaktionsmechanismen bieten. Überlegen Sie, ob eine On-Premise- oder Cloud-Lösung besser zu Ihrer Infrastruktur passt.

Wann brauche ich ein SAP Security Tool?

Ein SAP Security Tool ist immer dann erforderlich, wenn Sie sensible Daten speichern oder verarbeiten und einen proaktiven Schutz gegen Cyber-Bedrohungen benötigen. Insbesondere wenn Ihr Unternehmen SAP-Anwendungen im täglichen Geschäftsbetrieb einsetzt, sollten Sie nicht auf geeignete Security Tools verzichten.

Welche Kriterien gibt es bei der Auswahl eines SAP Security Tools zu beachten?

Kriterien sind unter anderem die Kompatibilität mit Ihrer SAP-Landschaft, der Funktionsumfang im Bezug auf Ihre speziellen Bedürfnisse und die Flexibilität der Bereitstellung (On-Premise oder Cloud). Zusätzlich können Automatisierungsfunktionen, wie sie z.B. die SAST Suite bietet, für effizientere Arbeitsabläufe sorgen.

Wer kann mir beim Thema SAP Security Tools im Vergleich helfen?

Wenn Sie Unterstützung zum Thema SAP Security Tools im Vergleich benötigen, stehen Ihnen die Experten von RZ10, dem auf dieses Thema spezialisierten Team der mindsquare AG, zur Verfügung. Unsere Berater helfen Ihnen, Ihre Fragen zu beantworten, das passende Tool für Ihr Unternehmen zu finden und es optimal einzusetzen. Vereinbaren Sie gern ein unverbindliches Beratungsgespräch, um Ihre spezifischen Anforderungen zu besprechen.