IT-Sicherheit in Unternehmen: Die 5 häufigsten Fehleinschätzungen

Autor: Andre Tenbuss | 4. August 2016

Das Internet der Dinge (Internet of Things, IoT) nimmt in einer steigenden Anzahl von Unternehmen Einzug. Entgegen zahlreicher Strategien und Projekte zur Homogenisierung der Unternehmens-IT in der Vergangenheit, sorgt diese technologische Evolution damit für eine stetig wachsende Heterogenisierung der eingesetzten Geräte. Bisher verwendete Basisstrategien zum Umgang mit IT- Sicherheit greifen nicht mehr. Im Zusammenhang mit dieser Entwicklung stoße ich immer wieder auf die Aussagen zum Umgang mit der IT-Sicherheit in Unternehmen, die sich als Fehleinschätzungen herausstellen.

Aussage Nr. 1: „Bei uns gab es noch nie einen Einbruch in die IT-Systeme.“

Der Satz gehört wohl zu den häufigsten (Fehl-)Einschätzungen des IT-Sicherheits-Managements. Ich stelle mir dabei immer die Frage, woher die Gewissheit stammt, eine solche Aussage zu tätigen. Ist in Ihrem Unternehmen eine ausgearbeitete Strategie zur Erkennung und Vermeidung von Hacker-Angriffen implementiert? Gibt es überhaupt einen Verantwortlichen für die Kontrolle entsprechender Protokolle?

Allein die Tatsache, dass bisher kein Angriff auf Ihr Unternehmensnetz festgestellt worden ist, wiegt Sie möglicherweise in einer trügerischen IT-Sicherheit. Jedes Unternehmen ist täglich einer Vielzahl von Scans oder Angriffen ausgesetzt, sobald auch nur eine Verbindung zum Internet besteht. Der größte Anteil der Angriffe schlägt dabei auf Grund der eingesetzten Sicherheitsinfrastruktur (z.B. Firewalls) fehl. Die hohe Kunst besteht allerdings nun darin, die Angriffe zu erkennen, die erfolgreich waren. Ist das Bewusstsein dafür geschaffen, dass ich nur die Angriffe erkennen kann, nach denen ich aktiv suche, dann empfehle ich die Entwicklung einer Strategie und die Einführung von Kontrollprozessen.

Aussage Nr. 2: „Wir installieren regelmäßig Software-Updates. Damit sind unsere Systeme sicher.“

Auch der oben genannte Satz fällt als Randbemerkung in Gesprächen immer wieder. Bevor ich nun die Aussage kommentiere, möchte ich zunächst auf eine Unterscheidung aufmerksam machen: Softwareupdates schließen in der Regel schwerwiegende Sicherheitslücken in Anwendungen. Sie schützen nicht vor sogenannter Malware. Dabei handelt es sich um Anwendungen, die speziell dazu entwickelt wurden, um unerwünschte Aktionen durchzuführen (z.B. Keylogger, Trojaner, etc.). Selbstverständlich empfehle ich nach entsprechenden Tests die Installation von Softwareupdates, allerdings sollten Sie dabei folgende Dinge beachten: Durch die Aktualisierung einer Anwendung schließen Sie möglicherweise eine Schwachstelle, es gibt jedoch keine Garantie dafür, dass durch vermeintliche neue Funktionen nicht neue Schwachstellen im System geöffnet werden. Des Weiteren erscheinen, abhängig vom Software-Hersteller, auch kritische Aktualisierungen teilweise erst Wochen oder Monate nach dem Bekanntwerden einer Schwachstelle. In der Zwischenzeit nutzen aber möglicherweise bereits Angreifer die Sicherheitslücke, um in ein Unternehmensnetzwerk einzudringen.

Was können Sie also bezüglich dieser Aussage zur Absicherung Ihrer IT unternehmen? Es gibt sogenannte Schwachstellen-Scanner (Vulnerability Scanner), mit denen Sie Ihr Unternehmensnetzwerk aktiv nach Schwachstellen in den verschiedenen Systemen untersuchen können. Je nach Applikation werden die Versionsstände der installierten Anwendungen mit zentralen Listen von Schwachstellen abgeglichen und Empfehlungen über verfügbare Aktualisierungen gegeben. Auch hier ist natürlich eine Strategie zum Umgang mit Schwachstellen in den eingesetzten Anwendungen erforderlich. Es gilt der Grundsatz: Jede öffentlich bekannte Schwachstelle wird von Angreifern genutzt. Es ist lediglich eine Frage der Zeit.

Aussage Nr. 3: „Wir kennen die kritischen Systeme in unserem Netzwerk und kümmern uns um deren Sicherheit.“

Grundsätzlich ist es sehr gut, zu wissen, welche Systeme in Ihrem Unternehmensnetzwerk besonders kritisch sind. In der Regel bezieht sich die Aussage jedoch auf die von den verschiedenen Systemen verwalteten Daten oder unternehmenskritische Funktionen, welche durch diese Systeme ausgeführt werden. Die Erfahrung hat gezeigt, dass es sich um einen Irrglauben handelt, IT-Sicherheit sei durch eine Fokussierung auf einzelne Systeme zu gewährleisten. Selbstverständlich macht es Sinn, Schwerpunkte in der eigenen Sicherheitsstrategie festzulegen. Auf den ersten Blick unkritische Systeme (z.B. der Arbeitsplatzrechner eines Sachbearbeiters, der „nur“ im SAP System arbeitet) komplett auszublenden, stellt sich aber früher oder später als Fehlentscheidung heraus.

Eine kritische Schwachstelle ist und bleibt eine kritische Schwachstelle, unabhängig davon, auf welchem System sie existiert. Der zu Administrationszwecken geöffnete Netzwerk-Port auf dem Multifunktionsdrucker, welcher möglicherweise noch mit den Standard-Zugangsdaten „abgesichert“ ist, ermöglicht einem Angreifer bestenfalls nur Zugriff auf die mit dem Gerät gescannten Dokumente. Im schlimmsten Fall hat er mit dem Drucker jedoch Zugriff auf Ihr internes Unternehmensnetzwerk und kann unbemerkt weitere Analysen und Angriffe durchführen. Sie halten das für unwahrscheinlich? Dann tragen Sie folgende Begriffe in Ihre Google-Suche ein: “xerox inurl:/prop.htm”. Dies ist nur ein Beispiel von vielen, wie schon mit einem sehr geringen Zeitaufwand wichtige Informationen über Ihre Netzwerkinfrastruktur ausgespäht werden können. Niemand möchte, dass solche Informationen von außen zugänglich sind.

Aussage Nr. 4: „Ein Diebstahl von Daten ist bei uns nicht möglich, da unser Netzwerk über Firewalls abgesichert ist.“

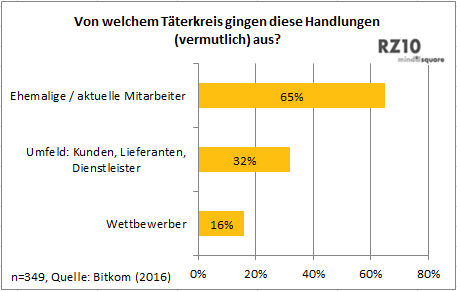

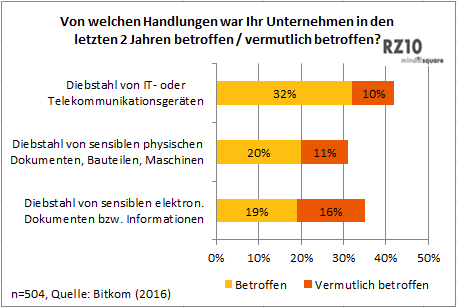

In der Bitkom-Studie Wirtschaftsschutz aus dem Jahr 2015 gaben 69% der befragten Industrieunternehmen an, in den letzten 2 Jahren von Datendiebstahl, Industriespionage oder Sabotage betroffen gewesen zu sein. Weitere 20% der Studienteilnehmer gehen davon aus, dass Sie betroffen sind. Hier die drei am häufigsten genannten Handlungen:

Interessant an dem Ergebnis der Studie und besonders relevant in Bezug auf die oben genannte Aussage ist jedoch die genannte Tätergruppe. So gaben 65% (Platz 1) der Teilnehmer der Studie an, dass es sich bei einzelnen Vorfällen um ehemalige oder aktuelle Mitarbeiter gehandelt habe, welche die genannten Handlungen durchgeführt hätten. 32% (Platz 2) der Teilnehmer nannten Kunden, Lieferanten oder Dienstleister als Täter.

Ich möchte mit diesem Artikel nicht vermitteln, dass Sie Ihren Mitarbeitern misstrauen sollten. Vielmehr möchte ich ein Bewusstsein dafür schaffen, dass der Diebstahl von Daten und Informationen in vielen Fällen von Insidern durchgeführt wird. Im Rahmen Ihrer IT-Sicherheitsstrategie sollten Sie also auch Prozesse definieren, mit denen Sie den Umgang mit der Informationssicherheit nach innen steuern können.

Ein Tipp von mir, sofern Sie hier noch nicht aktiv sind: Schulen Sie Ihre Mitarbeiter und Kollegen zu diesem Thema. Nicht jeder Kollege muss ein IT-Sicherheitsbeauftragter werden. Es ist jedoch wichtig, dass ein Bewusstsein für die Wichtigkeit der Informationssicherheit in Ihrem Unternehmen geschaffen wird. In schwerwiegenden Fällen kann der Unternehmenserfolg davon abhängen, wann ein Diebstahl auffällt.

Einen weiteren Artikel speziell zu diesem Thema finden Sie hier auf t3n.de.

Aussage Nr. 5: „Unsere IT-Systeme sind durch Virenscanner abgesichert. Im Ernstfall verfügen wir über Sicherungen der Systeme.“

Seit vielen Jahren ist es selbstverständlich, dass Virenscanner die Arbeitsplatzgeräte sowohl im Unternehmens- als auch im Privatumfeld gegen einen Großteil von Viren und Schadsoftware absichern. Regelmäßige Backups stellen im Idealfall sicher, dass mit Schadsoftware befallene Geräte und die darauf gespeicherten Daten zu einem Großteil wiederhergestellt werden können. Kein Grund zur Sorge also? Weit gefehlt. Auch die aktuellste Anti-Viren-Software (er-)kennt nur bekannte Viren und Heuristiken. Was aber, wenn eine bis dato unbekannte Schadsoftware in Ihr Netzwerk gebracht wird? Dabei muss es sich nicht um einen über das Internet eingeschleppten Virus handeln. Es kann sich auch um den von einem Mitarbeiter auf dem Parkplatz gefundenen USB-Stick handeln, der nur im Arbeitsplatzrechner geprüft werden soll. Nicht nur einmal habe ich erlebt, dass die Backup- und Restore-Verfahren nur unzureichend dokumentiert waren und im Schadenfall erhebliche Ausfälle einzelner oder mehrerer IT-Systeme zur Folge gehabt hätten. Die beiden häufigsten Gründe dafür waren fehlerhafte Backups der Systeme sowie unzureichend dokumentierte Anleitungen zur Wiederherstellung.

Sicherlich kennen Sie Murphy’s Gesetz, welches besagt, dass alles, was schiefgehen kann, auch schiefgehen wird. Nur eine durchdachte Betriebskontinuitätsstrategie (Betriebskontinuitätsmanagement, BKM; englisch: business continuity management, BCM) stellt sicher, dass eintretende Schäden minimiert werden. Einzelne Fragen, welche in einer solchen Strategie beschrieben sein sollten, möchte ich Ihnen gerne beispielhaft nennen:

- Wer trifft die Entscheidung, einzelne (befallene) Komponenten in einem Netzwerk abzuschalten?

- Mit welcher Priorisierung sollen die Systeme wiederhergestellt werden?

- Welche Dokumente stehen für die Wiederherstellung der Services zur Verfügung?

- Wurden die Wiederherstellungsprozesse bereits getestet bzw. werden Sie regelmäßig aktualisiert?

Selbstverständlich ist ein solches Konzept, welches neben der Strategie auch konkrete Pläne und Prozesse beschreibt, wesentlich umfangreicher und nicht in einem Blogbeitrag zu behandeln. Sollten Sie ein solches Konzept jedoch noch nicht in Ihrem Unternehmen etabliert haben, dann lege ich Ihnen ans Herz, dies mittelfristig in jedem Fall in Ihre IT-Strategie aufzunehmen.

Fazit

Ziel meines Artikels war es, das Bewusstsein für die Relevanz einer belastbaren IT-Sicherheitsstrategie zu schaffen. Es handelt sich hierbei keinesfalls um eine allumfassende Aufzählung aller Themen aus dem Bereich IT-Sicherheit. Da es häufig schwierig ist, den Wald vor lauter Bäumen noch zu erkennen, biete ich Ihnen an dieser Stelle gerne meine Hilfe an.

Kommen Sie auf mich zu, wenn ich Sie bei der Ausarbeitung oder Umsetzung einer Strategie unterstützen kann. Gemeinsam können wir eine für Sie und Ihr Unternehmen angepasste IT-Sicherheitsstrategie entwickeln, die alle spezifischen Rahmenbedingungen und Einschränkungen in Betracht zieht.

Selbstverständlich freue ich mich immer über Ihr Feedback oder Anregungen zu weiteren Beiträgen.

Ein Kommentar zu "IT-Sicherheit in Unternehmen: Die 5 häufigsten Fehleinschätzungen"

Hallo Herr Tenbuss,

vielen Dank für den überaus lesenswerten Artikel! Bei der ein oder anderen Aussage musste ich etwas schmunzeln, weil selber schon erlebt. Die Schwierigkeit in der Praxis liegt immer darin evtl. fachfremde Führungskräfte von der Sinnhaftigkeit einer solchen Strategie zu überzeugen. Hier haben Sie mir dankenswerter Weise wieder einige neue Argumente mit auf den Weg geben könne.

Vielen Dank!